Una nueva investigación ha revelado más conexiones entre las bandas de ransomware Black Basta y Cactus, mostrando que ambos grupos no solo comparten tácticas de ingeniería social, sino que también utilizan el mismo malware proxy, llamado BackConnect, para infiltrarse en redes corporativas.

Este malware actúa como una herramienta de acceso remoto que permite a los ciberdelincuentes ocultar su actividad, redirigir el tráfico y moverse dentro de los sistemas de la víctima sin ser detectados. Además, se ha descubierto que Zloader, un malware conocido por distribuir amenazas como QakBot, ahora también está propagando BackConnect, facilitando aún más estos ataques.

Uno de los métodos más preocupantes que están usando estos grupos es el abuso de Microsoft Teams como vía de entrada para engañar a los trabajadores y distribuir su malware. Al aprovechar la confianza que los usuarios tienen en esta plataforma, los hackers pueden infiltrarse en sistemas corporativos sin levantar sospechas.

Parece que hay una conexión clara entre Zloader, Qbot y BackConnect con la operación de ransomware Black Basta. Se cree que los miembros de este grupo utilizan estos malwares para infiltrarse en redes corporativas y moverse dentro de ellas sin ser detectados.

Y por si había dudas, una reciente filtración de datos de Black Basta ha reforzado aún más estos vínculos. En ella, se expusieron conversaciones internas del grupo, incluyendo mensajes entre su gerente y alguien que, según las investigaciones, podría ser el desarrollador de Qbot. Esto sugiere que la colaboración entre estas amenazas es más estrecha de lo que se pensaba, haciendo que sus ataques sean aún más sofisticados y peligrosos.

Black Basta, Cactus y su conexión con Qbot y BackConnect

La banda de ransomware Black Basta apareció en abril de 2022, y desde entonces ha estado detrás de múltiples ataques a empresas. Se cree que algunos de sus miembros provienen de Conti, otro grupo de ransomware que desapareció en mayo de ese mismo año tras una filtración masiva de su código fuente y chats internos.

Durante mucho tiempo, Black Basta usó QakBot como su principal herramienta para acceder a redes corporativas. Sin embargo, tras una operación policial en 2023 que desmanteló gran parte de la infraestructura de Qbot, el grupo tuvo que buscar nuevas alternativas. Ahí es donde entra en juego BackConnect, un malware que les permite mantener el acceso remoto a los sistemas comprometidos. Su adopción sugiere que Black Basta sigue colaborando con desarrolladores vinculados a la operación de Qbot.

Pero Black Basta no es el único grupo que usa BackConnect. Un informe reciente reveló que Cactus, otro grupo de ransomware, también ha integrado este malware en sus ataques. Esto podría significar que ambos grupos comparten miembros o, al menos, herramientas y métodos similares.

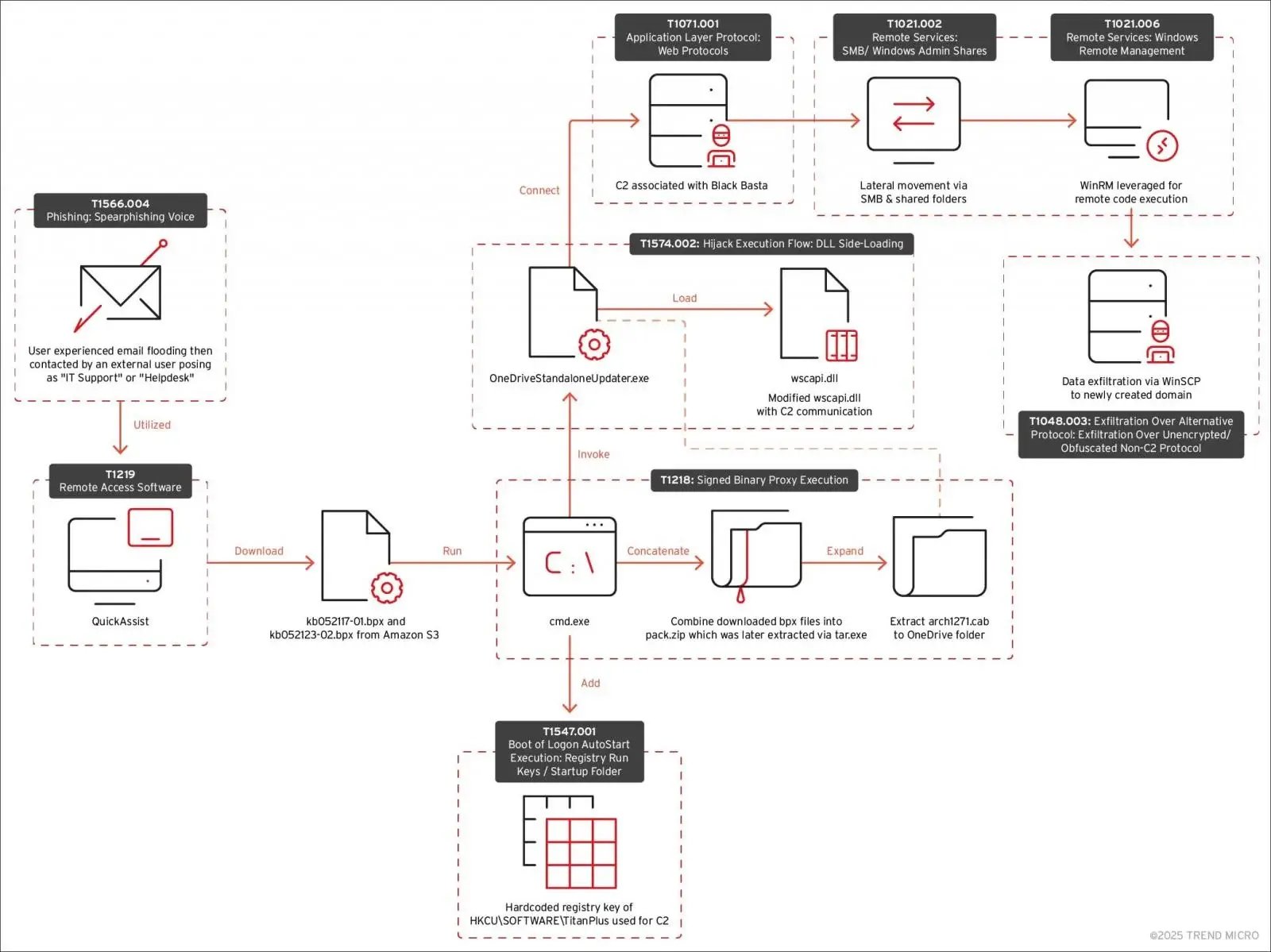

Las tácticas que han usado en sus ataques también muestran similitudes. Tanto Black Basta como Cactus han empleado una técnica de ingeniería social que consiste en bombardear a sus objetivos con una avalancha de correos electrónicos hasta desbordarlos. Luego, los atacantes se comunican con la víctima a través de Microsoft Teams, haciéndose pasar por personal de soporte técnico de la empresa. El objetivo es convencerlos de otorgarles acceso remoto mediante Windows Quick Assist, lo que les permite tomar el control del sistema.

Si bien los ataques de ambos grupos no son exactamente idénticos, comparten muchos puntos en común. De hecho, se descubrió que Cactus utilizó servidores de comando y control que normalmente están asociados con Black Basta, reforzando aún más la teoría de que hay una conexión entre ambos.

En definitiva, estas bandas de ransomware no solo están evolucionando sus tácticas, sino que también parecen estar colaborando o al menos aprovechando las mismas herramientas para extender sus ataques.

Flujo de ataque de cactus

Podría interesarte leer: Ransomware Black Basta Suplanta Soporte en Teams para Ataques de Red

El ransomware Cactus apareció a principios de 2023 y, desde entonces, ha estado atacando diversas organizaciones con tácticas muy similares a las de Black Basta.

De hecho, se han encontrado varios indicios que vinculan a ambos grupos. Por ejemplo, Cactus ha utilizado un script de PowerShell llamado TotalExec, el mismo que se ha visto en ataques de Black Basta. Pero la conexión no termina ahí: Black Basta también adoptó una rutina de cifrado que originalmente solo usaba Cactus, lo que refuerza la teoría de que estas bandas de ransomware comparten herramientas, estrategias o incluso miembros.

Con tantas similitudes, la pregunta es inevitable: ¿Cactus es simplemente una evolución de Black Basta o solo hay una superposición de integrantes entre ambos grupos?

Lo que sí está claro es que Black Basta ha estado perdiendo fuerza desde finales de 2024. Su sitio de filtraciones ha estado inactivo durante gran parte de 2025, lo que sugiere que la operación está llegando a su fin. Se cree que muchos de sus miembros han migrado a otras bandas de ransomware, como Cactus, y que la reciente filtración de datos de Black Basta pudo haber sido el golpe final para su desaparición.

Conclusión: No caigas en la trampa de Black Basta y Cactus

Que los hackers estén usando Microsoft Teams para distribuir ransomware deja claro que sus tácticas evolucionan constantemente. Ya no solo dependen de correos de phishing o archivos sospechosos, ahora utilizan herramientas empresariales en las que confiamos a diario para infiltrarse sin levantar sospechas. Grupos como Black Basta y Cactus han encontrado en Teams un canal efectivo para engañar a los usuarios y comprometer redes corporativas.

Protegerse de estos ataques no es imposible, pero sí requiere tomar medidas serias. Autenticación multifactor (MFA), monitoreo del tráfico en la red y restricción de archivos desconocidos son pasos básicos, pero no suficientes. Aquí es donde entra en juego una solución como TecnetProtect, que no solo ayuda a detectar y bloquear amenazas en tiempo real, sino que también incluye copias de seguridad automatizadas para garantizar que, en caso de ataque, puedas recuperar tus datos sin ceder al chantaje de los ciberdelincuentes.

Los hackers están afinando sus estrategias, pero tú también puedes adelantarte. Refuerza la seguridad de tu empresa con protección avanzada y backups integrados.