A medida que pasa el tiempo, nuevos adversarios cibernéticos emergen constantemente. SiegedSec se perfila como uno de estos recientes actores, un colectivo de ciberamenazas que ganó notoriedad durante el conflicto ruso en Ucrania. Autoproclamados expertos en exfiltración de datos, han expandido sus operaciones, poniendo en la mira a diversos sectores a nivel global. En este artículo descifraremos el enigma de SiegedSec, proporcionando detalles acerca de sus estrategias de ataque, herramientas, objetivos y movimientos más recientes. Además, te brindaremos recomendaciones esenciales para que las empresas refuercen sus sistemas contra este tipo de incursiones cibernéticas.

¿Quién es SiegedSec?

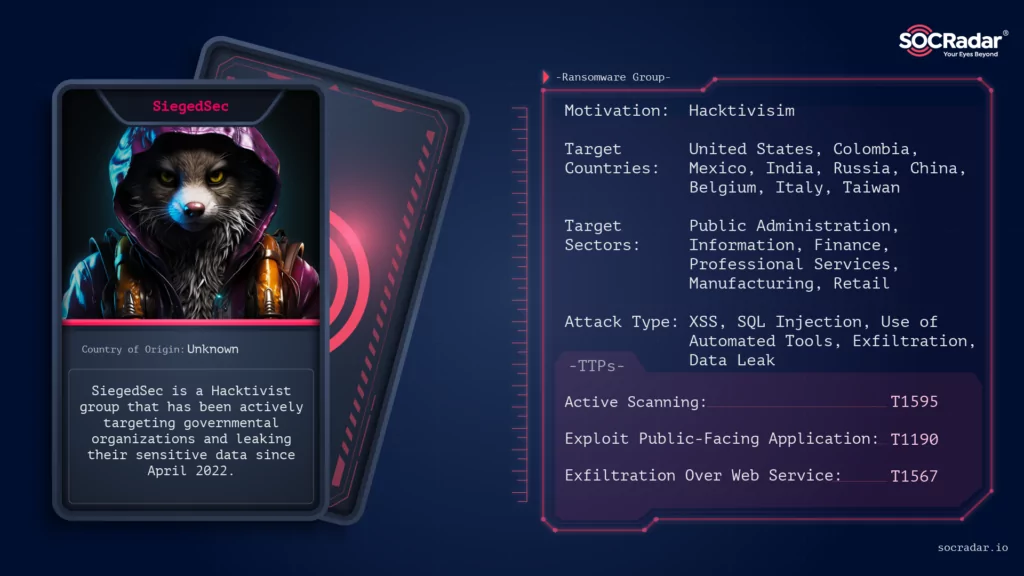

SiegedSec emergió como un colectivo hacktivista que irrumpió en escena justo antes de la ofensiva rusa en Ucrania. Guiados por un hacktivista que se hace llamar "YourAnonWolf", han escalado rápidamente en términos de influencia, reportando un número creciente de objetivos comprometidos desde su concepción.

Autodenominados "gay furry hackers", el grupo se distingue por su retórica jocosa y su expresión descarada. Mantienen lazos con otros colectivos de hackers, como GhostSec y se estima que sus integrantes son jóvenes adultos, con edades comprendidas entre los 18 y 26 años. El 3 de abril de 2022 marca un hito significativo para ellos, ya que se considera su debut en la esfera cibernética con la creación de su canal en Telegram.

Además de ser una plataforma para coordinar sus incursiones cibernéticas, su canal de comunicación también sirve como un espacio para interacciones ligeras y comentarios picantes, donde las charlas casuales y las bromas de índole sexual son una constante.

¿Cuál es el modus operandi de SiegedSec?

Las tácticas ofensivas de SiegedSec abarcan:

- Vandalismo y toma de control de sitios web.

- Divulgación de información sensible.

- Intrusión no consentida en bases de datos y sistemas de correo electrónico.

Característicamente, sus incursiones están salpicadas de un lenguaje irreverente y gráficos audaces y juveniles. Según declaraciones propias recogidas de sus comunicaciones, perpetran estos ataques como una forma de entretenimiento.

En términos técnicos, SiegedSec ejecuta sus operaciones principalmente a través de métodos fundamentales de inyección SQL y estrategias de ataque de cross-scripting (XSS). La habilidad técnica con la que operan ha llevado a comparaciones con LulzSec, un conjunto notorio de ciberdelincuentes que ganó prominencia a principios de los años 2010.

Te podría interesar leer: Descubriendo los Ataques de Cross-Site Scripting (XSS)

Objetivos de SiegedSec: ¿A quiénes apuntan?

SiegedSec ha lanzado ataques contra empresas pertenecientes a una amplia gama de industrias, como salud, tecnología, seguros, legal y financiera. Además, han mostrado un interés particular en asuntos de actualidad y entidades de alto perfil, como la OTAN, enfocando gran parte de sus esfuerzos en el "Sector Público", es decir, organizaciones gubernamentales.

No se limitan geográficamente, habiendo atacado con éxito empresas en varios países como India, Indonesia, Sudáfrica, Estados Unidos, Filipinas, México, entre otros. Desde su surgimiento en febrero de 2022, han expuesto datos de al menos, 30 empresas distintas, sin indicar una preferencia específica por sector o ubicación. Un detalle notable es que aproximadamente el 32% de las organizaciones atacadas están basadas en Estados Unidos.

Podría interesarte leer: Detección de Ataques de Inyección SQL con Wazuh

Actividades Recientes de SiegedSec

En meses recientes, SiegedSec ha elevado su perfil, reivindicando la desfiguración de más de 100 dominios y la divulgación de grandes cantidades de datos sustraídos.

-

Atlassian Incidente: El 15 de febrero de 2023, en una movida irónicamente relacionada con el Día de San Valentín, revelaron datos confidenciales de empleados de Atlassian.

-

Incursión en NewsVoir: A finales de mayo, centraron su atención en NewsVoir, un distribuidor de noticias indio, comprometiendo y liberando una cantidad significativa de documentos y datos.

-

Cambio hacia la Extorsión: Sus comunicaciones sugieren un posible cambio hacia la monetización de sus actividades, similar a grupos de extorsión de datos conocidos como Karakurt.

-

Ataques a Entidades Gubernamentales de EE. UU.: A finales de junio, afirmaron haber comprometido cinco sitios web gubernamentales, incluyendo algunos de alto perfil como la Corte Suprema de Nebraska y otros. Presentaron pruebas de sus actos en forma de capturas de pantalla y datos exfiltrados.

Conclusión y Recomendaciones de Seguridad

SiegedSec se está posicionando como un actor de amenaza significativo en la comunidad cibernética. Aunque sus operaciones aún se consideran de escala modesta, su sofisticación sugiere un nivel avanzado de hacktivismo. La trayectoria de SiegedSec merece atención y vigilancia continua.

Para contrarrestar las tácticas de SiegedSec, conocidas por incluir inyección SQL, ataques XSS, y el uso de herramientas de escaneo automatizado, las organizaciones deben adoptar una postura proactiva en ciberseguridad. Esto incluye:

- Mantenimiento y Actualizaciones: Regular la actualización de sistemas con los parches de seguridad más recientes.

- Vigilancia Continua: Monitorear la red en busca de cualquier indicio de intrusión o actividad anómala.

- Capacitación de Empleados: Instruir al personal sobre cómo identificar intentos de phishing y otras tácticas maliciosas.

- Autenticación Robusta: Implementar autenticación multifactor para una seguridad mejorada.

- Consultoría Profesional: Trabajar con expertos en ciberseguridad para fortalecer las defensas de la organización.

- Pruebas de Penetración: Priorizar y llevar a cabo pruebas de penetración regulares para descubrir y remediar vulnerabilidades.

- Control de Tráfico: Establecer limitaciones de velocidad para contrarrestar ataques automatizados y prevenir intentos de DDoS o fuerza bruta.

Podría interesarte leer: Concientización: Esencial en la Ciberseguridad de tu Empresa

Al entender profundamente a SiegedSec y su metodología, las organizaciones están mejor preparadas para implementar estrategias de defensa y mitigar riesgos asociados con este actor de amenaza emergente.