El ransomware es, sin duda, una de las peores pesadillas en el mundo de la ciberseguridad, y BlackSuit no se queda atrás. Este tipo de ataque no solo bloquea tus datos, sino que también juega sucio: roba información sensible y amenaza con hacerla pública si no pagas. Suena aterrador, ¿verdad?

Lo cierto es que nadie está completamente a salvo, ya seas una empresa grande, una organización pequeña o un usuario individual. Y, más que preguntarte si podrías ser el próximo objetivo, lo importante es saber si estás preparado para enfrentarlo.

BlackSuit es una nueva familia de ransomware que comenzó a llamar la atención a mediados de 2023, poco después de que otra amenaza importante, conocida como Royal, atacara sistemas informáticos en Dallas, Texas. A partir de mayo de ese año, los investigadores comenzaron a detectar actividad sospechosa relacionada con BlackSuit, el cual tiene la capacidad de atacar tanto sistemas Windows como Linux. Además, algunas conexiones entre BlackSuit y Royal han generado especulación sobre la evolución de estas amenazas.

¿Qué es el ransomware BlackSuit?

BlackSuit es una operación de ransomware que apareció en escena entre abril y mayo de 2023. Este grupo se dedica a la doble extorsión: no solo cifran los datos de sus víctimas, sino que también los roban y los amenazan con publicarlos si no se cumplen sus demandas. Para ello, utilizan sitios públicos donde filtran la información de quienes se niegan a pagar.

Aunque su foco principal han sido sectores como la salud y la educación, BlackSuit también ha atacado otras industrias críticas. Una particularidad de este grupo es que opera de forma privada, es decir, no cuentan con afiliados públicos. Además, se ha descubierto que el ransomware BlackSuit tiene muchas similitudes con el ransomware Royal, incluyendo mecanismos de cifrado y parámetros técnicos que funcionan de manera similar.

Sitio web de BlackSuit TOR

¿A quién apunta BlackSuit?

El ransomware BlackSuit no discrimina demasiado cuando se trata de elegir a sus víctimas. Desde grandes corporaciones hasta pequeñas y medianas empresas (PYMEs), cualquiera puede estar en su lista. Sin embargo, sectores como la salud, la educación, la tecnología de la información, el comercio minorista, el gobierno y la manufactura parecen ser sus principales objetivos.

Algo curioso es que, al igual que otras operaciones como Royal, BlackSuit parece evitar atacar a organizaciones de la CEI (Comunidad de Estados Independientes). Esto sugiere que podrían estar operando desde esa región o tener algún tipo de conexión que les impida atacar esos territorios.

Podría interesarte leer: Detección de Ataques de Ransomware con Wazuh

¿Cómo funciona el ransomware BlackSuit?

BlackSuit es un ransomware diseñado para atacar tanto sistemas operativos Windows como Linux, lo que lo hace especialmente peligroso por su versatilidad. Los atacantes suelen distribuirlo utilizando técnicas clásicas pero efectivas como correos electrónicos de phishing, enlaces maliciosos y marcos de explotación como Empire, Metasploit o Cobalt Strike. Incluso se ha detectado su distribución a través de archivos torrent infectados, lo que demuestra su capacidad para infiltrarse por múltiples vías.

Una vez que BlackSuit se infiltra en el sistema, utiliza una serie de parámetros de línea de comandos que le permiten personalizar y optimizar el ataque según el entorno de la víctima. Aquí algunos de los más importantes:

- -p {ruta de destino}: Define la ruta exacta donde se ejecutará el ransomware.

- -killvm: Permite terminar procesos relacionados con VMware usando comandos específicos, ideal para atacar servidores virtuales como ESXi.

- -allfiles: Ordena al ransomware cifrar absolutamente todos los archivos.

- -red: Ataca volúmenes de red conectados.

- -local: Restringe el ataque únicamente a volúmenes locales, sin propagarse en la red.

- -percent: Ofrece una opción de cifrado parcial para aumentar la velocidad de ejecución.

- -daemon: Muestra registros del ataque en tiempo real.

- -list {archivo}: Proporciona una lista de archivos específicos a incluir en el cifrado.

- -skip {archivo}: Excluye ciertos archivos o rutas del cifrado.

- -noprotect: Permite ejecutar varias instancias del cifrador, omitiendo comprobaciones de procesos activos.

Para el cifrado de los datos, BlackSuit utiliza la implementación AES (Advanced Encryption Standard) de OpenSSL, un método sólido y rápido. Además, incluye la opción de cifrado parcial (-percent), que cifra solo una parte del archivo, lo que acelera el proceso y asegura que los datos sean inaccesibles, pero con mayor eficiencia.

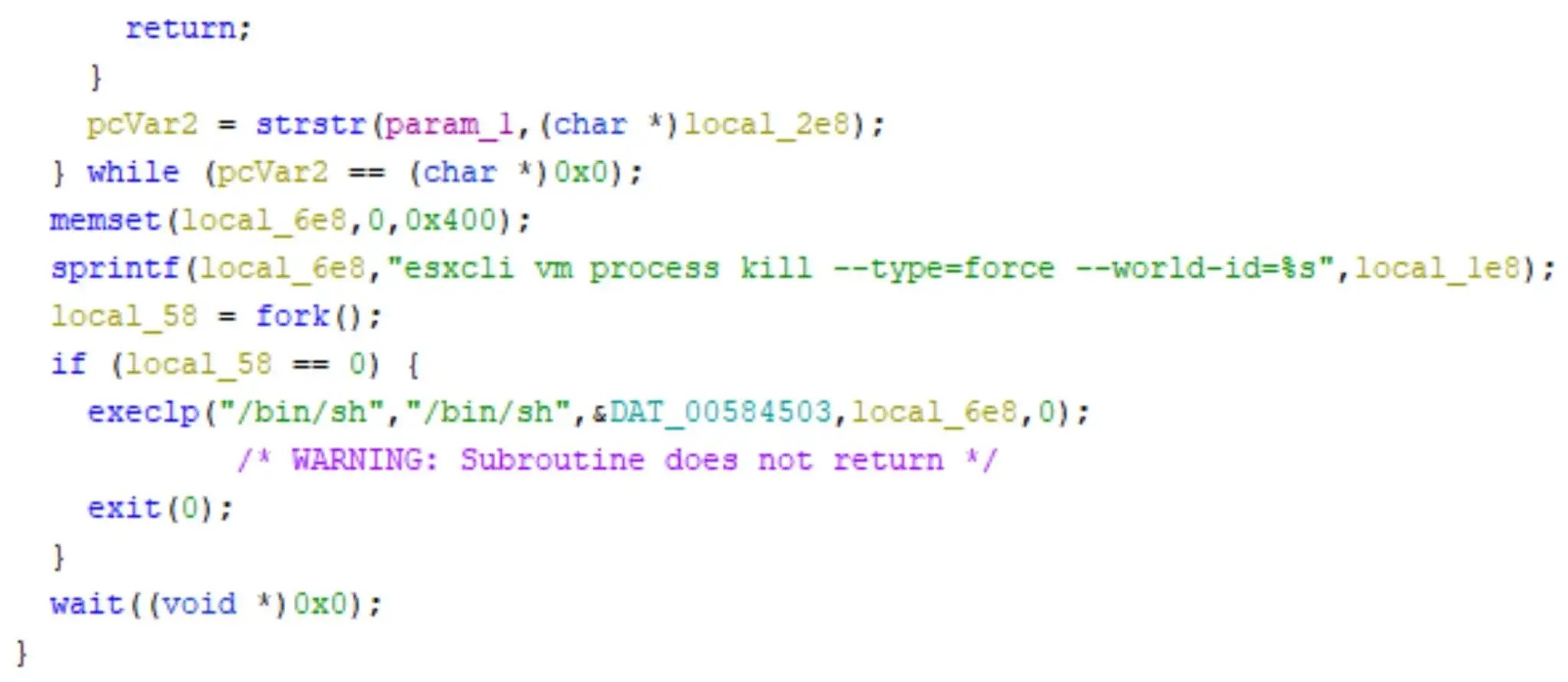

En sistemas Linux, este ransomware también demuestra habilidades específicas para atacar servidores virtuales, particularmente aquellos que utilizan VMware ESXi. Utilizando el parámetro -killvm, puede detener máquinas virtuales en ejecución mediante comandos vinculados al proceso "esxcli". Este enfoque es especialmente devastador para las empresas que dependen de servidores virtualizados para sus operaciones diarias.

Los comandos observados que usa BlackSuit para atacar servidores VMware ESXi son bastante claros y precisos. Entre ellos se encuentran:

- esxcli vm process list > list_

- esxcli vm process kill --type=soft --world-id=%s

- esxcli vm process list > PID_list_

Estos comandos permiten al ransomware listar las máquinas virtuales en ejecución y luego cerrarlas utilizando el comando "kill" con el tipo de apagado "soft". Básicamente, detienen los servidores virtuales para que puedan ser manipulados o cifrados sin interrupciones.

Pero lo que realmente hace a BlackSuit tan peligroso es su velocidad. Una vez que se ejecuta, identifica rápidamente las unidades lógicas locales y empieza a procesar archivos y carpetas a toda máquina en todos los volúmenes accesibles. Esto significa que en cuestión de minutos, una gran cantidad de datos críticos pueden quedar cifrados y fuera de tu alcance.

En sistemas Windows, BlackSuit también se asegura de que no puedas recuperar tus archivos fácilmente. ¿Cómo lo hace? Inhabilita las copias de seguridad del sistema eliminando las instantáneas de volumen (VSS, por sus siglas en inglés). Esto lo logra ejecutando un comando oculto con VSSADMIN.EXE, utilizando las opciones /ALL y /Quiet para eliminar todas las copias de seguridad sin que te des cuenta.

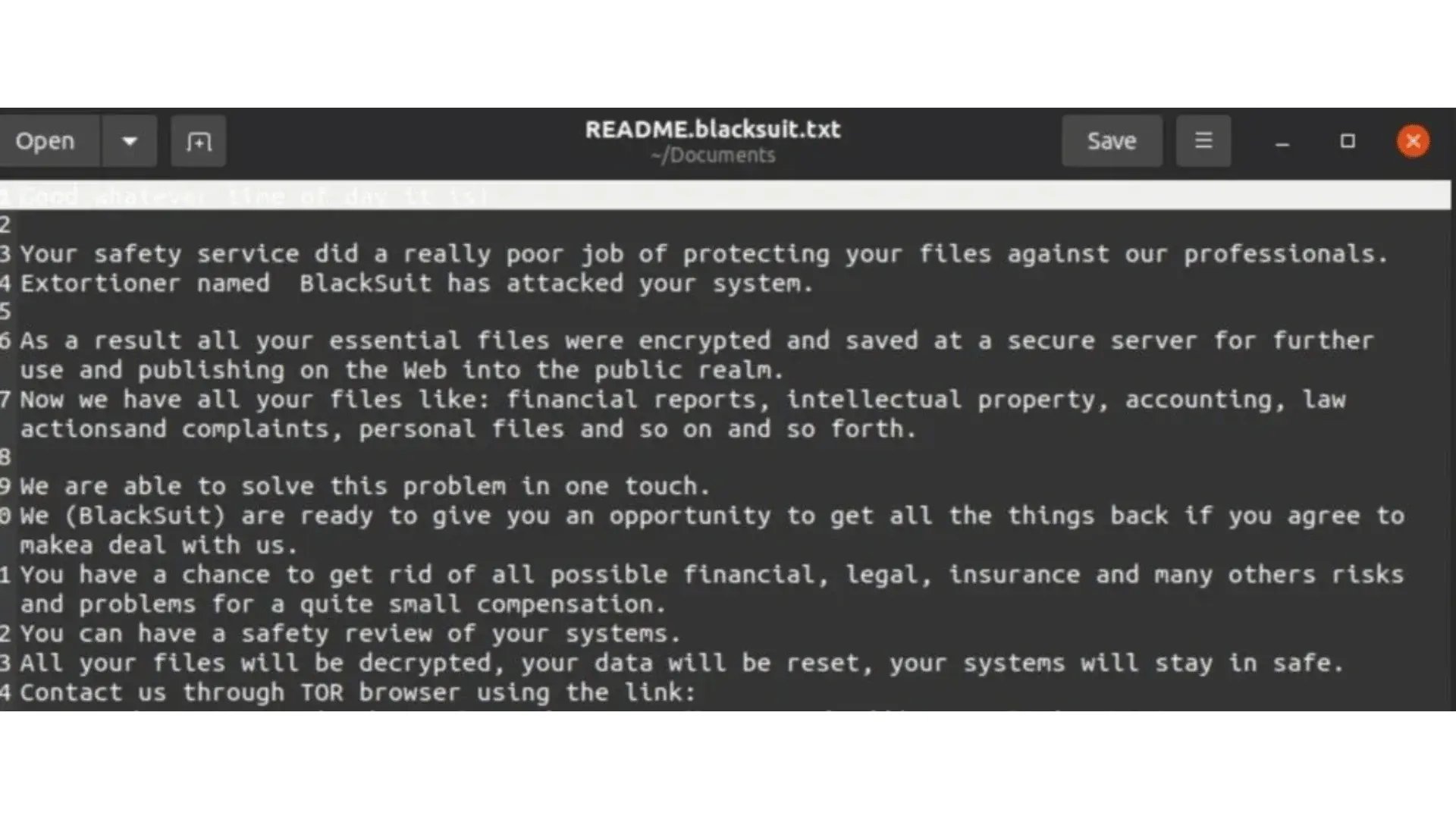

Notas de rescate de BlackSuit

Cuando BlackSuit ataca, deja su "nota de rescate" en todas las carpetas donde hay archivos cifrados. En sistemas Windows, este mensaje aparece con el nombre "README.BlackSuit.txt", y sirve como una especie de "manual" para seguir las instrucciones de los atacantes y pagar el rescate.

En las variantes de Linux, las notas de rescate son prácticamente iguales, pero hay un pequeño cambio en el nombre del archivo: lo encontrarás como "README.blacksuit.txt", con todas las letras en minúsculas después del punto.

En cualquier caso, estas notas son la manera en la que los ciberdelincuentes te informan de lo que han hecho, cuánto debes pagar y cómo hacerlo. Es su forma de asegurarse de que sepas que tienen el control, lo cual es, francamente, la parte más frustrante y desesperante de todo esto.

Conoce más sobre: Evita el Pago de Ransomware: Riesgos del Rescate

¿Cómo protegerte del ransomware BlackSuit?

Nuestro SOC as a Service es una herramienta poderosa para identificar y detener cualquier actividad maliciosa relacionada con el ransomware. Gracias a su enfoque integral y sus características de detección y respuesta extendida (XDR), permite monitorear tu red en tiempo real y reaccionar de forma inmediata ante cualquier amenaza.

Si no cuentas con SOC, detectar el ransomware BlackSuit puede ser más complicado, pero no imposible. Requiere una combinación de medidas técnicas y operativas que te ayuden a identificar actividades sospechosas en tu red. Esto no solo te permitirá actuar rápido, sino también prevenir o mitigar el impacto de un posible ataque. Para detectar BlackSuit sin esta solución avanzada, necesitas adoptar un enfoque de seguridad en varias capas. Aquí te dejamos algunos pasos clave para hacerlo:

1. Mantén tus sistemas siempre actualizados

Las actualizaciones no son solo un recordatorio molesto en tu pantalla; son esenciales para mantener tus sistemas seguros.

- Instala parches y actualizaciones de seguridad tan pronto como estén disponibles.

- Usa software de seguridad capaz de detectar vulnerabilidades conocidas antes de que los ciberdelincuentes las exploten.

2. Haz copias de seguridad frecuentes

Tener copias de seguridad confiables es tu mejor arma para recuperar tus datos sin depender de los atacantes.

- Sigue la regla 3-2-1:

- Mantén tres copias de tus datos.

- Guarda las copias en dos tipos de almacenamiento diferentes (por ejemplo, en la nube y en un disco externo).

- Asegúrate de que una copia esté fuera del sitio.

- Mantén tres copias de tus datos.

- Para facilitar la gestión de tus copias de seguridad y garantizar que estén protegidas contra ataques, considera usar soluciones como TecnetProtect. Esta herramienta no solo te ayuda a crear y administrar copias de seguridad de manera segura, sino que también incluye medidas avanzadas de ciberseguridad para proteger tus datos ante cualquier amenaza.

3. Fortalece tus contraseñas

No subestimes el poder de una buena contraseña. Unas credenciales débiles son como dejar la puerta abierta para los atacantes.

- Usa contraseñas únicas y complejas para cada cuenta.

- Activa la autenticación multifactor (MFA) para añadir una capa extra de protección.

4. Capacita a tu equipo

No importa cuán sofisticado sea tu sistema de seguridad, si tu equipo no está preparado, puedes estar en problemas.

- Enseña a tus trabajadores a identificar correos electrónicos sospechosos y evitar enlaces o archivos adjuntos dudosos.

- Realiza simulacros de phishing para evaluar la preparación de tu equipo y reforzar sus habilidades.

5. Utiliza herramientas avanzadas de seguridad

La tecnología puede ser tu mejor aliado contra el ransomware.

- Instala software antivirus y de detección de malware de última generación.

- Usa sistemas de monitoreo de redes para identificar actividades sospechosas antes de que sea demasiado tarde.

6. Cifra tus datos sensibles

El cifrado es una excelente defensa. Si los atacantes logran acceder a tus archivos, un buen cifrado hará que sean prácticamente inútiles para ellos.

7. Diseña un plan de respuesta a incidentes

Nadie quiere enfrentarse a un ataque, pero estar preparado es clave.

- Diseña un plan detallado que explique los pasos a seguir si ocurre un ataque.

- Asegúrate de incluir medidas como:

- Desconectar los sistemas afectados.

- Ponerte en contacto con expertos en ciberseguridad.

- Notificar a las autoridades si es necesario.

- Desconectar los sistemas afectados.

Podría interesarte leer: ¿Cómo Desarrollar un Plan de Respuesta a Incidentes?

Conclusión

BlackSuit es, sin duda, una de las amenazas más serias en el mundo de la ciberseguridad. Su capacidad para cifrar datos importantes y chantajear a sus víctimas lo convierte en una herramienta peligrosa para los ciberdelincuentes. Pero no todo está perdido: con las medidas preventivas correctas, puedes reducir enormemente el riesgo de convertirte en su próxima víctima.

La clave está en estar siempre un paso adelante. Mantén tus sistemas actualizados, haz copias de seguridad con frecuencia, capacita a tu equipo para detectar posibles ataques y ten un plan claro de respuesta para actuar si algo ocurre. Además, contar con un servicio como nuestro SOC as a Service puede marcar una gran diferencia, ya que monitorea tu red en tiempo real, detecta amenazas antes de que causen daño y te permite reaccionar rápidamente.