Un nuevo kit de phishing llamado SpiderMan está atacando a clientes de distintos bancos europeos y también a usuarios de servicios de criptomonedas, usando réplicas casi idénticas de sitios legítimos para que la víctima “caiga” sin darse cuenta.

Lo delicado es que estas campañas no se quedan solo con el usuario y la contraseña. También pueden capturar códigos de verificación (2FA) e incluso datos de tarjetas, lo que facilita fraudes mucho más rápidos y con mayor impacto.

En TecnetOne seguimos de cerca este tipo de amenazas porque reflejan la realidad actual: el phishing ya no es obvio ni improvisado; hoy se ve profesional, se mueve rápido y se apoya en herramientas diseñadas para robar información en tiempo real.

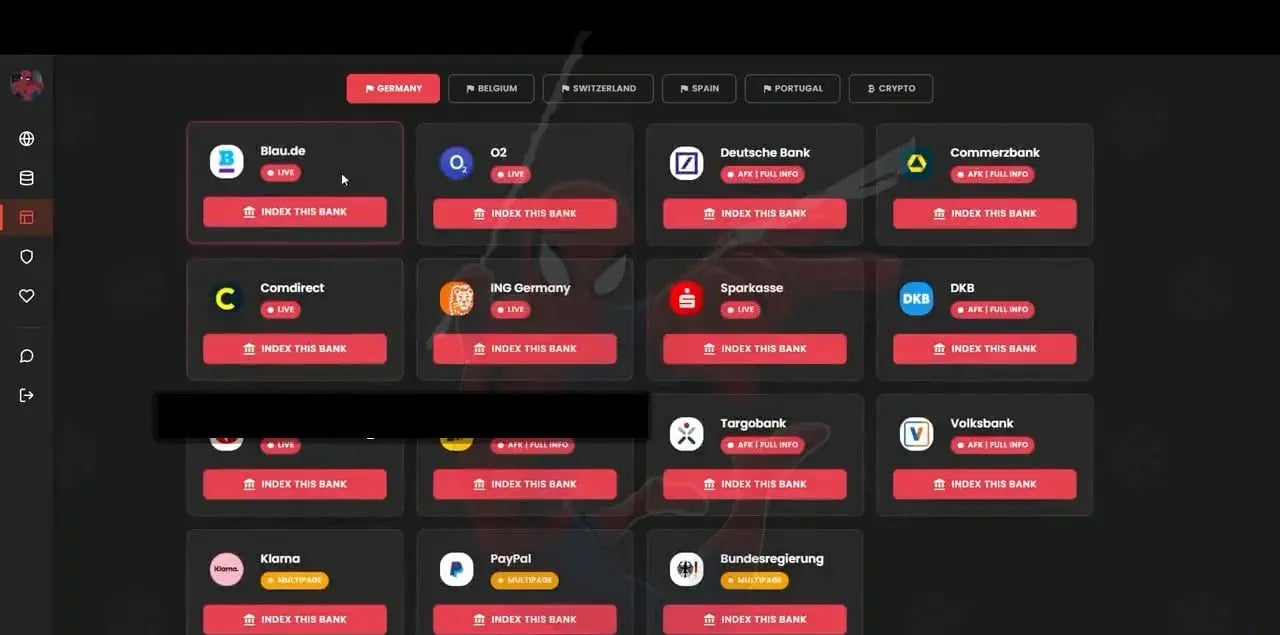

Y, según reportes recientes, este kit ya estaría apuntando a instituciones financieras en cinco países, incluyendo marcas como Deutsche Bank, ING, Comdirect, Blau, O2, CaixaBank, Volksbank y Commerzbank.

¿Cómo funciona Spiderman Phishing?

Los análisis más recientes muestran que esta herramienta no se limita a la banca tradicional: también puede generar páginas falsas para portales de fintech y pagos, como Klarna (Suecia) y PayPal, replicando su experiencia de inicio de sesión para que el engaño pase desapercibido.

Y ojo con la parte cripto: además de robar accesos, puede intentar llevarse lo más valioso, que son las frases semilla, apuntando a billeteras como Ledger, MetaMask y Exodus.

Algunas de las plataformas objetivo (Fuente: Varonis)

Como este kit es modular, los atacantes pueden ir sumando nuevos bancos, portales y hasta métodos de autenticación casi como si fueran “plugins”. Y conforme la banca digital en Europa actualice sus procesos, es muy probable que este phishing vaya adaptándose al mismo ritmo.

Además, todo indica que ya tiene bastante tracción en el mundo criminal: investigadores detectaron un grupo en Signal con alrededor de 750 miembros, lo que sugiere que se comparte, se prueba y se mejora constantemente.

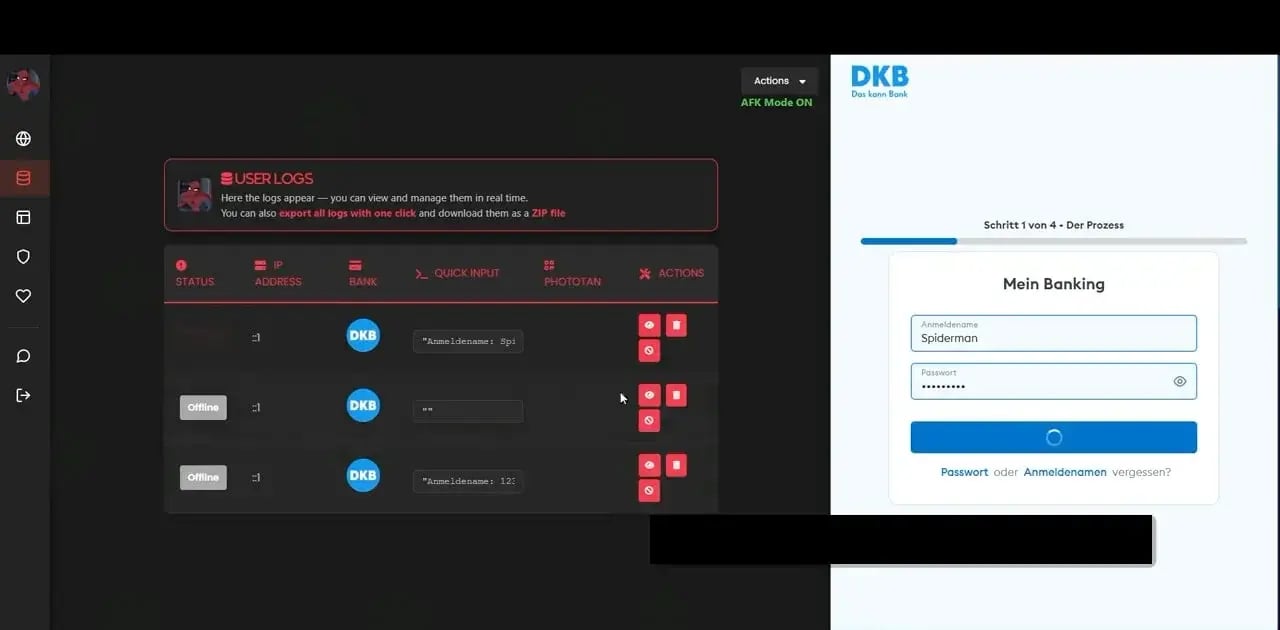

Y lo más preocupante es el nivel de “operación” que ofrece. Desde un panel de control, los delincuentes pueden ver la sesión de la víctima en tiempo real, capturar credenciales, exportar datos con un clic, interceptar códigos PhotoTAN/OTP al momento y hasta recopilar información de tarjetas de crédito. En otras palabras: no es un phishing básico, es una plataforma pensada para robar datos de forma rápida y eficiente.

Interacción en tiempo real a través del panel de control Fuente: Varonis

Podría interesarte leer: Cómo Combatir los Ataques de Ingeniería Social Potenciados por IA

PhotoTAN bajo ataque: Cómo lo aprovecha SpiderMan phishing y cómo protegerte

PhotoTAN es un sistema de verificación (OTP) muy común en bancos europeos. Funciona así: durante el inicio de sesión o al aprobar una transacción, el banco te muestra una imagen tipo mosaico de colores. Tú la escaneas con la app del banco y con eso se genera un código único para continuar.

La app “traduce” ese mosaico y te devuelve un OTP ligado a esa operación, que luego tienes que ingresar otra vez en la web del banco para completar el proceso.

Y aunque esto de capturar PhotoTAN no es precisamente nuevo en el mundo del phishing, hoy se considera casi obligatorio para cualquier kit que quiera “funcionar bien” contra bancos europeos.

En el caso de SpiderMan, los atacantes pueden ajustar la campaña desde un panel: elegir países específicos, usar listas blancas (por ejemplo, ciertos proveedores de internet), filtrar por tipo de dispositivo (móvil o escritorio) y hasta redirigir a quienes no les interesan, para no levantar sospechas ni desperdiciar intentos.

Si alguien cae, lo que roban puede terminar en toma de control de cuentas bancarias, SIM swapping (para interceptar mensajes), fraude con tarjetas y robo de identidad.

Por eso, la regla de oro sigue siendo la misma: no ingreses tus datos desde enlaces y revisa siempre que estés en el dominio oficial antes de poner tu usuario y contraseña. Y ojo con un truco cada vez más común: páginas que simulan “ventanas dentro del navegador” para que parezca que la URL es correcta cuando no lo es.

Y un tip clave desde TecnetOne: si te llega un SMS o una notificación PhotoTAN que tú no solicitaste (sin haber intentado iniciar sesión o hacer un pago), tómalo como una alerta seria de intento de fraude y repórtalo al banco de inmediato.