Un nuevo y sofisticado malware para Android, conocido como DroidLock, ha comenzado a propagarse entre usuarios hispanohablantes, capaz de bloquear por completo la pantalla del dispositivo y exigir un rescate para recuperarlo.

Además, tiene la capacidad de acceder a mensajes de texto, historiales de llamadas, contactos, grabaciones de audio e incluso eliminar información almacenada, poniendo en riesgo la privacidad y continuidad operativa del usuario.

DroidLock también permite que los atacantes tomen control total del dispositivo mediante tecnologías de acceso remoto, permitiéndoles interactuar con el equipo como si lo tuvieran en sus manos. Una de sus tácticas más peligrosas es la capacidad de capturar el patrón o PIN de desbloqueo mediante la colocación de superposiciones diseñadas para engañar al usuario.

Este malware se está distribuyendo principalmente a través de sitios web maliciosos que ofrecen aplicaciones falsas, disfrazadas como paquetes legítimos para inducir a los usuarios a instalarlas. Una vez dentro del sistema, DroidLock aprovecha permisos avanzados para ejecutar acciones sin restricciones, convirtiéndose en una amenaza crítica para cualquier dispositivo Android desprotegido.

Cómo comienza la infección de DroidLock en dispositivos Android

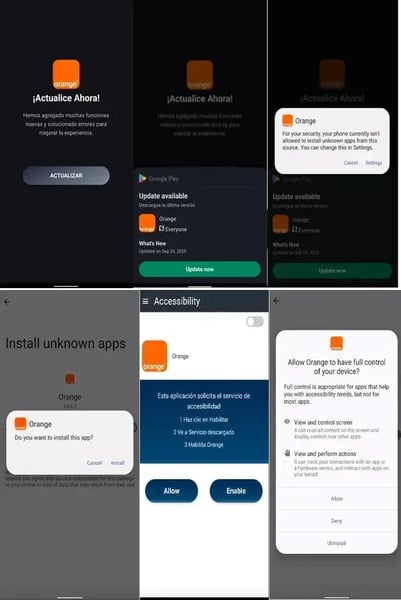

Según un análisis más reciente, el proceso de infección inicia a través de un “dropper” diseñado para engañar al usuario y lograr que instale una segunda aplicación, la cual contiene el código malicioso real. Este método permite que el atacante oculte sus verdaderas intenciones hasta que el dispositivo ya ha sido comprometido.

Aplicación Loader y aplicación DroidLock (Fuente: Zimperium)

Las aplicaciones maliciosas empleadas por DroidLock despliegan la carga útil principal mediante una falsa solicitud de actualización, y posteriormente solicitan permisos de administrador del dispositivo y acceso a los servicios de accesibilidad. Una vez concedidos, estos privilegios les permiten ejecutar acciones completamente fuera del control del usuario.

Entre las operaciones más críticas que puede realizar se encuentran borrar el contenido del dispositivo, bloquearlo por completo o modificar el PIN, la contraseña o los datos biométricos, impidiendo cualquier intento de acceso legítimo.

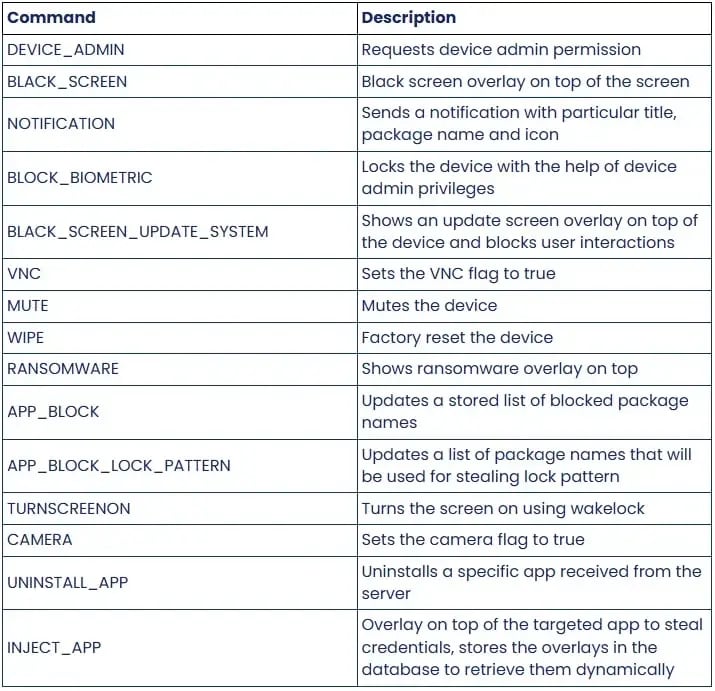

El análisis técnico revela que DroidLock incorpora al menos 15 comandos diferentes, capaces de ejecutar funciones avanzadas como enviar notificaciones falsas, colocar superposiciones en la pantalla, silenciar el dispositivo, restablecerlo a valores de fábrica, activar la cámara o incluso desinstalar aplicaciones, demostrando un nivel de control profundo y altamente peligroso sobre el sistema comprometido.

Comandos soportados por DroidLock

La pantalla de bloqueo utilizada por el ransomware se despliega mediante WebView en cuanto el dispositivo recibe el comando indicado, mostrando un mensaje que instruye a la víctima a contactar al atacante a través de un correo electrónico cifrado. El mensaje incluye una advertencia: si el rescate no se paga en un plazo de 24 horas, los ciberdelincuentes amenazan con eliminar de forma irreversible los archivos del dispositivo, buscando generar presión y aumentar las posibilidades de pago.

Pantalla de rescate de DroidLock

Conoce más sobre: 5 Errores en Android que Ponen en Riesgo Tu Privacidad y Tu Dinero

Conclusión

Aunque DroidLock no cifra los archivos del dispositivo, cumple el mismo propósito extorsivo al amenazar con destruir la información si no se paga el rescate. A esto se suma su capacidad de bloquear el acceso legítimo del usuario modificando el código de desbloqueo del dispositivo.

El malware también puede robar el patrón de desbloqueo mediante una superposición diseñada para imitar la pantalla real. Cuando el usuario dibuja su patrón en esta interfaz falsa, la información se envía directamente al atacante. Este mecanismo permite que los operadores del malware obtengan acceso remoto al dispositivo mediante VNC, incluso cuando el equipo está inactivo.

Gracias a la colaboración activa con el ecosistema de seguridad de Android, las variantes detectadas de DroidLock pueden ser bloqueadas por Google Play Protect en dispositivos actualizados. Sin embargo, la protección depende también del comportamiento del usuario.

Para reducir el riesgo de infección, en TecnetOne te recomendamos evitar la descarga de APKs desde fuera de Google Play, a menos que provengan de desarrolladores plenamente confiables. Además, es fundamental revisar cuidadosamente los permisos solicitados por cada aplicación y realizar escaneos regulares con Play Protect para identificar posibles amenazas antes de que comprometan el dispositivo.