La postexplotación es una etapa clave en cualquier proceso de pentesting. Es en este punto donde se analiza a fondo el funcionamiento de un sistema y se identifican esas áreas críticas que necesitan mejoras para reforzar su seguridad. Por eso, hoy queremos hablarte de una de las herramientas más populares en esta fase: PowerSploit.

Si trabajas en ciberseguridad o simplemente te preocupa proteger tus activos digitales, probablemente hayas escuchado hablar de esta potente herramienta. PowerSploit se ha ganado un lugar especial en la caja de herramientas tanto de los que simulan ataques como de los que se encargan de defender sistemas.

Ahora bien, ¿qué la hace tan especial? Su gran versatilidad. Desde la recolección de información hasta pruebas de penetración avanzadas, PowerSploit se ha convertido en la "navaja suiza" de los profesionales de ciberseguridad, perfecta para explorar vulnerabilidades y fortalecer entornos.

¿Qué es la postexplotación?

La postexplotación es como la fase de investigación profunda después de haber encontrado una vulnerabilidad en un sistema. En el contexto del hackeo ético, se trata de un conjunto de acciones que los profesionales realizan para entender a fondo cómo funciona el sistema al que lograron acceder.

El objetivo principal es mantener el acceso (de forma controlada, claro) para analizar el entorno, evaluar el impacto de la vulnerabilidad explotada y, de paso, buscar otras posibles debilidades que puedan estar presentes. Todo esto no solo ayuda a documentar las fallas, sino que también permite proponer soluciones claras para mejorar la seguridad del sistema.

Dicho de manera más sencilla: la postexplotación les da a los hackers éticos la oportunidad de conocer al detalle el "interior" del sistema, identificar qué está mal y recomendar cómo proteger mejor los datos ante posibles ataques en el futuro. Es como mapear el terreno para construir una defensa más sólida.

Te podrá interesar leer: Pentesting vs Análisis de Vulnerabilidades

¿Qué es PowerSploit y por qué es tan relevante en ciberseguridad?

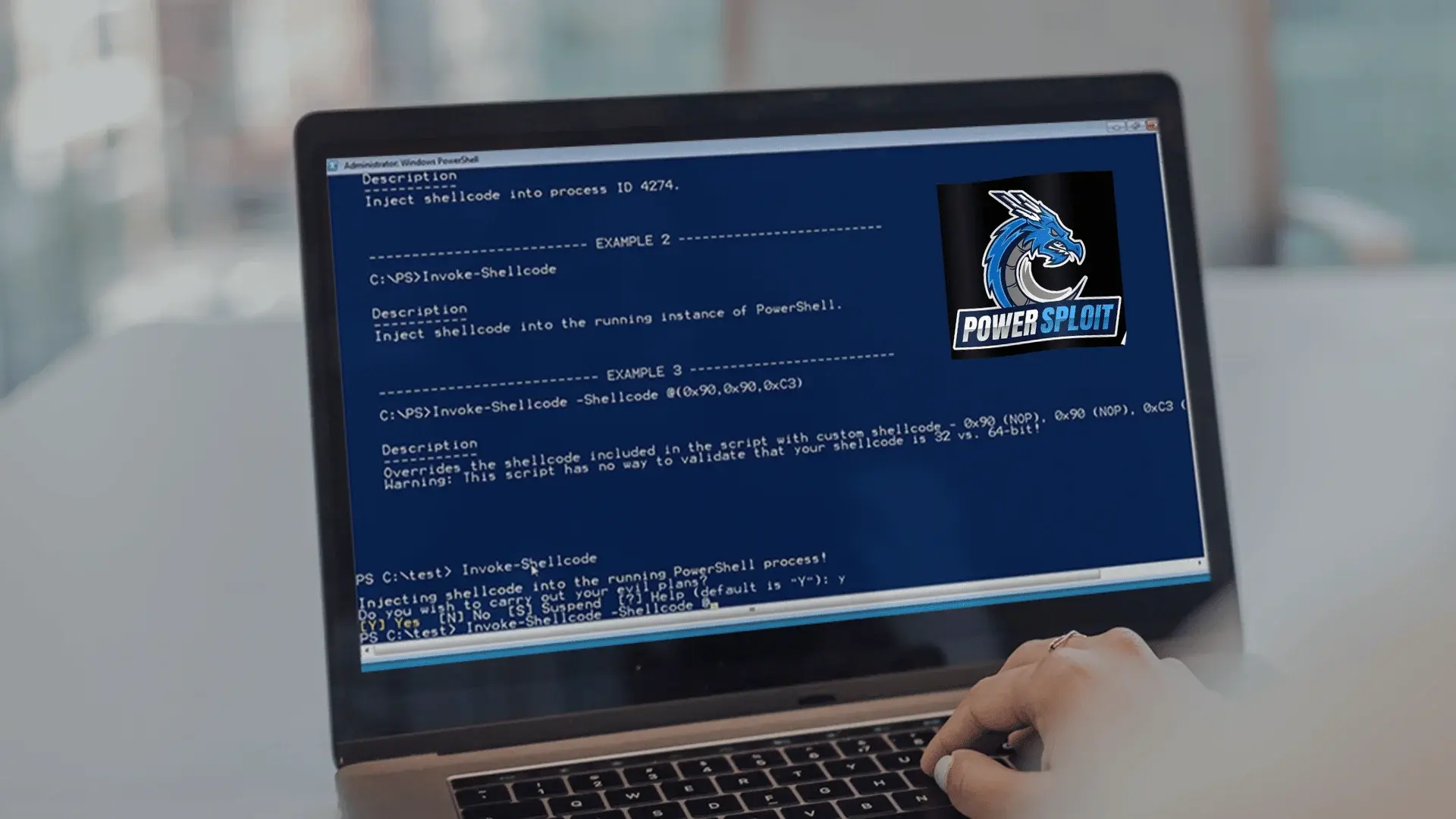

PowerSploit es un marco de trabajo de código abierto desarrollado en PowerShell, creado para facilitar tareas de pruebas de penetración y actividades de post-explotación en entornos Windows. Originalmente diseñado para uso legítimo en auditorías de seguridad, esta herramienta ofrece un conjunto de módulos que permiten ejecutar desde ataques sofisticados hasta la recolección de información crucial sobre los sistemas objetivo.

Lo que hace que PowerSploit destaque es su capacidad de operar directamente desde PowerShell, una herramienta nativa de Windows. Esto le da una ventaja significativa en términos de flexibilidad y potencia, ya que permite ejecutar comandos directamente desde la memoria del sistema, minimizando rastros y, en algunos casos, evadiendo soluciones de seguridad tradicionales.

Sin embargo, no todo es color de rosa. Si bien es una herramienta legítima y ampliamente utilizada por profesionales de la seguridad, también ha sido empleada por actores maliciosos. Por eso, es fundamental que tanto los red teams como los blue teams comprendan su funcionamiento.

Principales funcionalidades de PowerSploit

PowerSploit no es solo una herramienta, es un arsenal. Está dividido en varios módulos, cada uno diseñado para un propósito específico dentro de las pruebas de penetración y auditorías de seguridad. A continuación, te presentamos los más relevantes:

1. CodeExecution: Ejecuta código con precisión quirúrgica

Este módulo permite la ejecución de payloads y la inyección de código en memoria, eliminando la necesidad de escribir datos en disco, lo que hace que sea más difícil de detectar.

- Ejemplo práctico: Invoke-ReflectivePEInjection, que permite cargar un ejecutable directamente en la memoria de un proceso.

- Usos: Ideal para los red teams que buscan demostrar cómo un atacante podría ejecutar malware en un entorno sin ser detectado.

2. Exfiltration: Extrayendo datos de manera eficiente

La recolección de información sensible es una de las fases críticas en cualquier auditoría de seguridad. Este módulo facilita tareas como la extracción de credenciales de la memoria usando scripts como Invoke-Mimikatz.

- Usos: Permite mostrar a los equipos de ciberseguridad cómo un atacante podría comprometer datos valiosos si no se aplican las defensas adecuadas.

Conoce más sobre: Coercer: La Herramienta de Hacking que todo Red Team debe Conocer

PowerSploit en acción: ¿cómo lo usan los red teams y los blue teams?

El punto de vista de los red teams

Para los equipos ofensivos, PowerSploit es una herramienta indispensable. Al simular ataques reales, los red teams pueden probar las defensas de una organización en condiciones controladas. Esto incluye explotar vulnerabilidades, evadir sistemas antivirus y demostrar el impacto potencial de un ataque exitoso.

La perspectiva del blue team

Para los equipos defensivos, entender cómo funciona PowerSploit es clave para detectar y mitigar su uso por actores maliciosos. Herramientas como los sistemas EDR (Endpoint Detection and Response) y las políticas de seguridad robustas son esenciales para identificar y bloquear los scripts de PowerSploit antes de que puedan causar daño.

PowerSploit: ¿Herramienta educativa o una espada de doble filo?

El potencial de PowerSploit es innegable, pero también lo es el debate ético que lo rodea. Al ser una herramienta de código abierto, está disponible tanto para profesionales éticos como para cibercriminales. Esto plantea una pregunta fundamental: ¿cómo podemos garantizar que su uso se limite a propósitos legítimos?

La respuesta radica en la educación y en el fortalecimiento de las defensas. Al comprender cómo funcionan herramientas como PowerSploit, los defensores pueden adelantarse a los atacantes y proteger mejor los sistemas críticos.

Podría interesarte leer: ¿Cuál es la Importancia de un Red Team y Blue Team en Ciberseguridad?

¿Por qué son importantes las herramientas de postexplotación?

Las herramientas de postexplotación son clave para llevar a cabo pruebas de penetración realistas y entender a fondo el impacto que podría tener un ataque real en un sistema. No se trata solo de encontrar la vulnerabilidad, sino de analizar qué tan lejos podría llegar un atacante y cuáles serían las consecuencias si esa debilidad fuera explotada.

Gracias a estas herramientas, las organizaciones pueden detectar a tiempo las fallas, no solo en sus sistemas tecnológicos, sino también en sus procesos y procedimientos de seguridad. En pocas palabras, permiten ir más allá de "la teoría" y preparar defensas realmente efectivas.

La postexplotación, y herramientas como PowerSploit, son piezas fundamentales en el mundo de la ciberseguridad. Nos permiten no solo identificar vulnerabilidades, sino también comprender a fondo el funcionamiento de un sistema y proponer soluciones efectivas para reforzar su seguridad. Ya sea que trabajes en un red team o en un blue team, conocer y manejar estas herramientas es clave para adelantarte a los posibles ataques y proteger los datos y activos de tu organización.