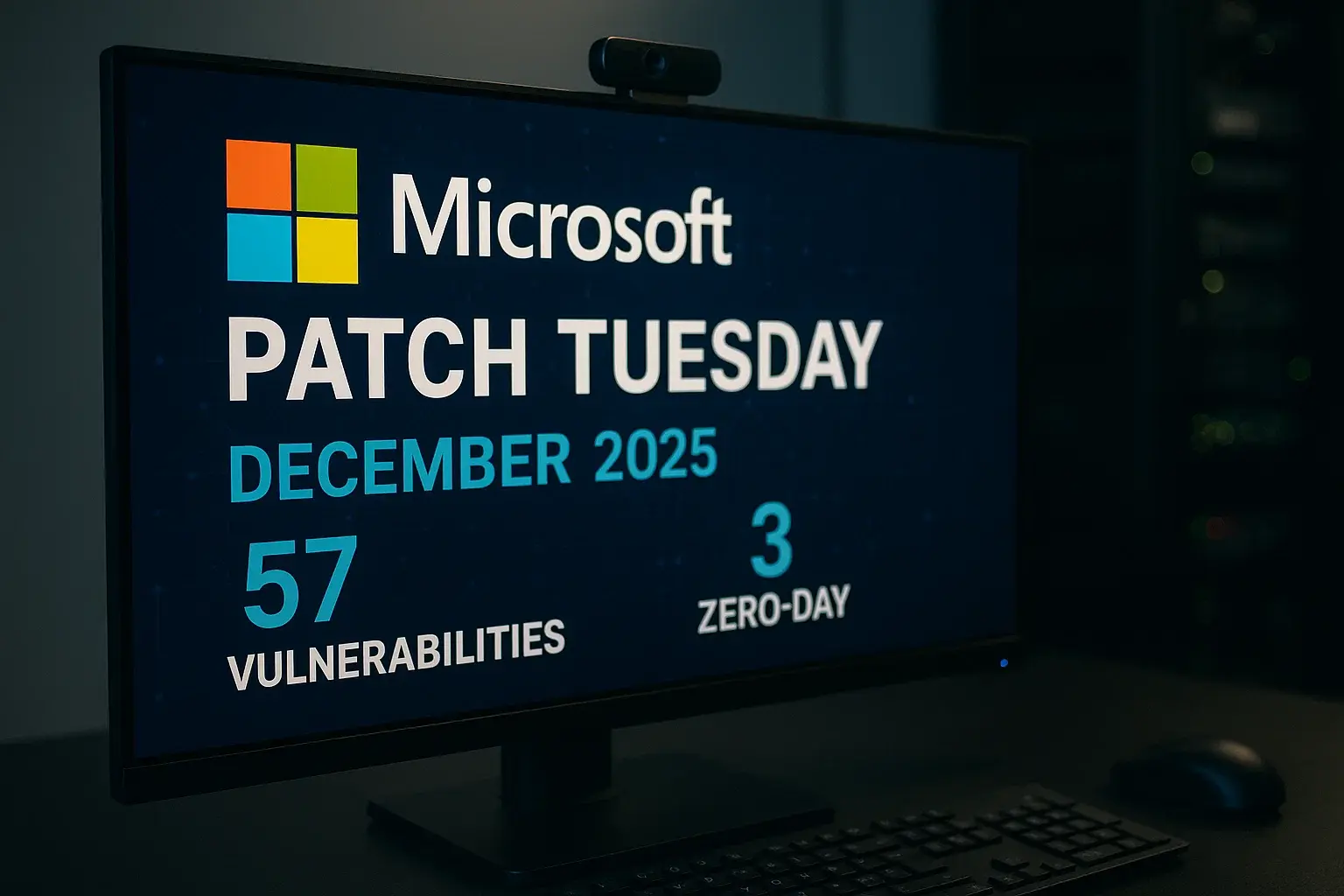

Hoy Microsoft liberó el Patch Tuesday de diciembre 2025 y como siempre, vale la pena ponerle atención (y no dejarlo “para después”). Esta actualización corrige 57 vulnerabilidades, incluyendo una que ya está siendo explotada activamente y dos zero-days que se habían divulgado públicamente.

Además, el paquete trae correcciones para tres vulnerabilidades críticas de ejecución remota de código (RCE), de esas que pueden convertirse en un problema serio si tu entorno no está al día.

En números, así se distribuyen las fallas corregidas por tipo:

-

28 de elevación de privilegios

-

19 de ejecución remota de código (RCE)

-

4 de divulgación de información

-

3 de denegación de servicio

-

2 de suplantación (spoofing)

Importante: este conteo considera solo los parches publicados por Microsoft en este Patch Tuesday. Por eso no incluye las correcciones de Microsoft Edge (15 vulnerabilidades) ni las de Mariner que se publicaron a inicios de mes.

Microsoft Patch Tuesday Diciembre 2025

Este martes de parches de diciembre 2025 llega con foco rojo: Microsoft corrigió tres vulnerabilidades zero-day. Para Microsoft, una vulnerabilidad se considera zero-day cuando se divulga públicamente o se explota activamente mientras todavía no existe un parche oficial disponible.

Zero-day explotado activamente: Elevación de privilegios a nivel SYSTEM - CVE-2025-62221

Microsoft parchó una falla de elevación de privilegios en el Windows Cloud Files Mini Filter Driver que ya estaba siendo utilizada en ataques.

En términos simples: el bug permite que un atacante con acceso al equipo ejecute un abuso del sistema para subir privilegios y llegar a SYSTEM (el nivel más alto en Windows). Este tipo de vulnerabilidad suele ser clave en cadenas de ataque porque convierte un acceso “limitado” en control total del equipo.

Microsoft acreditó el hallazgo a MSTIC (Microsoft Threat Intelligence Center) y MSRC (Microsoft Security Response Center), aunque no compartió detalles públicos sobre el método de explotación.

Zero-days divulgadas públicamente - CVE-2025-64671

También se corrigió una vulnerabilidad divulgada públicamente en GitHub Copilot para JetBrains asociada a inyección de comandos, que puede derivar en ejecución de código en el entorno local.

¿Dónde está el riesgo real? En escenarios donde se trabajan archivos no confiables o se interactúa con servidores MCP, una técnica como cross prompt injection podría empujar comandos adicionales dentro del flujo permitido, especialmente si el entorno tiene configuraciones que facilitan la ejecución (por ejemplo, autoaprobación en terminal).

En resumen: si tu equipo de desarrollo usa JetBrains + Copilot, este parche es especialmente relevante y conviene revisar configuraciones y hábitos de trabajo con repositorios/archivos externos.

CVE-2025-54100 — PowerShell (RCE al usar Invoke-WebRequest)

Microsoft también solucionó una vulnerabilidad en PowerShell que podría provocar la ejecución de scripts incrustados en una página web al recuperarla con Invoke-WebRequest.

Esto pega directo en automatizaciones: muchos entornos usan PowerShell para tareas operativas, scripts de despliegue o integraciones. Por eso, si hay flujos que consumen contenido web, conviene actualizar y revisar los scripts para reducir el riesgo y evitar comportamientos inesperados.

Conoce más sobre: Vulnerabilidades Zero-Day más Explotadas en 2025

Actualizaciones de Seguridad: Patch Tuesday de Diciembre 2025

Aquí tienes el listado completo de vulnerabilidades que Microsoft corrigió:

| Etiqueta | CVE ID | Título CVE | Severidad |

|---|---|---|---|

| Servicios de Información de Aplicaciones | CVE-2025-62572 | Vulnerabilidad a la elevación de privilegios del Servicio de Información de Aplicaciones | Importante |

| Azure Monitor Agent | CVE-2025-62550 | Vulnerabilidad en la ejecución remota de código de Azure Monitor Agent | Importante |

| Copilot | CVE-2025-64671 | Vulnerabilidad en la ejecución remota de código de GitHub Copilot para Jetbrains | Importante |

| Sistema de Archivos de Intermediario Microsoft | CVE-2025-62569 | Vulnerabilidad de elevación de privilegios en el sistema de archivos Microsoft Brokering | Importante |

| Sistema de Archivos de Intermediario Microsoft | CVE-2025-62469 | Vulnerabilidad de elevación de privilegios en el sistema de archivos Microsoft Brokering | Importante |

| Microsoft Edge (basado en Chromium) | CVE-2025-13634 | Chromium: CVE-2025-13634 Implementación inapropiada en las descargas | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13721 | Chromium: CVE-2025-13721 Carrera en v8 | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13630 | Chromium: CVE-2025-13630 Confusión de tipos en la V8 | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13631 | Chromium: CVE-2025-13631 Implementación inapropiada en Google Updater | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13632 | Chromium: CVE-2025-13632 Implementación inapropiada en DevTools | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13633 | Chromium: CVE-2025-13633 Uso después de gratis en credenciales digitales | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13638 | Chromium: CVE-2025-13638 Uso gratuito en Media Stream | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13639 | Chromium: CVE-2025-13639 Implementación inapropiada en WebRTC | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13640 | Chromium: CVE-2025-13640 Implementación inapropiada en contraseñas | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13637 | Chromium: CVE-2025-13637 Implementación inapropiada en descargas | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13720 | Chromium: CVE-2025-13720 Fundición defectuosa en cargador | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13635 | Chromium: CVE-2025-13635 Implementación inapropiada en las descargas | Desconocido |

| Microsoft Edge (basado en Chromium) | CVE-2025-13636 | Chromium: CVE-2025-13636 Implementación inapropiada en Vista Dividida | Desconocido |

| Microsoft Edge para iOS | CVE-2025-62223 | Microsoft Edge (basado en Chromium) para vulnerabilidad de suplantación de identidad en Mac | Bajo |

| Microsoft Exchange Server | CVE-2025-64666 | Vulnerabilidad de elevación de privilegios en Microsoft Exchange Server | Importante |

| Microsoft Exchange Server | CVE-2025-64667 | Vulnerabilidad de suplantación de Microsoft Exchange Server | Importante |

| Componente gráfico de Microsoft | CVE-2025-64670 | Vulnerabilidad de divulgación de información en Windows DirectX | Importante |

| Microsoft Office | CVE-2025-62554 | Vulnerabilidad en la ejecución remota de código en Microsoft Office | Crítico |

| Microsoft Office | CVE-2025-62557 | Vulnerabilidad en la ejecución remota de código en Microsoft Office | Crítico |

| Acceso a Microsoft Office | CVE-2025-62552 | Vulnerabilidad en la ejecución remota de código de Microsoft Access | Importante |

| Microsoft Office Excel | CVE-2025-62560 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Excel | CVE-2025-62563 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Excel | CVE-2025-62561 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Excel | CVE-2025-62564 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Excel | CVE-2025-62553 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Excel | CVE-2025-62556 | Vulnerabilidad en la ejecución remota de código de Microsoft Excel | Importante |

| Microsoft Office Outlook | CVE-2025-62562 | Vulnerabilidad en la ejecución remota de código en Microsoft Outlook | Crítico |

| Microsoft Office SharePoint | CVE-2025-64672 | Vulnerabilidad en la suplantación de Microsoft SharePoint Server | Importante |

| Microsoft Office Word | CVE-2025-62558 | Vulnerabilidad en la ejecución remota de código en Microsoft Word | Importante |

| Microsoft Office Word | CVE-2025-62559 | Vulnerabilidad en la ejecución remota de código en Microsoft Word | Importante |

| Microsoft Office Word | CVE-2025-62555 | Vulnerabilidad en la ejecución remota de código en Microsoft Word | Importante |

| Storvsp.sys Conductor | CVE-2025-64673 | Vulnerabilidad de elevación de privilegios del controlador VSP en Windows Storage | Importante |

| Monitor de Servidor de Fotogramas de Cámara de Windows | CVE-2025-62570 | Vulnerabilidad en la divulgación de información del monitor de fotogramas de Windows | Importante |

| Servicio de Caché en el Lado del Cliente (CSC) de Windows | CVE-2025-62466 | Vulnerabilidad de elevación de privilegios en caché en el lado del cliente de Windows | Importante |

| Controlador de Mini Filtro de Windows Cloud Files | CVE-2025-62457 | Vulnerabilidad de elevación de privilegios en el mini filtro de Windows Cloud Files | Importante |

| Controlador de Mini Filtro de Windows Cloud Files | CVE-2025-62454 | Vulnerabilidad de elevación de privilegios en el mini filtro de Windows Cloud Files | Importante |

| Controlador de Mini Filtro de Windows Cloud Files | CVE-2025-62221 | Vulnerabilidad de elevación de privilegios en el mini filtro de Windows Cloud Files | Importante |

| Controlador común del sistema de archivos de registro de Windows | CVE-2025-62470 | Vulnerabilidad de elevación de privilegios en el sistema de archivos de registro común de Windows | Importante |

| Servicio de Cortafuegos de Windows Defender | CVE-2025-62468 | Vulnerabilidad en la divulgación de información del servicio de firewall de Windows Defender | Importante |

| Windows DirectX | CVE-2025-62463 | Vulnerabilidad de denegación de servicio en el kernel gráfico de DirectX | Importante |

| Windows DirectX | CVE-2025-62465 | Vulnerabilidad de denegación de servicio en el kernel gráfico de DirectX | Importante |

| Windows DirectX | CVE-2025-62573 | Vulnerabilidad de elevación de privilegios en gráficos gráficos DirectX | Importante |

| Biblioteca Núcleo de Windows DWM | CVE-2025-64679 | Vulnerabilidad de elevación de privilegios en la biblioteca central de Windows DWM | Importante |

| Biblioteca Núcleo de Windows DWM | CVE-2025-64680 | Vulnerabilidad de elevación de privilegios en la biblioteca central de Windows DWM | Importante |

| Windows Hyper-V | CVE-2025-62567 | Vulnerabilidad de denegación de servicio en Windows Hyper-V | Importante |

| Instalador de Windows | CVE-2025-62571 | Vulnerabilidad de elevación de privilegios en el instalador de Windows | Importante |

| Cola de mensajes de Windows | CVE-2025-62455 | Vulnerabilidad de elevación de privilegios en la cola de mensajes de Microsoft (MSMQ) | Importante |

| Windows PowerShell | CVE-2025-54100 | Vulnerabilidad en la ejecución remota de código en PowerShell | Importante |

| Sistema de archivos proyectados de Windows | CVE-2025-62464 | Vulnerabilidad de elevación de privilegios en el sistema de archivos proyectado de Windows | Importante |

| Sistema de archivos proyectados de Windows | CVE-2025-55233 | Vulnerabilidad de elevación de privilegios en el sistema de archivos proyectado de Windows | Importante |

| Sistema de archivos proyectados de Windows | CVE-2025-62462 | Vulnerabilidad de elevación de privilegios en el sistema de archivos proyectado de Windows | Importante |

| Sistema de archivos proyectados de Windows | CVE-2025-62467 | Vulnerabilidad de elevación de privilegios en el sistema de archivos proyectado de Windows | Importante |

| Controlador de filtro del sistema de archivos proyectado de Windows | CVE-2025-62461 | Vulnerabilidad de elevación de privilegios en el sistema de archivos proyectado de Windows | Importante |

| Administrador de Conexión de Acceso Remoto de Windows | CVE-2025-62474 | Vulnerabilidad de elevación de privilegios en el Administrador de Conexiones de Acceso Remoto de Windows | Importante |

| Administrador de Conexión de Acceso Remoto de Windows | CVE-2025-62472 | Vulnerabilidad de elevación de privilegios en el Administrador de Conexiones de Acceso Remoto de Windows | Importante |

| Sistema de Archivos Resiliente de Windows (ReFS) | CVE-2025-62456 | Vulnerabilidad en la ejecución remota de código del Sistema de Archivos Resilientes de Windows (ReFS) | Importante |

| Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | CVE-2025-62549 | Vulnerabilidad en la ejecución remota de código en el Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | Importante |

| Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | CVE-2025-62473 | Vulnerabilidad de divulgación de información en el Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | Importante |

| Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | CVE-2025-64678 | Vulnerabilidad en la ejecución remota de código en el Servicio de Enrutamiento y Acceso Remoto de Windows (RRAS) | Importante |

| Windows Shell | CVE-2025-62565 | Vulnerabilidad de elevación de privilegios en el Explorador de archivos de Windows | Importante |

| Windows Shell | CVE-2025-64661 | Vulnerabilidad de elevación de privilegios en Windows Shell | Importante |

| Windows Shell | CVE-2025-64658 | Vulnerabilidad de elevación de privilegios en el Explorador de archivos de Windows | Importante |

| Controlador VSP de almacenamiento de Windows | CVE-2025-59517 | Vulnerabilidad de elevación de privilegios del controlador VSP en Windows Storage | Importante |

| Controlador VSP de almacenamiento de Windows | CVE-2025-59516 | Vulnerabilidad de elevación de privilegios del controlador VSP en Windows Storage | Importante |

| Windows Win32K - GRFX | CVE-2025-62458 | Vulnerabilidad a la elevación de privilegios en Win32k | Importante |

Podría interesarte leer: Gestión de Parches: ¿Por qué es esencial en la seguridad informática?

Qué recomendamos desde TecnetOne

-

Parchea prioritariamente endpoints de TI, admins y equipos críticos (por el EoP explotado activamente).

-

Si tienes equipos de desarrollo, valida actualización y endurece prácticas con fuentes no confiables y automatizaciones del terminal.

-

Revisa automatizaciones con PowerShell + Invoke-WebRequest y aplica buenas prácticas para consumo de contenido web.