La seguridad cibernética es un tema que constantemente está evolucionando y sorprendiendo a profesionales y usuarios por igual. Recientemente, un equipo de investigadores reveló una vulnerabilidad significativa en Microsoft Outlook, uno de los clientes de correo electrónico más utilizados a nivel mundial. Este descubrimiento ha generado preocupación en la comunidad de seguridad digital, así como entre los millones de usuarios que confían en Outlook para su comunicación diaria.

¿Qué es la Vulnerabilidad en Outlook?

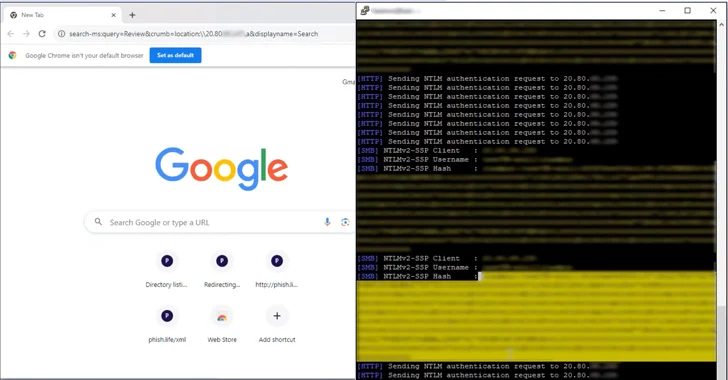

Los atacantes podrían haber aprovechado una vulnerabilidad en Microsoft Outlook que ya ha sido corregida para acceder a las contraseñas hash de NT LAN Manager (NTLM) v2 al abrir un archivo diseñado específicamente. Esta vulnerabilidad, identificada como CVE-2023-35636 (con una puntuación CVSS de 6.5), fue solucionada por Microsoft como parte de sus actualizaciones de parches en diciembre de 2023.

Según Microsoft, en un escenario de ataque por correo electrónico, un atacante podría haber enviado el archivo especialmente diseñado al usuario y persuadirlo para que lo abriera. También se podría haber realizado un ataque basado en la web, donde un atacante alojara un sitio web o se aprovechara de un sitio web comprometido que aceptara o alojara contenido proporcionado por el usuario, que contuviera el archivo diseñado para explotar la vulnerabilidad.

En otras palabras, el atacante tendría que persuadir a los usuarios para que hicieran clic en un enlace, ya sea incrustado en un correo electrónico de phishing o enviado a través de un mensaje instantáneo, y luego engañarlos para que abrieran el archivo en cuestión.

El origen de CVE-2023-35636 se encontraba en la función de compartir calendario de la aplicación de correo electrónico Outlook. En esta vulnerabilidad, se insertaban dos encabezados, "Content-Class" y "x-sharing-config-url," con valores manipulados en un mensaje de correo electrónico malicioso para exponer el hash NTLM de una víctima durante la autenticación.

Conoce más sobre: Explorando las Ventajas y Desventajas de Outlook

El descubrimiento y la notificación de este error se atribuyen a un investigador de seguridad de Varonis. Este investigador señaló que los hashes NTLM podrían filtrarse aprovechando el Analizador de rendimiento de Windows (WPA) y el Explorador de archivos de Windows, pero hasta el momento, estos métodos de ataque no han sido corregidos.

Este caso se vuelve aún más interesante porque WPA intenta autenticarse utilizando NTLM v2 en la web abierta, a pesar de que normalmente se debería utilizar NTLM v2 al autenticarse en servicios internos basados en direcciones IP. El paso del hash NTLM v2 a través de Internet abierto lo volvía vulnerable a ataques de retransmisión y fuerza bruta fuera de línea, según el investigador.

La divulgación de esta vulnerabilidad se produce poco después de que Check Point revelara un caso de "autenticación forzada" que podría utilizarse para filtrar los tokens NTLM de un usuario de Windows engañando a la víctima para que abriera un archivo falso de Microsoft Access.

Además, en octubre de 2023, Microsoft anunció sus planes de descontinuar NTLM en Windows 11 en favor de Kerberos para mejorar la seguridad, ya que NTLM no admite métodos criptográficos y es susceptible a ataques de retransmisión.

El impacto de esta vulnerabilidad no se limita solo a la pérdida de datos. Puede tener consecuencias más graves, como el robo de identidad, el acceso a información confidencial de empresas y la posibilidad de lanzar ataques más sofisticados utilizando la información obtenida.

Te podrá interesar leer: Hackers rusos hurtan emails de Microsoft

Conclusión

La reciente vulnerabilidad descubierta en Microsoft Outlook es un recordatorio oportuno de la importancia de la seguridad cibernética. Tanto usuarios individuales como organizaciones deben tomar medidas proactivas para protegerse contra este tipo de amenazas. Mantenerse informado, actualizar regularmente el software y seguir buenas prácticas de seguridad son pasos esenciales para garantizar la seguridad de nuestra información digital.