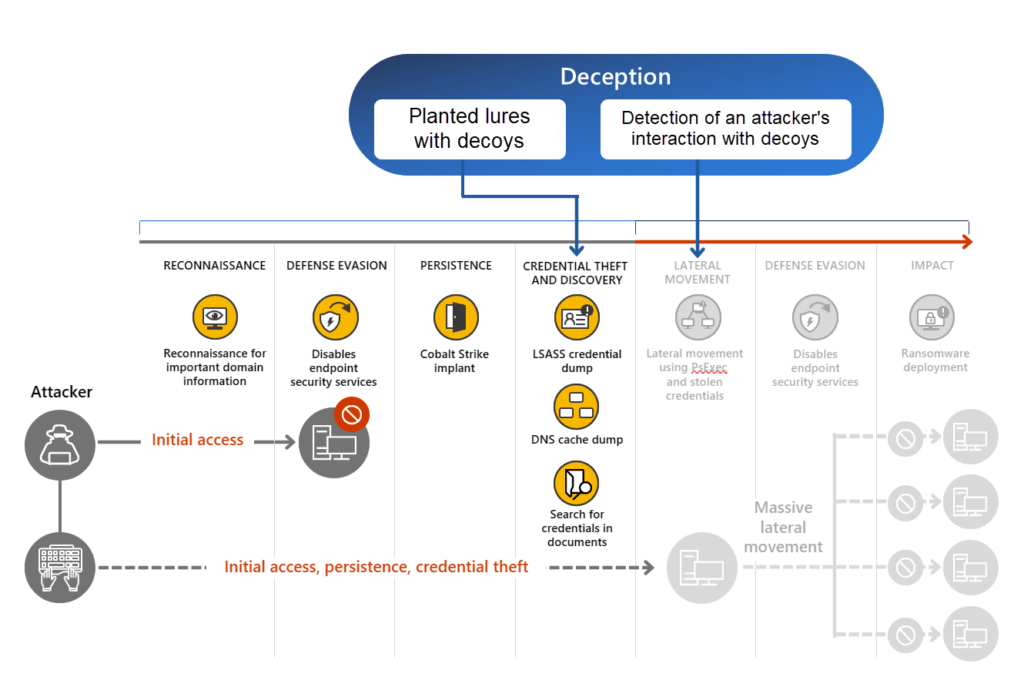

Microsoft Defender XDR está ampliando su alcance en la fase de ataque completo, gracias a la incorporación de una nueva función llamada "engaño". Con esta novedosa capacidad de Microsoft Defender XDR, se puede identificar a los atacantes en las primeras etapas de la cadena de destrucción y detener ataques avanzados.

El engaño es una característica recién añadida a Microsoft Defender para Endpoint, que forma parte de Defender XDR y actualmente se encuentra en versión preliminar pública. Esta innovadora función utiliza el aprendizaje automático para generar y desplegar señuelos y señuelos auténticos en su entorno. Lo más destacado es que no se necesita una implementación adicional de sensores, ya que está totalmente integrada en la experiencia XDR.

Te podrá interesar leer: Microsoft Defender for Endpoints: Protección Avanzada

¿Qué implica el concepto de engaño en Defender for Endpoint?

El engaño constituye una característica integrada en Microsoft Defender para Endpoint. Esta tecnología de engaño crea una suerte de terreno artificial de ciberataque dentro de su red, el cual está compuesto por credenciales y hosts ficticios, así como señuelos que simulan ser activos de alto valor. El propósito principal es confundir a los atacantes y redirigirlos hacia credenciales y hosts confidenciales.

Cuando se emplean los recursos relacionados con el engaño, se generan detecciones en el portal de Defender XDR. Esto puede dar lugar a indicios tempranos de la cadena de ataque durante la fase de descubrimiento y robo de credenciales. Los atacantes suelen utilizar LSASS y volcados/documentos de caché de DNS local para localizar hosts y credenciales de interés.

Es importante conocer algunos aspectos antes de iniciar el uso del engaño. En términos generales, consta de dos elementos esenciales que forman parte de la función de engaño: los "señuelos" y las "rutas de navegación" falsas.

- Señuelos: Se refieren a activos "falsos" que generan una alerta cuando un atacante interactúa con ellos, como usuarios y hosts ficticios.

- Rutas de navegación falsas: Son direcciones digitales que guían a los atacantes hacia los señuelos y les dan una apariencia más auténtica, incluyendo archivos por lotes, ubicaciones de archivos y otros elementos similares.

Te podrá interesar leer: ¿Cómo Configurar Microsoft Defender Endpoints?

Requisitos previos

Para utilizar la función de Engaño, es esencial cumplir con los siguientes requisitos previos. Actualmente, esta función solo es compatible con sistemas Windows Endpoints.

Defender for Endpoint debe ser la solución EDR principal, ya que es necesario que pueda llevar a cabo la implementación de los señuelos. Esto significa que:

- Defender for Endpoint debe ser la solución EDR principal en uso.

- La investigación y respuesta automatizadas deben estar configuradas y habilitadas en el entorno.

- Los dispositivos deben estar unidos o ser híbridos en Microsoft Azure Active Directory (Entra ID).

- PowerShell debe estar habilitado y disponible en los dispositivos.

- La funcionalidad de Engaño ha sido compatible desde Windows 10 RS5 y versiones posteriores.

Es importante destacar que cuando se restringe el uso de PowerShell, puede haber conflictos potenciales con la implementación de los señuelos. Por lo tanto, es necesario verificar la configuración de PowerShell si los señuelos no se están implementando correctamente.

Te podrá interesar leer: Azure AD se convierte en Microsoft Entra ID

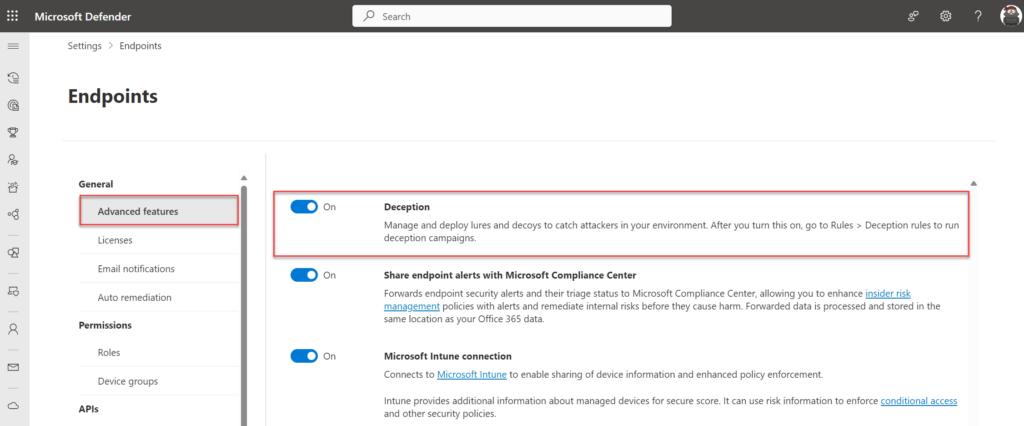

¿Cómo activar la función de Engaño?

La capacidad de Engaño es una parte integral de Defender XDR y se puede habilitar mediante el portal security.microsoft.com. Por defecto, esta función se encuentra desactivada. Para habilitarla, siga los siguientes pasos:

1. Seleccione "Configuración" > "Puntos finales".

2. En la sección "General", elija "Funciones avanzadas".

3. Busque "Deception" y cambie el interruptor a la posición "Encendido".

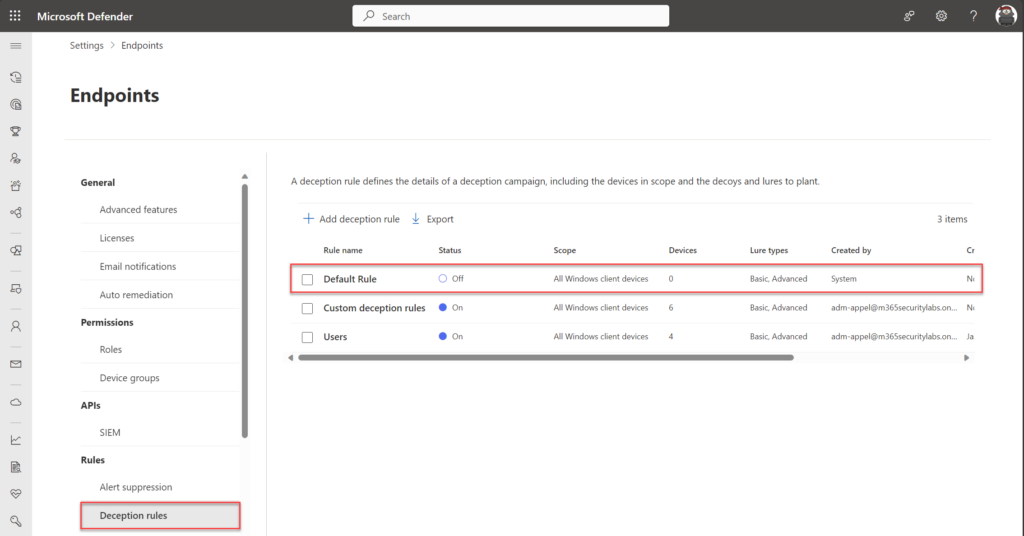

Es importante destacar que al activar la función de Engaño, se habilitará automáticamente una regla predeterminada. Esta regla predeterminada se encuentra habilitada de manera predeterminada y se implementa en todos los dispositivos cliente de Windows. Si necesita realizar pruebas limitadas con un par de puntos finales, se recomienda desactivar la regla predeterminada y utilizar una regla de Engaño personalizada con un alcance configurado o ajustar el alcance de la regla predeterminada.

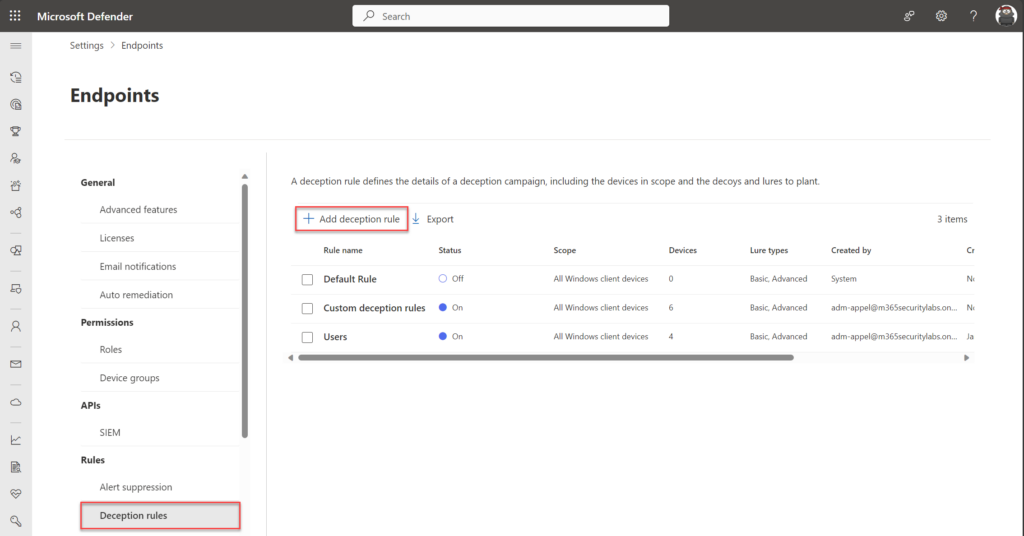

La configuración de la función de Engaño se puede llevar a cabo en la sección "Configuración" -> "Puntos finales" -> "Engaño". Allí encontrará una regla con el nombre "Regla predeterminada" que se genera automáticamente.

Importante: Los señuelos solo se despliegan en los clientes de Windows que han sido definidos en el alcance de una regla de engaño específica. No obstante, cualquier intento de utilizar un host o una cuenta señuelo en cualquier cliente integrado en Defender for Endpoint activará una alerta de engaño. Es posible que transcurran algunas horas antes de que la configuración se aplique completamente en las máquinas.

Podría interesarte: Defender for Endpoints vs Alternativas

Creación y Modificación de Reglas de Engaño

La configuración de la función de Engaño se puede llevar a cabo en la sección "Configuración" -> "Puntos finales" -> "Engaño". Por defecto, se genera una regla denominada "Regla predeterminada". En esta configuración, es posible modificar las reglas existentes y crear nuevas reglas personalizadas.

Para crear una nueva regla, seleccione "Agregar regla de engaño".

El asistente de creación comienza solicitando un nombre y el tipo de señuelo a utilizar. Existen dos tipos de señuelos disponibles:

1. Señuelos Básicos: Estos son documentos o archivos de enlace plantados que tienen una interacción mínima o nula con el entorno del cliente.

2. Señuelos Avanzados: Estos son contenidos plantados, como credenciales almacenadas en caché e interceptaciones que pueden responder o interactuar con el entorno del cliente. Por ejemplo, los atacantes podrían interactuar con credenciales señuelo inyectadas en respuestas a consultas de Active Directory, que podrían utilizarse para iniciar sesión.

Se recomienda configurar reglas que incluyan ambos tipos de señuelos (Básicos y Avanzados) para obtener la máxima flexibilidad en la creación de señuelos.

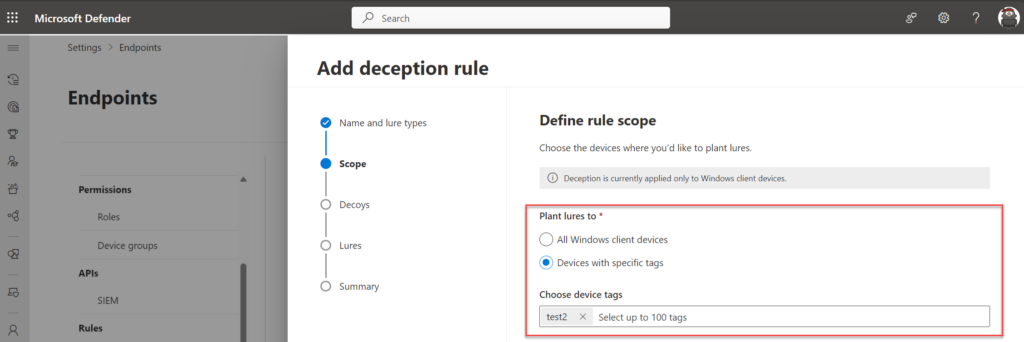

Alcance

En el asistente de alcance, puede asignar los señuelos a "Todos los dispositivos cliente de Windows" o a "Dispositivos con etiquetas específicas". La capacidad de etiquetado funciona según el mecanismo de etiquetado de Defender for Endpoint, lo que le permite seleccionar cualquier etiqueta configurada en el asistente. En entornos de producción más grandes, se recomienda comenzar con un alcance seleccionado basado en etiquetas específicas, ya que esto reduce el riesgo en todos los dispositivos.

Conoce más sobre: Opciones de Adquisición de Defender for Endpoints

Señuelos

Durante la configuración, Defender XDR generará automáticamente señuelos. Estos señuelos son cuentas y hosts ficticios que no existen en realidad.

La generación de señuelos se basa en el aprendizaje automático. Utilizando modelos de aprendizaje automático avanzados, Defender for Endpoint crea automáticamente activos basados en las máquinas existentes y las convenciones de nombres de usuario detectadas.

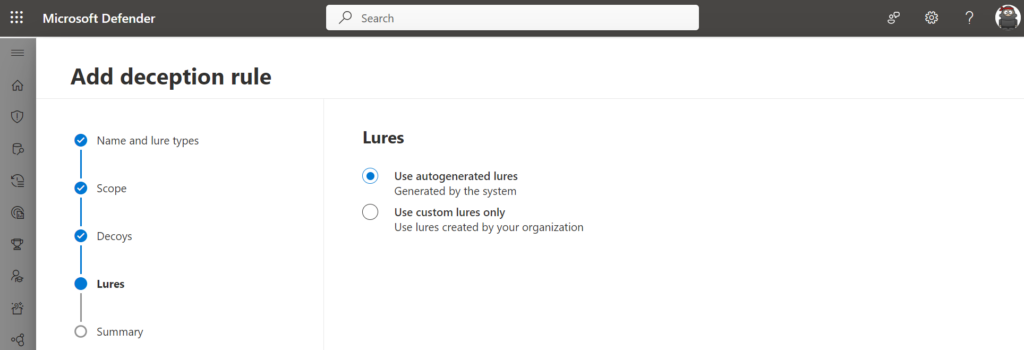

Los señuelos se pueden configurar de dos formas diferentes:

1. Utilizar señuelos autogenerados.

2. Utilizar únicamente señuelos personalizados.

Los señuelos actúan como rutas de navegación digitales que guían a los atacantes hacia los señuelos y les dan una apariencia más auténtica, como documentos, archivos por lotes y otros elementos similares.

Para la configuración inicial, se recomienda comenzar con los señuelos generados automáticamente. La opción de utilizar solo señuelos personalizados se reserva para definir señuelos que se ajusten más a criterios organizativos específicos.

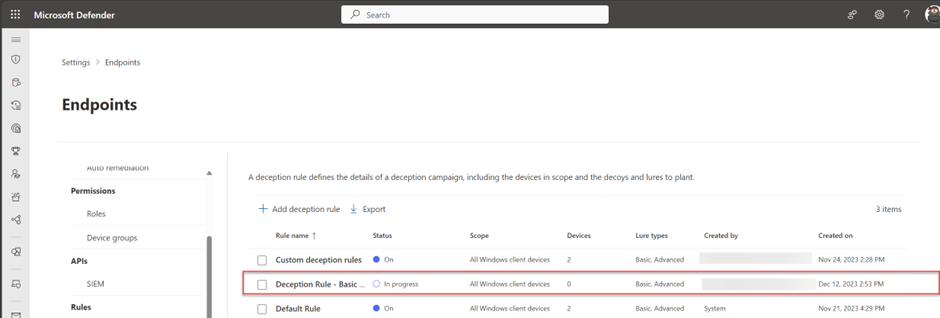

Implementación

Una vez que se han configurado los señuelos y la regla ha sido definida e implementada, los señuelos se crean de manera apropiada. Sin embargo, tomará un tiempo antes de que los señuelos se desplieguen en los dispositivos dentro del alcance especificado. El estado "En progreso" indica que la implementación aún está en curso, y es posible que transcurran algunas horas antes de que los señuelos estén plenamente activos en los dispositivos objetivo.

Cuando la regla se haya implementado correctamente, mostrará el estado "Activado" junto con el número de dispositivos afectados. Esto confirma que la regla se ha habilitado de manera exitosa.

Si desea verificar si los señuelos se han colocado correctamente en los dispositivos, puede utilizar la opción "Exportar a CSV". Al seleccionar la regla de engaño y hacer clic en "exportar a CSV", obtendrá un archivo CSV que contiene toda la información necesaria, incluyendo los detalles de los dispositivos en los que se han implementado los señuelos.

Te podrá interesar leer: Investigación de amenazas con Defender for Endpoints

Conclusión

La función de Engaño representa una destacada adición a la solución Defender XDR. Esta característica contribuirá significativamente a mejorar la detección de ataques en las fases iniciales. Es alentador observar que el Engaño se integra perfectamente con los agentes existentes y se ejecuta sin requerir la instalación de sensores adicionales ni agentes independientes en los dispositivos finales.