Telekopye, un bot de Telegram, combina las palabras "Telegram" y "kopye" (lanza en ruso). Este robot asiste a ciberdelincuentes, incluso a aquellos con habilidades básicas, en la ejecución de estafas de phishing, enfocándose en Rusia pero con alcance global. Utilizando plantillas preestablecidas, el bot crea sitios web falsos para phishing. Los delincuentes luego envían estas URLs engañosas a sus objetivos, dirigiéndolos a sitios maliciosos. Existen múltiples versiones del bot Telekopye, con la primera datando de 2015, evidenciando sus 8 años de actividad maliciosa."

Te podría interesar leer: Protección de Phishing: No Muerdas el Anzuelo

Telekopye Telegram Bot: Una Herramienta para Automatizar Estafas a Gran Escala

Menú de creación de enlaces de Telekopye

El investigador de ESET, Radek Jizba, destaca el poder del kit Telekopye. Es un bot de Telegram con menús intuitivos, facilitando la coordinación de varios estafadores al mismo tiempo.

Esta herramienta integral permite a los usuarios perpetrar múltiples fraudes: desde enviar correos y SMS de phishing, crear códigos QR y páginas web, hasta generar imágenes y capturas creíbles de cheques y recibos.

El bot proporciona plantillas listas para correos, mensajes, páginas web de phishing, formularios e imágenes de documentos financieros. Estas plantillas están adaptadas para sitios específicos de diversos países, diseñadas con una visión global.

En Telegram, Telekopye se emplea principalmente para dirigir estafas automáticas a usuarios de plataformas de e-commerce renombradas, como eBay.

Podría interesarte conocer sobre: Descubriendo los canales en Telegram de la Dark Web

Dinámica de las estafas de Telekopye: entre "neandertales" y "mamuts"

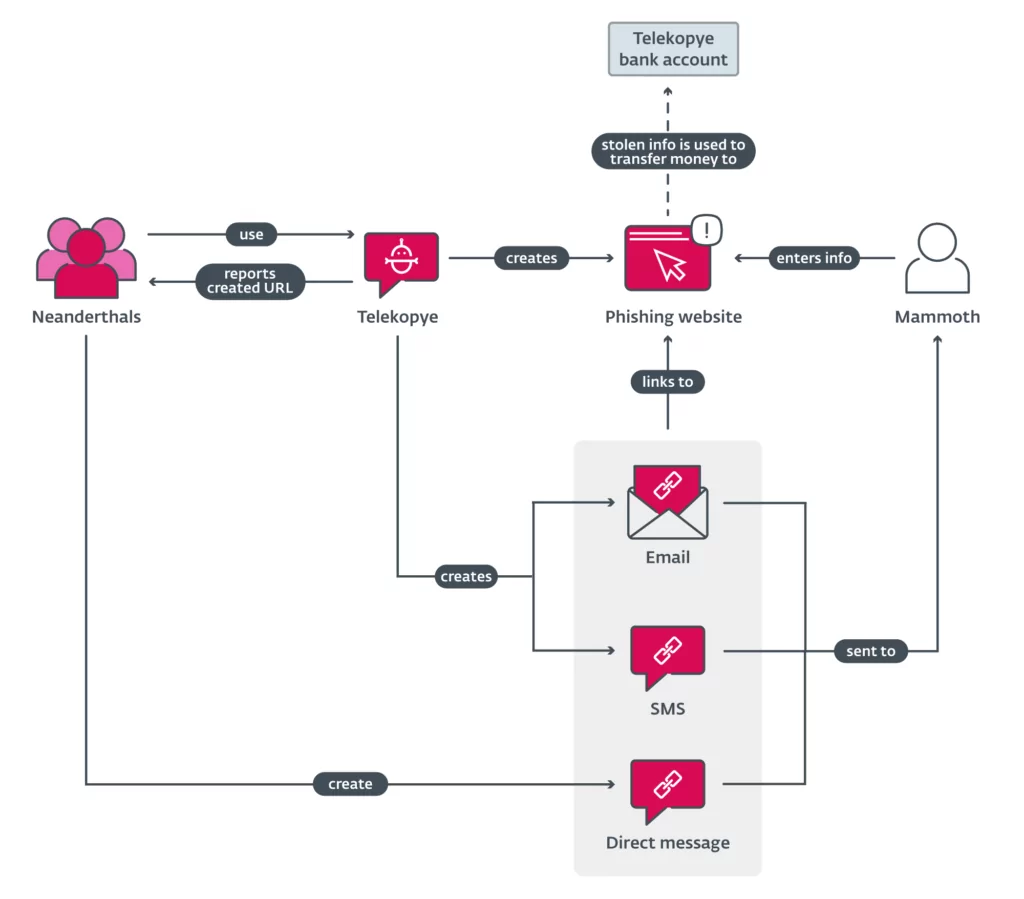

El inicio de la estafa tiene a los ciberdelincuentes, denominados "neandertales" por el investigador de ESET Jizba, seleccionando sus objetivos. Estas víctimas son etiquetadas como "mamuts". Tras establecer contacto, los "neandertales" envían enlaces falsos mediante email, SMS o mensajes. Estos enlaces provienen del kit de phishing de Telekopye.

Las URL de estos enlaces suelen empezar con un nombre de marca reconocible, como:

- cdec.id7423[.]ru

- olx.id7423[.]ru

- sbazar.id7423[.]ru

Esto se hace para camuflar la estafa. Una vez el fraude tiene éxito, el dinero se canaliza a una cuenta controlada por el gestor de Telekopye, no directamente a los estafadores, quienes luego solicitan su parte del botín.

Técnicas de Telekopye en el Phishing

Jizba destaca dos técnicas clave:

1. Tipo 1.0 apunta a compradores en línea. Al introducir los datos de su tarjeta en sitios fraudulentos, los ciberdelincuentes acceden y sustraen el dinero, lavando posteriormente los fondos mediante criptomonedas.

2. Tipo 2.0 se enfoca en vendedores con mensajes engañosos como: "Su artículo ha sido pagado", seguido de un enlace trampa.

El bot Telekopye en Telegram tiene una organización jerárquica: administradores, moderadores y trabajadores de distintos niveles. Las ganancias de las estafas se dividen, y las comisiones varían entre el 5% y el 40%, repartidas entre el propietario del bot y quien refiere a la víctima.

Aunque se desconoce el origen exacto de los actores detrás de Telekopye, elementos como plantillas en ruso y el enfoque en mercados rusos apuntan a una posible conexión rusa. Jizba sugiere que una pista para detectar estas estafas es el esfuerzo de los ciberdelincuentes por parecer auténticos, llegando a veces a comunicarse en diferentes idiomas.

Medidas Proactivas para Combatir el Phishing

-

Educación y Concienciación: El eslabón más débil de la seguridad suele ser el factor humano. La formación regular sobre ciberseguridad y las amenazas actuales puede reducir significativamente el riesgo de que un empleado haga clic en un enlace malicioso.

-

Herramientas de Seguridad Avanzadas: Es esencial contar con soluciones modernas de seguridad que incluyan filtros de correo electrónico avanzados, protección contra malware y detección de sitios web maliciosos.

-

Mantener los Sistemas Actualizados: Un software desactualizado puede tener vulnerabilidades conocidas que los atacantes pueden explotar. Asegurarse de que todos los sistemas y software estén actualizados es esencial.

-

Simulaciones de Phishing: Considera la posibilidad de realizar simulaciones de ataques de phishing para evaluar la preparación de tu equipo y identificar áreas de mejora.

-

Monitoreo Continuo: Tener un equipo o un servicio dedicado a monitorear constantemente las amenazas y evaluar la infraestructura en busca de vulnerabilidades puede ser una inversión invaluable.

Te podría interesar leer sobre: Concientización: Esencial en la Ciberseguridad de tu Empresa

Accede al Monitoreo Integral de la Dark Web con TecnetOne

Nuestra herramienta habilita a las organizaciones a identificar y neutralizar amenazas en la web profunda y oscura. Mediante técnicas avanzadas de reconocimiento y evaluación de riesgos, ofrecemos información útil para una protección proactiva de tu entidad.