La ciberseguridad enfrenta constantemente nuevos desafíos y amenazas, entre las cuales SSH-Snake se destaca como una de las más recientes y preocupantes. Este innovador malware tiene como objetivo las claves SSH, herramientas fundamentales para la administración segura de sistemas y redes. SSH-Snake no solo plantea un riesgo significativo por su capacidad para robar estas claves, sino que también destaca la importancia de fortalecer nuestras defensas contra ataques cada vez más sofisticados.

Introducción a SSH Snake

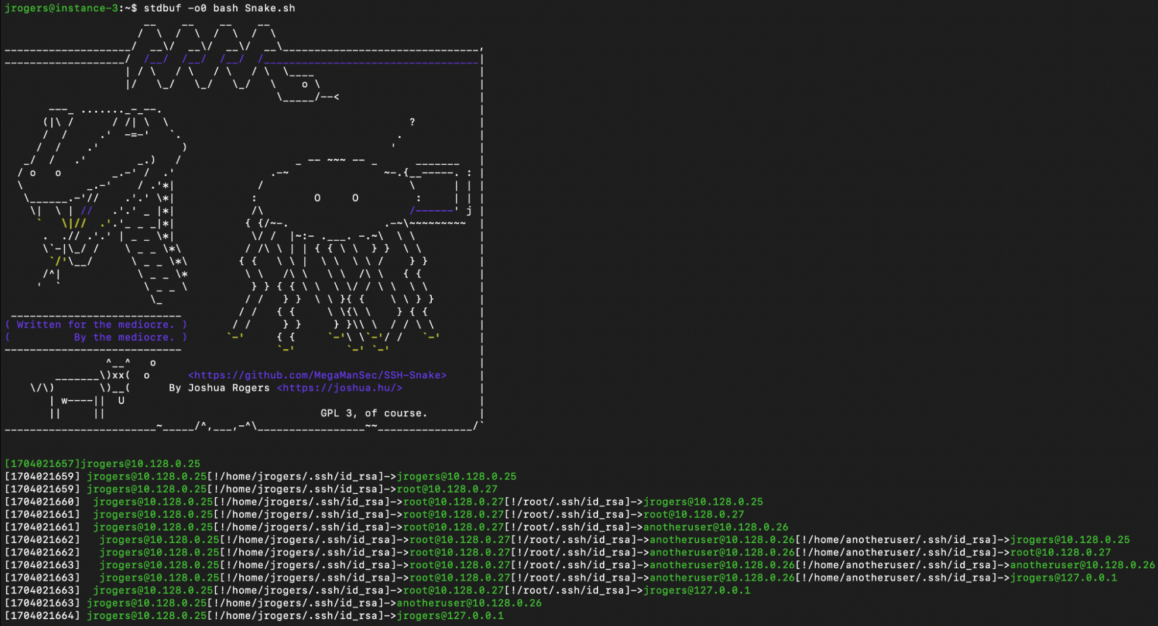

Un agente malicioso está empleando SSH-Snake, una herramienta de mapeo de red de código abierto, para localizar de manera encubierta claves privadas SSH y desplazarse lateralmente dentro de la infraestructura afectada.

El equipo de investigación de amenazas de Sysdig fue quien identificó a SSH-Snake, calificándolo como un "gusano auto-modificable". Este se distingue de otros gusanos SSH convencionales por su habilidad para esquivar los patrones de detección comunes en este tipo de ataques.

Este gusano indaga por claves privadas SSH en múltiples ubicaciones, incluyendo archivos de historial de comandos, y las emplea para infiltrarse discretamente en nuevos sistemas tras realizar un mapeo de la red.

SSH-Snake se ofrece como una herramienta de código abierto destinada a la exploración automatizada de redes vía SSH, capaz de determinar las conexiones entre distintos hosts a partir de un único punto de inicio.

No obstante, los expertos de Sysdig, señalan que SSH-Snake eleva el concepto de movimiento lateral a una nueva dimensión debido a su búsqueda exhaustiva de claves privadas SSH. Presentado el 4 de enero de 2024, SSH-Snake es un script en bash diseñado para rastrear de manera autónoma credenciales SSH en sistemas comprometidos y utilizarlas para su propia expansión.

Conoce más sobre: Fase 3 del Mitre ATT&CK: Movimiento Lateral

script SSH-Snake

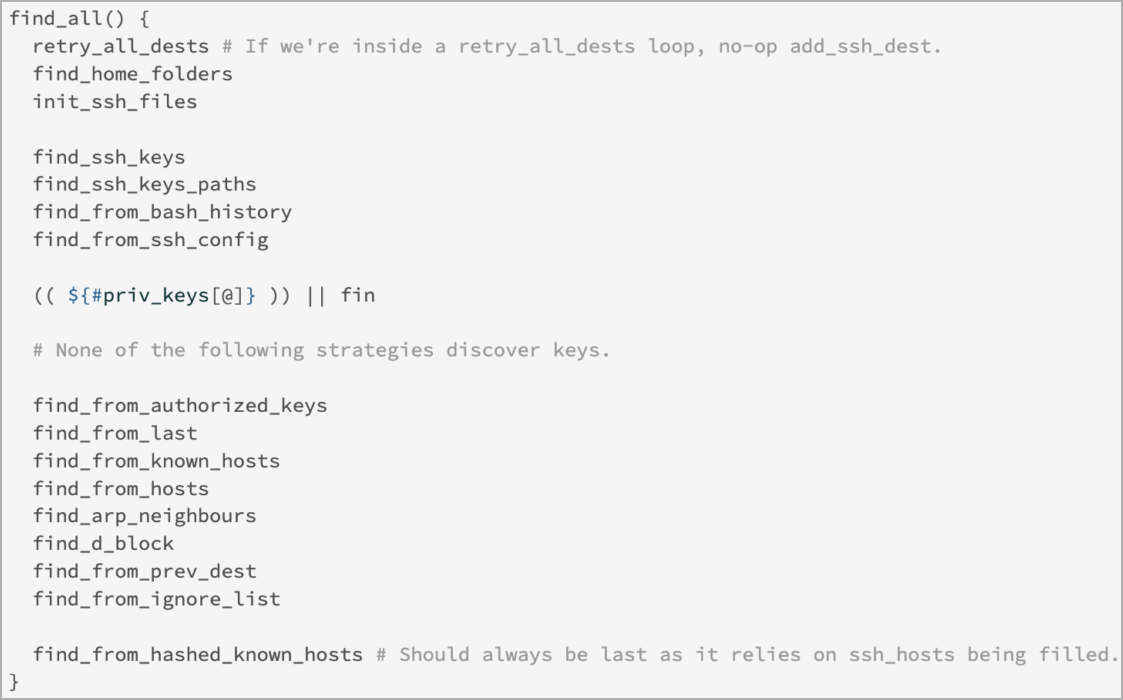

Los expertos destacan que una característica distintiva de SSH-Snake es su habilidad para auto-modificarse y reducir su tamaño al ser ejecutado por primera vez, eliminando comentarios, funciones no esenciales y espacios vacíos en su código.

SSH-Snake fue creado para ser flexible y listo para usar, aunque ofrece opciones de personalización para adaptarse a requerimientos operativos específicos, tales como variar las tácticas de búsqueda de claves privadas y su identificación para uso potencial.

Para hallar claves privadas en sistemas vulnerados, SSH-Snake aplica métodos tanto directos como indirectos, que incluyen:

- Inspeccionar directorios y archivos habituales donde se suelen guardar las claves y credenciales SSH, como los directorios .ssh, archivos de configuración, entre otros lugares.

- Revisar archivos de historial de comandos (por ejemplo, .bash_history, .zsh_history) en busca de comandos (ssh, scp, rsync) que podrían haber utilizado o referenciado a claves privadas SSH.

- Utilizar la función 'find_from_bash_history' para analizar el historial de bash y encontrar comandos asociados con operaciones SSH, SCP y Rsync, lo que puede revelar referencias directas a claves privadas, sus ubicaciones y credenciales relacionadas.

- Examinar registros del sistema y el caché de red (tablas ARP) para identificar posibles objetivos y recabar información que indirectamente podría llevar al descubrimiento de claves privadas y su posible aplicación.

Rastreando claves SSH

También te podrá interesar: NoaBot: Nueva botnet mirai para minería SSH

Los investigadores de Sysdig confirmaron la actividad de SSH-Snake tras encontrar un servidor de comando y control (C2) usado por sus operadores para almacenar la información recolectada por el malware, incluyendo credenciales y direcciones IP de las víctimas.

Esta información indica una explotación activa de vulnerabilidades conocidas en Confluence (y potencialmente otras) para ganar acceso inicial, facilitando así la dispersión del gusano en esos sistemas. Según los analistas, la herramienta ha sido usada ofensivamente contra aproximadamente 100 víctimas.

Sysdig considera a SSH-Snake como "un avance evolutivo" dentro del panorama del malware, ya que ataca un método de conexión seguro ampliamente utilizado en entornos corporativos.

Conoce más sobre: Análisis de Malware con Wazuh

Estrategias de Mitigación y Protección

La defensa contra SSH Snake requiere un enfoque multifacético que incluya tanto la prevención como la detección temprana:

- Actualización y Parcheo: Mantener el software actualizado es crucial para protegerse contra la explotación de vulnerabilidades conocidas.

- Gestión de Claves SSH: Implementar políticas de gestión de claves SSH, como la rotación regular de claves y el uso de claves fuertes, puede limitar el impacto de un robo de claves.

- Monitoreo y Análisis: Utilizar herramientas de seguridad avanzadas para monitorear la red en busca de actividades sospechosas puede ayudar a detectar y contener rápidamente la propagación de malware como SSH Snake.

- Respuesta a Incidentes: Tener un plan de respuesta a incidentes en su lugar puede acelerar la recuperación de un ataque, minimizando el daño.

Conclusión

SSH Snake es un recordatorio claro de que, a medida que evolucionan las tecnologías de seguridad, también lo hacen las tácticas de los actores de amenazas. La capacidad de este malware para robar claves SSH y utilizarlas para propagarse a través de las redes subraya la necesidad de una vigilancia constante y de prácticas de seguridad robustas.

Al implementar medidas de seguridad proactivas y mantenerse informado sobre las últimas amenazas cibernéticas, las organizaciones pueden protegerse mejor contra malware avanzado como SSH Snake y asegurar la integridad de sus redes y datos. La detección temprana y la respuesta rápida son cruciales para mantener la seguridad de su infraestructura. Aquí es donde el SOC as a Service de TecnetOne marca la diferencia.

Nuestro servicio SOC as a Service ofrece vigilancia constante, combinando inteligencia artificial avanzada con la experiencia de analistas de seguridad para detectar y combatir proactivamente el malware en todas sus formas. Con TecnetOne, no solo estás implementando una solución de seguridad, sino que estas adoptando un enfoque integral para proteger sus activos digitales contra las amenazas más sofisticadas de hoy.