En el cambiante panorama de la ciberseguridad, los botnets han sido una constante amenaza para individuos y organizaciones por igual. Recientemente, un nuevo jugador ha entrado en escena: NoaBot, una sofisticada variante del conocido Mirai Botnet. En este artículo proporcionaremos una visión detallada de NoaBot, explorando sus orígenes, funcionamiento y las medidas de seguridad necesarias para contrarrestarlo.

¿Qué es NoaBot?

Los ciberdelincuentes están desplegando una novedosa botnet llamada NoaBot, basada en Mirai y destinada a la minería de criptomonedas desde inicios de 2023. "Esta botnet, NoaBot, incluye un propagador de gusanos automático y una puerta trasera con clave SSH para la descarga y ejecución de archivos adicionales o para expandirse a nuevas víctimas", explicó Stiv Kupchik, investigador de seguridad de Akamai, en un informe reciente.

Mirai, cuyo código se hizo público en 2016, ha sido el origen de varias botnets, siendo InfectedSlurs la más reciente, capaz de lanzar ataques DDoS. Se sugiere que NoaBot podría estar relacionada con otra campaña de botnet que implica un malware basado en Rust conocido como P2PInfect, que ha sido actualizado recientemente para apuntar a routers y dispositivos IoT.

Te podrá interesar: Origen de botnets: Variantes Mirai - HailBot, KiraiBot, CatDDoS

Esto se deduce del hecho de que los ciberdelincuentes han estado experimentando con la sustitución de P2PInfect por NoaBot en ataques recientes a servidores SSH, lo que sugiere un posible cambio hacia un malware más personalizado.

A pesar de sus raíces en Mirai, el módulo de propagación de NoaBot utiliza un escáner SSH para identificar servidores vulnerables a ataques de fuerza bruta, agregando una clave pública SSH en el archivo .ssh/authorized_keys para acceso remoto. También puede descargar y ejecutar archivos adicionales tras una explotación exitosa o expandirse a nuevas víctimas.

"NoaBot se compila con uClibc, alterando cómo los motores antivirus detectan este malware", indicó Kupchik. "A diferencia de otras variantes de Mirai, NoaBot se identifica generalmente como un escáner SSH o un troyano genérico en las firmas antivirus".

Además de emplear tácticas de ofuscación para complicar su análisis, la cadena de ataque conduce a la implementación de una versión modificada del minero de criptomonedas XMRig.

Lo distintivo de esta nueva variante en comparación con otras campañas basadas en Mirai es la ausencia de información sobre el grupo de minería o la dirección de la billetera, lo que impide evaluar la rentabilidad del esquema de minería ilegal de criptomonedas.

"El minero oculta su configuración y usa un grupo de minería personalizado, evitando revelar la dirección de la billetera utilizada", agregó Kupchik, resaltando la preparación de los ciberdelincuentes.

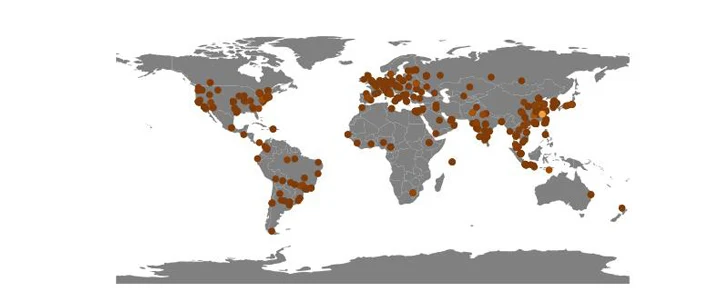

Akamai ha identificado hasta la fecha 849 direcciones IP de víctimas distribuidas globalmente, con una alta concentración en China, representando casi el 10% de todos los ataques a sus honeypots en 2023.

"El malware se propaga lateralmente a través de antiguos ataques de fuerza bruta con credenciales SSH", señaló Kupchik. "Limitar el acceso SSH arbitrario a su red reduce significativamente el riesgo de infección. Además, el uso de contraseñas seguras y no predeterminadas dificulta la tarea del malware, que emplea una lista básica de contraseñas fáciles de adivinar".

Te podría interesar leer: Fase 3 del Mitre ATT&CK: Movimiento Lateral

Protección Contra NoaBot

La mejor defensa contra NoaBot incluye una serie de prácticas recomendadas en ciberseguridad:

- Actualizaciones Regulares: Mantener todos los sistemas y dispositivos actualizados para asegurarse de que las vulnerabilidades conocidas estén parcheadas.

- Contraseñas Fuertes: Utilizar contraseñas complejas y cambiarlas regularmente para evitar ataques de fuerza bruta.

- Seguridad en IoT: Asegurar todos los dispositivos IoT y cambiar las contraseñas por defecto.

- Educación y Concienciación: Capacitar a los usuarios y trabajadores sobre las amenazas de seguridad y cómo identificar intentos de phishing o enlaces sospechosos.

- Uso de Herramientas de Seguridad Avanzadas: Implementar soluciones de seguridad que incluyan detección de anomalías y aprendizaje automático como el SOC as a Service de TecnetOne, para identificar patrones de tráfico sospechosos.

Te podrá interesar leer: ¿Tu software está al día?: Importancia de los Parches

Conclusión

NoaBot es un recordatorio de que el panorama de la ciberseguridad está en constante evolución. A medida que surgen nuevas amenazas, es crucial estar informado y preparado. Al implementar prácticas de seguridad sólidas y mantenerse al día con las últimas tendencias en ciberamenazas, individuos y organizaciones pueden protegerse mejor contra botnets como NoaBot y otros riesgos de seguridad cibernética.