La reciente reactivación de un sitio web asociado a LockBit, un prominente grupo de ransomware, ha capturado la atención de expertos y autoridades por igual. Este evento no es solo un recordatorio de la persistente amenaza que representa el ransomware, sino que también plantea preguntas intrigantes sobre las estrategias de comunicación y las posibles tácticas de intimidación utilizadas por los ciberdelincuentes.

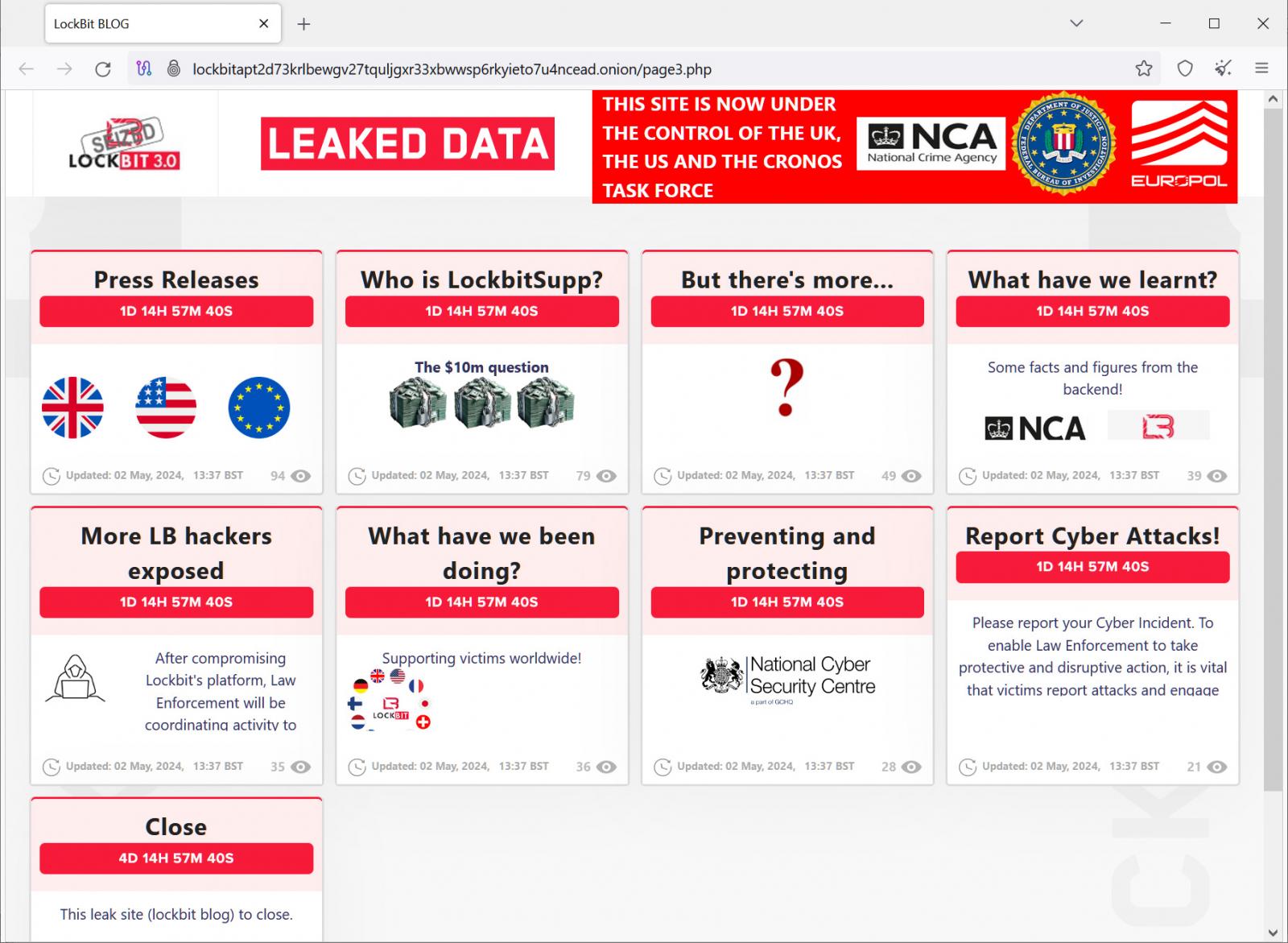

La Agencia Nacional contra el Crimen del Reino Unido (NCA), el FBI y Europol han reactivado un sitio de filtración de datos previamente incautado del ransomware LockBit, insinuando la divulgación de nueva información obtenida por las fuerzas del orden. Esta acción tuvo lugar este martes.

El pasado 19 de febrero, en una operación denominada Operación Cronos, se desmanteló la infraestructura de LockBit, incluyendo 34 servidores que alojaban tanto el sitio de filtración de datos como sus réplicas, los datos sustraídos a las víctimas, direcciones de criptomonedas, 1000 claves de descifrado y el panel de control de sus afiliados.

En el marco de esta intervención, las autoridades transformaron uno de estos sitios de filtración en un portal de comunicados de prensa. A través de este medio, la NCA, el FBI y Europol divulgaron detalles sobre los hallazgos de la operación, una lista de los afiliados de LockBit y cómo este grupo engaña a las víctimas, al no eliminar siempre los datos robados tras recibir el pago del rescate.

Uno de estos anuncios, titulado "¿Quién es LockBitSupp?", sugería que las autoridades estaban a punto de revelar la identidad de quien lidera la operación de ransomware. Sin embargo, después de varios días de anticipación, el blog simplemente anunció: "Sabemos quién es. Sabemos dónde vive. Sabemos cuánto vale. LockBitSupp se ha entregado a las autoridades :)".

Días más tarde, el sitio fue clausurado por las autoridades, y la publicación sobre "LockBitSupp" fue criticada como un fallo importante por parte de las fuerzas del orden, ya que no cumplió con las expectativas generadas y no reveló información sustancial, permitiendo que LockBitSupp continuara en el anonimato.

El domingo, las autoridades internacionales reabrieron el sitio de comunicados de prensa y filtración de datos de LockBit. Esta vez, se programaron siete nuevas publicaciones de blog para ser lanzadas simultáneamente el próximo martes a las 14:00:00 UTC (10 a.m. EST).

Te podrá interesar: LockBit: Resurgimiento después de la Interrupción Policial

Las próximas publicaciones en el blog incluyen títulos intrigantes como "¿Qué hemos aprendido?", "Más hackers de LB expuestos", "¿Qué hemos estado haciendo?" y, lo que muchos anticipan podría ser decisivo para minar la operación de ransomware, un post titulado "¿Quién es LockBitSupp?". Habrá que esperar para ver si esta vez las autoridades logran desvelar detalles significativos sobre el líder de LockBit o si, nuevamente, los resultados son insatisfactorios.

Desde la intervención policial, LockBit ha enfrentado dificultades para recuperar su nivel de actividad previo. Sus afiliados están actuando con mayor cautela, conscientes de que la operación está comprometida y bajo estricta vigilancia.

No obstante, esto no implica el fin de este grupo de ransomware. A pesar de estar bajo presión, continúan llevando a cabo ataques cibernéticos, representando una amenaza constante para organizaciones alrededor del mundo.

Conoce más sobre: LockBit Ransomware: Nuevos Cifradores y Servidores en 2024

Conclusión

El reciente episodio de LockBit subraya la necesidad de que las empresas tomen en serio la amenaza del ransomware. A medida que estos grupos criminales continúan evolucionando y adaptándose, también debe hacerlo nuestro enfoque hacia la seguridad cibernética. La colaboración entre empresas, autoridades y expertos en seguridad es crucial para desarrollar estrategias que no solo respondan a los ataques, sino que también los prevengan. Aunque la tarea es desafiante, es fundamental para proteger nuestra infraestructura crítica y nuestra información personal contra las amenazas emergentes en el paisaje digital.