Expertos en ciberseguridad han descubierto una nueva variante de ransomware diseñada específicamente para sistemas Linux, relacionada con una cepa relativamente reciente llamada HellDown. Todo apunta a que los atacantes detrás de este malware están ampliando su alcance y adaptándose para atacar infraestructuras más robustas.

Según un informe reciente de Sekoia, Helldown utiliza un ransomware para Windows basado en el código de LockBit 3.0, y ahora parece estar evolucionando para atacar directamente infraestructuras virtualizadas a través de VMware ESX, lo que representa un paso preocupante en sus operaciones.

¿Qué es HellDown Ransomware?

El ransomware HellDown fue identificado públicamente por primera vez en agosto de 2024, y desde entonces se ha ganado la reputación de ser un grupo agresivo que aprovecha fallas de seguridad para infiltrarse en redes corporativas. Sus principales objetivos incluyen sectores críticos como TI, telecomunicaciones, manufactura y atención médica, donde los datos y la continuidad del negocio son esenciales.

Como es típico en este tipo de ataques, HellDown también utiliza tácticas de doble extorsión, amenazando con publicar datos robados si las víctimas no pagan el rescate exigido. En tan solo tres meses, se estima que al menos 31 empresas han caído en sus manos, una cifra que pone de manifiesto el alcance de esta amenaza.

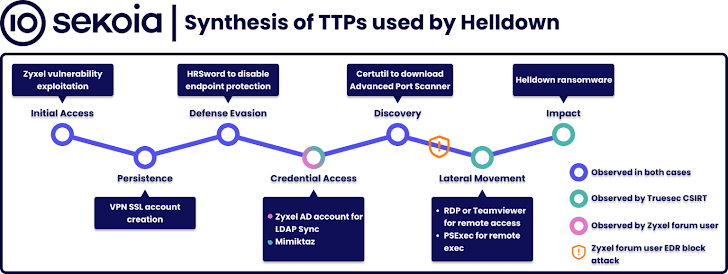

Un análisis reciente ha revelado cómo los ataques de Helldown están utilizando firewalls Zyxel conectados a Internet para abrirse paso en las redes de sus víctimas. Los atacantes aprovechan estos dispositivos para obtener acceso inicial, asegurarse de que pueden mantenerse dentro del sistema (persistencia), recolectar credenciales, mapear la red, evadir defensas y moverse lateralmente antes de desplegar el ransomware.

Lo preocupante es que están explotando tanto vulnerabilidades conocidas como fallas no documentadas en los dispositivos Zyxel para colarse en las redes. Una vez dentro, roban credenciales y configuran túneles VPN SSL usando cuentas temporales que ellos mismos crean.

La versión de Windows de HellDown sigue una serie de pasos para causar el máximo daño: elimina instantáneas del sistema, finaliza procesos críticos como bases de datos y aplicaciones de Microsoft Office, exfiltra y encripta archivos, y, por último, elimina su propio rastro dejando solo la nota de rescate antes de apagar la máquina.

Por otro lado, la variante para Linux es algo más sencilla, ya que no incluye mecanismos avanzados como ofuscación o protección contra depuración. Sin embargo, es igual de peligrosa: se enfoca en identificar y encriptar archivos tras detener cualquier máquina virtual (VM) activa.

Un detalle curioso es que el análisis no detectó comunicación en red ni el uso de claves públicas o secretos compartidos en la variante de Linux. Esto plantea dudas importantes sobre cómo los atacantes planean proporcionar herramientas para descifrar los datos, lo que podría complicar aún más la recuperación de las víctimas.

El ransomware HellDown tiene una función curiosa en su código: puede apagar máquinas virtuales antes de cifrar los datos, lo que le daría acceso completo a los archivos de imagen. Sin embargo, los análisis realizados indican que, aunque esta capacidad está presente, no se utiliza en la práctica. Todo apunta a que este ransomware todavía está en desarrollo y no es tan sofisticado como otras amenazas más consolidadas.

Algo interesante es que el comportamiento de la versión de Windows de HellDown guarda muchas similitudes con DarkRace, un ransomware que apareció en mayo de 2023 basado en el código de LockBit 3.0 y que más tarde cambió de nombre a DoNex. De hecho, en julio de 2024, se lanzó un descifrador para DoNex, facilitando la recuperación de datos para las víctimas.

Los expertos señalan que Helldown podría ser otro caso de "cambio de marca" como los que ya vimos con DarkRace y DoNex, dado que todos comparten el mismo origen en LockBit 3.0 y presentan comportamientos muy similares. Sin embargo, no hay pruebas suficientes en este momento para confirmar esta conexión de forma definitiva. Por ahora, sigue siendo una posibilidad que no se puede descartar.

Una de las víctimas identificadas de este grupo de ransomware es Zyxel Europe, un conocido proveedor de soluciones de redes y ciberseguridad. Algo curioso de este grupo es que sus cifradores no parecen ser especialmente sofisticados. En lugar de programar funciones avanzadas directamente en el malware, los atacantes utilizan simples archivos por lotes para cerrar procesos y realizar tareas básicas.

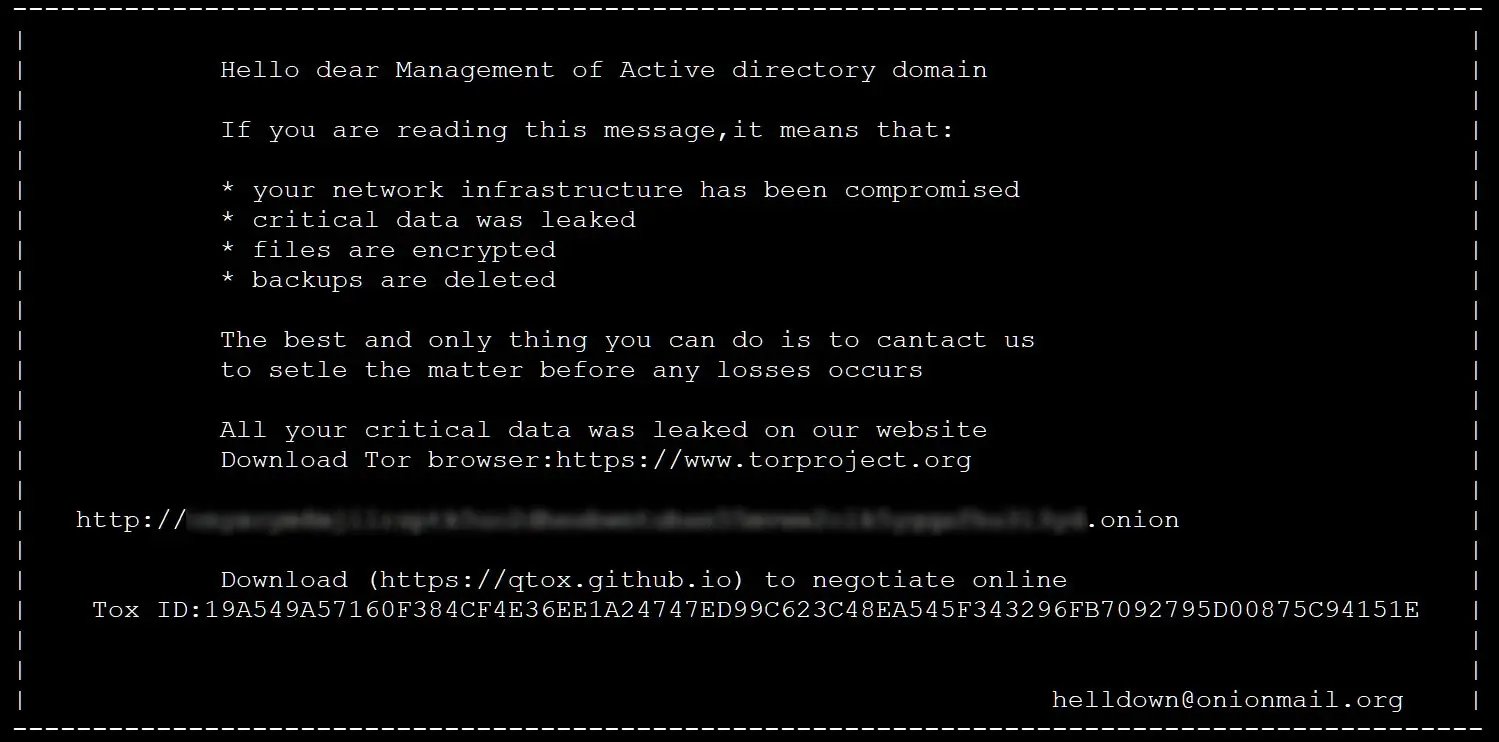

Cuando cifran los archivos, generan una cadena de caracteres aleatoria, que luego usan como extensión para los archivos afectados. Además, esa misma cadena aparece en el nombre de la nota de rescate, que se guarda como algo tipo "Readme.FGqogsxF.txt". Un detalle simple, pero efectivo para identificar cada ataque.

Nota de rescate de Helldown

Podría interesarte leer: Detección de Ataques de Ransomware con Wazuh

Conclusión

Helldown es un recordatorio más de que el ransomware no para de evolucionar, y los ciberdelincuentes siempre están buscando nuevas formas de colarse en sistemas cada vez más complejos. Aunque esta variante aún parece estar en desarrollo, no hay que subestimar su potencial ni el daño que puede causar, especialmente si dependes de plataformas como VMware o Linux.

La clave aquí es estar un paso adelante: actualiza tus sistemas, refuerza tu seguridad y mantente informado. Porque, enfrentarse a este tipo de amenazas no es algo que quieras dejar para "otro día". Mientras los atacantes siguen afinando sus técnicas, nosotros también debemos seguir afinando nuestras defensas. Al final, la mejor estrategia es no darles la oportunidad de entrar.

En TecnetOne contamos con soluciones integrales de ciberseguridad diseñadas para proteger tus sistemas, datos y operaciones frente a amenazas como el ransomware. Desde herramientas avanzadas de detección y prevención hasta estrategias de respuesta ante incidentes, te ayudamos a mantener tu infraestructura segura y preparada.