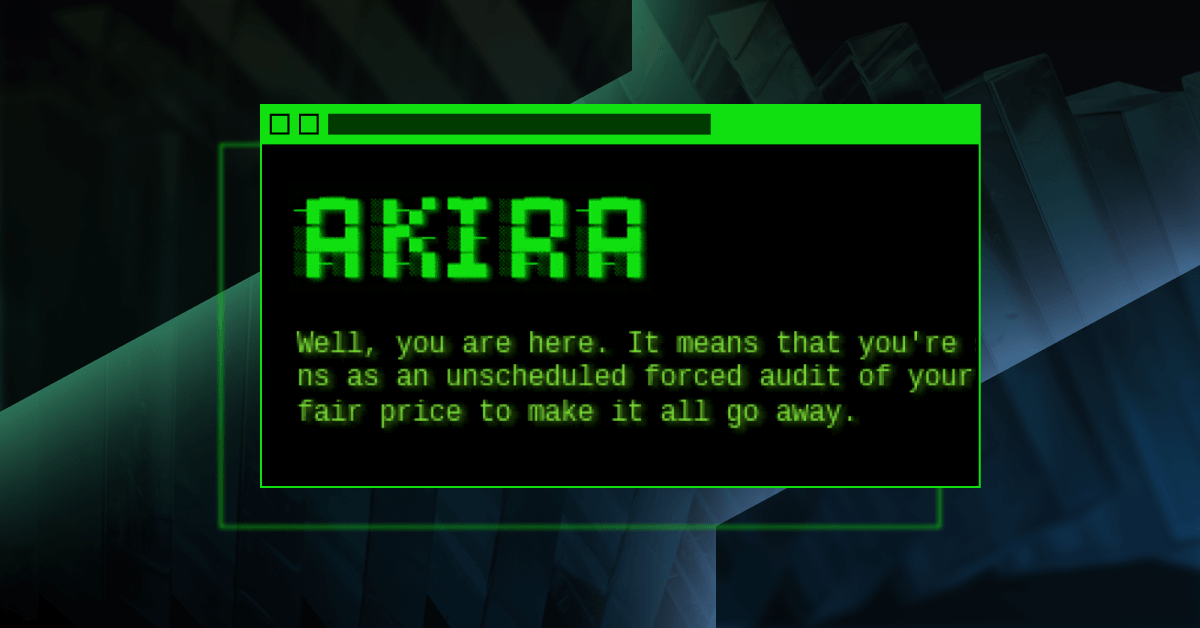

El ransomware Akira ha encontrado una nueva forma de esquivar las defensas de Windows: está utilizando un controlador legítimo de Intel, diseñado originalmente para ajustar el rendimiento del CPU, con el fin de desactivar Microsoft Defender y otras herramientas de seguridad en los equipos que ataca.

El controlador en cuestión es rwdrv.sys, parte del software ThrottleStop, que normalmente se usa para modificar el comportamiento del procesador. Los atacantes lo registran como un servicio del sistema para ganar acceso a nivel de kernel, es decir, con los máximos privilegios en Windows.

Una vez tienen ese acceso, se cree que lo utilizan para cargar un segundo controlador, llamado hlpdrv.sys, que sí es totalmente malicioso. Esta herramienta manipula las configuraciones internas de Microsoft Defender y desactiva sus protecciones clave, dejando el sistema totalmente expuesto al cifrado del ransomware.

Cómo Akira utiliza controladores vulnerables para desactivar Defender

Estamos ante un claro ejemplo de ataque BYOVD (Bring Your Own Vulnerable Driver), una técnica en la que los ciberdelincuentes aprovechan controladores firmados legítimos pero con vulnerabilidades conocidas para obtener acceso privilegiado en el sistema.

En este caso, el ransomware Akira utiliza el controlador rwdrv.sys, para conseguir acceso al nivel kernel de Windows. Desde allí, cargan un segundo controlador malicioso, hlpdrv.sys, también registrado como un servicio del sistema.

Este segundo controlador tiene una función muy específica: modificar el registro de Windows para desactivar Microsoft Defender. En concreto, cambia el valor de la siguiente clave:

\REGISTRY\MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware

Para lograrlo, el malware ejecuta de forma silenciosa regedit.exe, manipulando las políticas del sistema sin que el usuario lo note. Esto deja al equipo completamente expuesto, sin la protección en tiempo real de Defender y con la vía libre para el cifrado de archivos.

Esta técnica ha sido observada de forma repetida en ataques recientes con Akira, especialmente desde mediados de julio de 2025. Su uso constante la convierte en un indicador de alta fidelidad, útil tanto para detección proactiva como para análisis forense y caza de amenazas.

Este tipo de tácticas muestran cómo incluso software legítimo puede convertirse en una herramienta peligrosa cuando cae en manos equivocadas, y refuerzan la necesidad de contar con medidas de seguridad que vayan más allá de los antivirus tradicionales.

Akira apunta a SonicWall SSLVPN y usa técnicas avanzadas para infectar sistemas

Por otro lado, el ransomware Akira sigue ampliando su alcance, y recientemente se ha relacionado con ataques dirigidos a las VPN SSL de SonicWall, posiblemente aprovechando una vulnerabilidad aún no identificada en estos dispositivos.

Aunque no hay confirmación oficial de que se trate de una vulnerabilidad de día cero, expertos en ciberseguridad han observado patrones de ataque que apuntan a una explotación activa. Por ahora, no se ha podido verificar con certeza si Akira está usando una falla nueva o simplemente aprovechando configuraciones mal protegidas.

Ante el aumento de esta actividad maliciosa, SonicWall ha recomendado tomar medidas preventivas urgentes, como:

-

Desactivar o restringir el uso de SSLVPN si no es esencial.

-

Habilitar la autenticación multifactor (MFA) en todos los accesos.

-

Activar la protección contra botnets y direcciones IP geográficas maliciosas.

-

Eliminar cuentas de usuario antiguas o inactivas que puedan ser aprovechadas por los atacantes.

Por otro lado, se han detectado nuevas tácticas de entrada utilizadas por Akira. Según un análisis reciente de The DFIR Report, los atacantes están utilizando el conocido cargador de malware Bumblebee, que se disfraza como instaladores legítimos en formato MSI.

Uno de los casos analizados muestra cómo se usaron técnicas de envenenamiento SEO para posicionar un sitio malicioso en los resultados de búsqueda de Bing. En ese escenario, usuarios que buscaban descargar "ManageEngine OpManager" eran redirigidos a un sitio falso (opmanager[.]pro), donde descargaban un archivo infectado creyendo que era software legítimo.

Sitio web malicioso que inicia un ataque a Akira (Fuente: The DFIR Report)

Esta combinación de vulnerabilidades en infraestructura crítica (como VPNs) con técnicas de ingeniería social y SEO malicioso demuestra que Akira es una amenaza cada vez más sofisticada, que apunta tanto a usuarios como a sistemas empresariales.

Podría interesarte leer: ¿Cómo proteger tu empresa de ataques de ransomware con TecnetProtect?

Así avanza un ataque con Akira: De Bumblebee al cifrado total

En los ataques más recientes relacionados con el ransomware Akira, los ciberdelincuentes están utilizando un enfoque bastante estructurado y sigiloso. Todo comienza con el cargador de malware Bumblebee, que se ejecuta mediante una técnica conocida como carga lateral de DLL.

Una vez que logra establecer comunicación con su servidor de comando y control (C2), se descarga AdaptixC2, una herramienta diseñada para mantener el acceso persistente al sistema comprometido. Con el terreno preparado, los atacantes comienzan el reconocimiento interno de la red. En esta fase:

-

Crean cuentas privilegiadas para mantener el control.

-

Exfiltran datos utilizando herramientas conocidas como FileZilla.

-

Establecen canales de acceso remoto a través de RustDesk y túneles SSH, asegurándose de poder volver cuando lo necesiten.

Después de aproximadamente 44 horas, los atacantes despliegan el golpe final: la carga útil del ransomware Akira, identificada como locker.exe. Esta se encarga de cifrar los sistemas a lo largo de todos los dominios de la red, paralizando por completo las operaciones de la organización afectada.

Recomendaciones para proteger tu entorno TI

Mientras se aclara la situación en torno a las posibles vulnerabilidades en las VPN de SonicWall, es fundamental que los administradores de sistemas y responsables de seguridad refuercen sus defensas y estén atentos a cualquier actividad relacionada con Akira. Aquí van algunas recomendaciones clave:

-

Monitorea indicadores de compromiso (IOCs) compartidos por la comunidad de ciberseguridad y responde de forma proactiva.

-

Aplica filtros, bloqueos y reglas de detección en tus firewalls, sistemas EDR y soluciones SIEM.

-

Evita descargar software desde sitios no oficiales o enlaces patrocinados; muchos ataques comienzan con instaladores troyanizados.

-

Siempre descarga herramientas desde fuentes oficiales o repositorios verificados para evitar caer en campañas de envenenamiento SEO.

Protege tu infraestructura con soluciones avanzadas como TecnetProtect

Contar con una plataforma integral de ciberprotección como TecnetProtect puede marcar una gran diferencia frente a amenazas como Akira. Esta solución combina copias de seguridad avanzadas con ciberseguridad integrada, todo desde una consola centralizada. Entre sus características más destacadas:

-

Backup y recuperación de datos en tiempo real, incluso a nivel de imagen completa.

-

Protección contra ransomware impulsada por IA, que detecta y bloquea comportamientos sospechosos antes de que afecten tus sistemas.

-

Seguridad para endpoints, con antivirus, antimalware y filtrado web incluidos.

-

Gestión unificada en la nube o local, ideal para equipos de TI que manejan múltiples dispositivos y ubicaciones.

-

Soporte para entornos híbridos y virtualizados, incluyendo Microsoft 365, Google Workspace, VMware y más.

Implementar una solución como TecnetProtect te ayuda no solo a responder rápidamente ante un ataque, sino también a recuperarte sin pérdida de datos ni largos periodos de inactividad.