Aunque la idea de un "ataque DDoS" puede sonar intrincada, en realidad, es bastante directa. Una táctica habitual consiste en inundar un servidor específico con una multitud de peticiones de comunicación que provienen de múltiples dispositivos. Este asalto paraliza al servidor, impidiéndole responder a las demandas legítimas de los usuarios. Una variante de este ataque se centra en interrumpir las conexiones de red entre el servidor y sus usuarios, esencialmente deshabilitando cualquier interacción entre ellos.

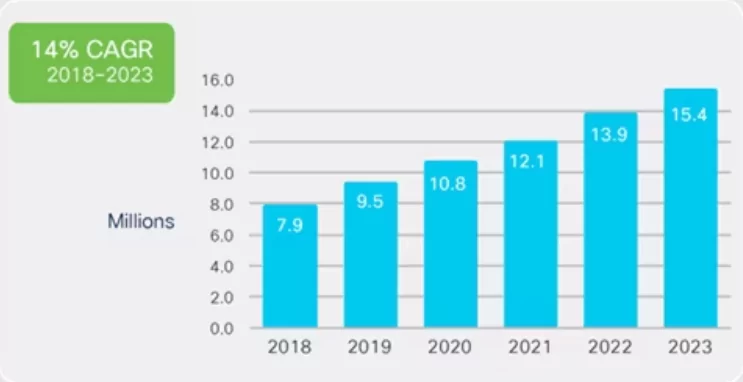

Los equipos que ejecutan estos ataques están a menudo distribuidos en diferentes lugares del mundo y se conectan a través de múltiples puntos de acceso a la red. Por ello, mitigar estos ataques se vuelve una tarea tremendamente ardua. Este escenario puede acarrear severos problemas para las organizaciones, en particular para aquellas que se sustentan principalmente en su presencia online, como las compañías de comercio electrónico o las basadas en soluciones SaaS. Pese a que el método DDoS ha estado presente durante mucho tiempo, continúa siendo una amenaza actual y creciente, incrementando su potencia a lo largo de los años sin disminuir su efecto.

En este artículo, repasaremos los ataques DDoS más notorios desde sus inicios hasta hoy, analizando su evolución y las repercusiones que han tenido.

Los Ataques DDoS de "Mafiaboy" en el 2000

En los primeros días de la seguridad cibernética, un joven hacker canadiense, conocido en línea como "Mafiaboy", desencadenó un devastador ataque DDoS en el 2000, afectando a varios sitios web prominentes. Por aquel entonces, el concepto de "ataque DDoS" todavía no era ampliamente reconocido, y el incidente provocado por Mafiaboy puso en el foco a esta naciente forma de amenaza.

"Mafiaboy", cuyo nombre real es Michael Calce, era un adolescente de 15 años de Montreal. Con un entendimiento básico de hacking y deseando probar sus habilidades, apuntó a los gigantes de la web. En febrero de 2000, dirigió su ataque DDoS a sitios emblemáticos como Yahoo!, Amazon, eBay, CNN y Dell. Usando una red de computadoras infectadas, conocida comúnmente como "botnet", saturó estos sitios con un alud de tráfico, dejándolos fuera de línea y fuera del alcance de los usuarios legítimos.

Las ondas de choque del ataque de Mafiaboy se sintieron en todo el ciberespacio, con los sitios afectados sufriendo tiempos de inactividad y pérdidas económicas, además de un daño a su imagen. Este ataque también puso de manifiesto las falencias en la infraestructura de Internet y el riesgo de que actores malintencionados exploten dichos puntos débiles. Finalmente, Mafiaboy fue llevado ante la ley y, en septiembre de 2001, admitió su culpabilidad en 55 delitos relacionados con sus acciones.

Sin embargo, la saga de Mafiaboy sirvió como una alarma para el mundo digital, iniciando discusiones sobre la crucialidad de la ciberseguridad y la imperante necesidad de fortificar las defensas contra ataques DDoS. Este incidente fue una muestra palpable del daño que una sola persona, con suficiente determinación, puede infligir en el mundo online. Motivó a empresas y entidades a invertir en robustecer su seguridad, entendiendo la importancia de tener sistemas de protección sólidos.

Te podría interesar leer: Azure DDoS Protection: Un Escudo Robusto Contra Ataques DDoS

Ataque DDoS contra Seis Bancos Estadounidenses, 2012

En 2012, seis de los principales bancos de Estados Unidos fueron blanco de intensos y estratégicamente organizados ataques DDoS, exponiendo vulnerabilidades en sus sistemas digitales. El grupo "Izz ad-Din al-Qassam Cyber Fighters" anunció su intención de llevar a cabo estos ataques como manifestación de protesta, citando como motivo un video antiislámico. Las instituciones financieras afectadas incluyeron a Bank of America, JPMorgan Chase, Wells Fargo, US Bank, PNC Bank y Capital One.

Utilizando diversas estrategias, los perpetradores emplearon botnets y avanzados ataques a la capa de aplicaciones para sobresaturar los sitios web bancarios. Estos ataques emanaron de múltiples servidores infectados pertenecientes a una botnet llamada Brobot, generando un tráfico de hasta 60 gigabits por segundo. Como resultado, muchos de los servicios bancarios en línea se vieron interrumpidos, evidenciando la fragilidad de estas instituciones frente a amenazas cibernéticas.

A raíz de estos incidentes, los bancos fortalecieron su infraestructura cibernética y se aliaron con las autoridades y expertos en ciberseguridad. A pesar de que los Cyber Fighters Izz ad-Din al-Qassam reivindicaron los ataques, la identidad real y los objetivos del grupo siguen siendo motivo de discusión.

Ataque DDoS a GitHub, 2015

GitHub, una plataforma clave en la comunidad de desarrolladores, fue blanco de uno de los mayores ataques DDoS registrados hasta esa fecha en 2015. Se cree que la motivación detrás de este ataque, que duró varios días, fue política, y estaba relacionado con proyectos de GitHub que buscaban eludir la censura china. Se especula que el objetivo era presionar a GitHub para que eliminara esos proyectos.

El ataque empleó un código JavaScript que se insertaba en los navegadores de usuarios al visitar Baidu, el motor de búsqueda líder en China. Este código, al ser activado, provocaba que los navegadores afectados inundaran específicas páginas de GitHub con solicitudes HTTP. Las investigaciones indicaron que Baidu no fue el origen de este código malicioso, sino que fue inyectado por un tercero.

Rob Graham, de Errata Security, identificó que el código se originó en China Unicom, un proveedor de telecomunicaciones vinculado anteriormente al Gran Cortafuegos de China. Usando técnicas innovadoras, Graham pudo rastrear la fuente exacta del ataque. Este incidente subrayó cómo un código malicioso en un sitio legítimo puede tener repercusiones devastadoras.

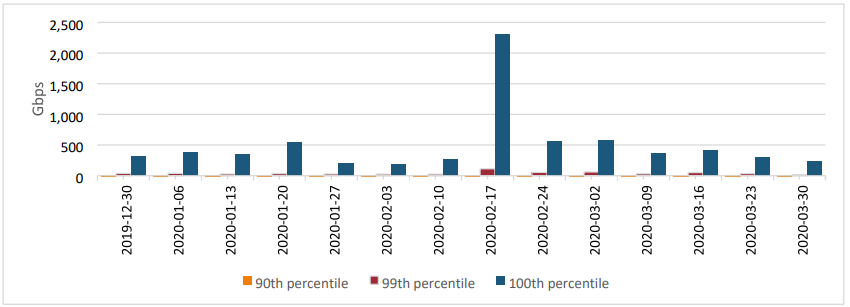

Incidente DDoS en AWS, 2020

En febrero de 2020, Amazon Web Services (AWS) fue blanco de un inmenso ataque DDoS, de magnitud nunca vista hasta ese momento. Este evento se destacó como el más impactante en la reciente historia de ataques DDoS. Aunque el cliente específico de AWS que fue el objetivo directo no se hizo público, los atacantes emplearon una técnica llamada reflexión del Protocolo CLDAP. Esta estrategia aprovecha servidores CLDAP vulnerables, amplificando el tráfico dirigido a la IP objetivo en un rango del 56% al 70%. Durante tres días, el ataque mantuvo un flujo constante, alcanzando un pico de 2,3 terabytes por segundo. De manera preocupante, esta técnica ha sido utilizada repetidamente en otros ataques para comprometer la seguridad de AWS.

Por suerte, Amazon pudo neutralizar el ataque evitando un compromiso mayor en la seguridad de sus clientes. Este incidente se registró como el ataque DDoS más grande hasta la fecha.

Incidente DDoS en Google Cloud, 2022

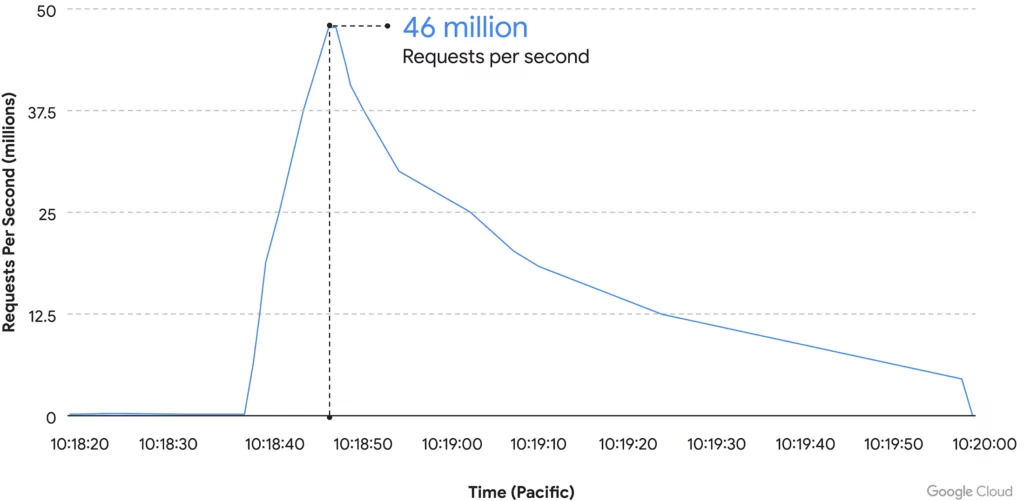

Gráfico de ataques DDoS con un máximo de 46 millones de RPS

Conforme al blog de Google, el 1 de junio, un usuario de Google Cloud Armor fue blanco de intensos ataques DDoS a través de HTTPS, llegando a registrar hasta 46 millones de solicitudes por segundo. Este evento se ha catalogado como el mayor ataque DDoS de Capa 7 hasta la fecha, superando al anterior récord por un contundente 76%. Para entender la magnitud de este asalto, se puede comparar con recibir todas las solicitudes diarias que Wikipedia maneja, pero en tan solo 10 segundos.

El inicio del ataque se registró aproximadamente a las 9:45 am (hora del Pacífico), con una tasa inicial de 10,000 solicitudes por segundo. Esta cifra se disparó a 100,000 RPS en solo ocho minutos y, sorprendentemente, alcanzó los 46 millones de RPS apenas dos minutos después, culminando su máxima intensidad a las 10:18 am. En total, el ataque duró 69 minutos.

Un detalle resaltante que menciona Google es que el ataque empleó solicitudes encriptadas (HTTPS), lo que implica un consumo mayor de recursos computacionales para generarse. Además, la naturaleza y distribución del ataque tienen similitudes con la serie de ataques conocidos como Mēris. Es relevante mencionar que, en septiembre de 2021, la botnet Mēris estuvo implicada en un ataque DDoS dirigido a Yandex, la gigante de Internet en Rusia, alcanzando en aquel entonces un pico de 21,8 millones de RPS.

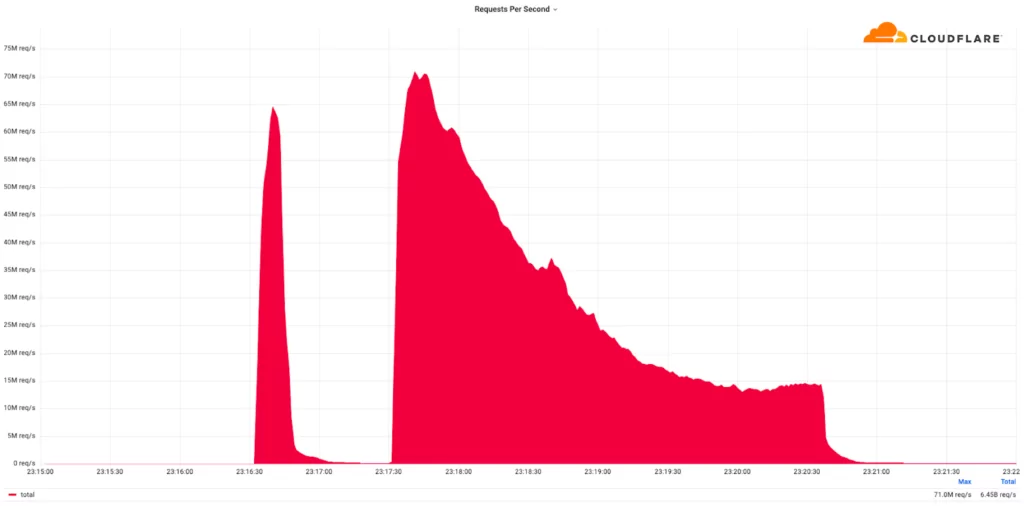

Ataque DDoS HTTP sin precedentes, 2023

En febrero de 2023, Cloudflare comunicó haber detectado y neutralizado el ataque DDoS más masivo registrado hasta el momento. Dicho ataque alcanzó la impresionante marca de 71 millones de solicitudes por segundo, sobrepasando el anterior récord de 46 millones de RPS, registrado en junio de 2022, en un 54%. Tras este incidente, Cloudflare describió que surgieron varios ataques con tasas que oscilaban entre 50 y 70 millones de RPS. Los blancos de estos asaltos incluyeron un renombrado servicio de videojuegos, entidades relacionadas con criptomonedas, proveedores de hosting y plataformas de servicios en la nube.

Es relevante mencionar que no es la primera vez que Cloudflare se atribuye haber repelido el ataque DDoS "más grande" de la historia. Sin embargo, la firma subrayó que estos ataques están evidenciando un incremento notable en su magnitud, sofisticación y regularidad.

En conclusión, Los ataques de Denegación de Servicio Distribuido (DDoS, por sus siglas en inglés) son tácticas maliciosas que inundan sistemas, redes o aplicaciones con un tráfico excesivo para agotar recursos y anular servicios. Estos ataques se realizan utilizando múltiples dispositivos comprometidos, a menudo agrupados en botnets, para dirigir una gran cantidad de tráfico hacia un objetivo específico.

A lo largo de los años, los ataques DDoS han evolucionado y crecido en escala y complejidad. Mientras que algunos buscan interrupciones temporales, otros tienen motivaciones más maliciosas y pueden ser precursores o distracciones de otros tipos de ataques.El crecimiento de la Internet de las Cosas (IoT) ha ampliado el número de dispositivos vulnerables que pueden ser utilizados para lanzar estos ataques. Las consecuencias pueden ser devastadoras, desde la interrupción de servicios en línea hasta pérdidas económicas significativas.

Para protegerse, las organizaciones invierten en soluciones de seguridad, como el ciberpatrullaje, que pueden detectar y mitigar ataques DDoS, trabajando con proveedores de servicios y expertos en seguridad, como TecnetOne, para garantizar la continuidad y confiabilidad de sus operaciones en línea.