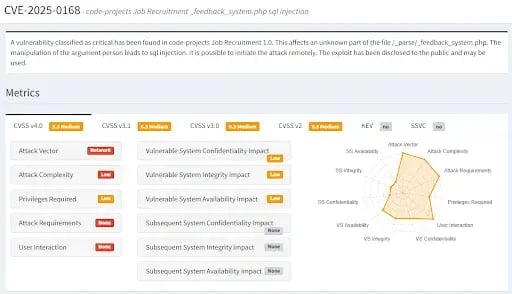

La comunidad de ciberseguridad no ha tardado en recibir la primera alerta del año: CVE-2025-0168, una vulnerabilidad clasificada como crítica que afecta a proyectos de código Job y pone sobre la mesa un viejo conocido de todos: las inyecciones SQL. Este tipo de ataque, aunque lleva décadas entre nosotros, sigue siendo una de las amenazas más peligrosas y efectivas para las aplicaciones web. ¿Por qué? Porque con un simple descuido en el código, los atacantes pueden acceder a bases de datos sensibles, robar información, modificar registros o incluso causar daños irreparables.

Lo sorprendente no es solo que estos ataques sigan ocurriendo, sino que muchas empresas aún no están preparadas para enfrentarlos, incluso en pleno 2025.

¿Qué es una inyección SQL?

Si todavía no has leído nuestro artículo sobre qué es una inyección SQL, no te preocupes, aquí te hacemos un resumen rápido:

La inyección SQL es una de las amenazas más comunes (y peligrosas) en el mundo de las aplicaciones web. Básicamente, es un tipo de ataque en el que un ciberatacante se aprovecha de fallos en el código de una aplicación para colar comandos maliciosos en una consulta SQL. Estas consultas, que normalmente se usan para hablar con las bases de datos (sacar, modificar o eliminar información), pueden convertirse en un problema gigante si no están bien protegidas.

Por ejemplo, imagina un formulario que te pide tu nombre. Si el desarrollador no se tomó el tiempo de validar lo que escribes, un atacante podría meter código malicioso en lugar de su nombre. ¿El resultado? El atacante podría acceder a datos confidenciales, cambiar información importante o, en el peor de los casos, borrar la base de datos por completo. Un pequeño error en el código puede terminar en un gran desastre.

Ahora que ya sabes lo básico sobre las inyecciones SQL, vamos a ver por qué este tipo de ataque sigue siendo un problema en 2025 y cómo la vulnerabilidad CVE-2025-0168 está poniendo este tema otra vez en el foco de la ciberseguridad.

¿Qué es CVE-2025-0168?

CVE-2025-0168 es el nombre que se le ha dado a una vulnerabilidad recién descubierta en la aplicación web Job Recruitment 1.0, creada por code-projects. El problema está en el sistema de comentarios, donde una validación de entrada deficiente permite que atacantes aprovechen esta falla para hacer de las suyas. Lo preocupante es que ya hay una prueba de concepto (PoC) disponible públicamente, lo que significa que cualquiera con un poco de conocimiento técnico podría intentar explotar esta debilidad.

Conoce más sobre: Detección de Ataques de Inyección SQL con Wazuh

¿Qué la hace peligrosa?

El riesgo de esta vulnerabilidad radica en varios factores:

- La causa del problema: Todo surge de una validación inadecuada de los datos que los usuarios ingresan en el archivo _feedback_system.

php. Básicamente, la aplicación no revisa correctamente lo que entra en el sistema, dejando la puerta abierta a datos maliciosos. - Componente afectado: El componente afectado es la sección de "parse" dentro del sistema de retroalimentación de Job Recruitment 1.0. En términos simples, es una parte del código encargada de procesar la información enviada por los usuarios.

- Clasificación: Esta vulnerabilidad ha sido catalogada como crítica, lo que significa que podría ser explotada para realizar acciones graves, como insertar scripts maliciosos o manipular la funcionalidad de la aplicación.

- Impacto potencial: Si un atacante decide aprovechar esta falla, podría realizar cambios no autorizados, comprometer datos importantes o incluso deshabilitar partes del sistema.

- Prueba de concepto: Ya hay una PoC pública que detalla exactamente cómo explotar la vulnerabilidad. Esto aumenta significativamente el riesgo, ya que hace que la falla sea accesible para cualquiera con intención maliciosa.

Podría interesarte leer: Principales Historias de Ciberseguridad y Ciberataques de 2024

¿Cómo evitar problemas con CVE-2025-0168?

Si estás usando Job Recruitment 1.0, es momento de actuar. Aquí tienes algunas recomendaciones:

- Aplica actualizaciones inmediatamente: Si hay un parche disponible, descárgalo y aplícalo lo antes posible. Esto es clave para cerrar la vulnerabilidad antes de que alguien intente aprovecharla.

- Mejora la validación de datos: Los desarrolladores deben implementar mecanismos sólidos para validar y filtrar cualquier dato ingresado por los usuarios. Esto ayuda a evitar problemas similares en el futuro.

- Monitorea el sistema: Estar atento a actividades sospechosas o no autorizadas puede ayudarte a identificar ataques en curso antes de que causen mayores daños.

Conclusión: Un recordatorio más que necesario

Que CVE-2025-0168 sea la primera vulnerabilidad documentada en 2025 no es nada sorprendente, pero sí es un recordatorio de que las amenazas de ciberseguridad nunca descansan. Incluso una vulnerabilidad pequeña puede convertirse en un gran problema si no se trata a tiempo.

Este caso también nos enseña que mantener prácticas de seguridad sólidas, como validar entradas, aplicar parches y monitorear sistemas, no es algo opcional; es esencial para proteger aplicaciones y datos. A medida que avanza el año, esta vulnerabilidad marca el inicio de un nuevo ciclo de esfuerzos en la gestión de riesgos y la mitigación de vulnerabilidades. ¿Estás listo para enfrentar lo que viene?