Raccoon Stealer, inicialmente lanzado en 2019 y empleado como un servicio de malware (MaaS), ha regresado con una versión mejorada. La pausa en el servicio de este malware se debió a la desaparición de uno de sus principales desarrolladores en el conflicto entre Rusia y Ucrania. Ahora, ha sido revivido con una notable mejora.

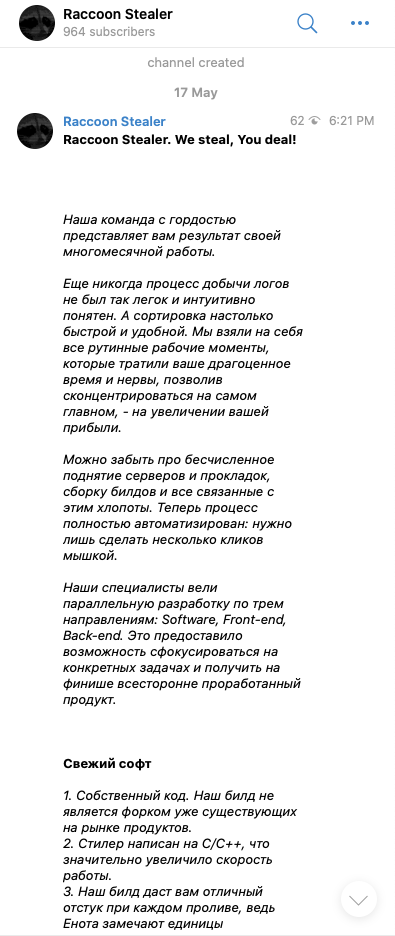

En una reciente divulgación a través de Telegram, los responsables detrás de Raccoon Stealer han declarado que esta versión es "notablemente más ágil y práctica". Esta nueva edición del software malicioso se jacta de estar "completamente automatizada", permitiendo que las operaciones se realicen con "tan solo unos cuantos clicks del ratón".

Te podría interesar leer: El auge del Malware como Servicio: Una Amenaza Peligrosa

Características del Raccoon Stealer Actualizado

De acuerdo con los informes de los promotores detrás de esta amenaza:

- Raccoon Stealer ahora tiene capacidades tanto de cargador como de ladrón, con un enfoque en billeteras virtuales.

- Enumera y reconoce programas que emplean credenciales, como navegadores, billeteras digitales, correos electrónicos y más.

- Sustrae contraseñas, cookies y datos de tarjetas de crédito de las aplicaciones detectadas.

- Específicamente ataca carteras de criptomonedas de escritorio y extensiones, entre ellas: Electrum, Electrum-LTC, Ethereum, MeraMask Wallet, ElectronCash, Atomic, Jaxx, Binance y TronLink.

- Guarda la información sustraída en la RAM antes de enviarla al servidor de comando y control del operador de la amenaza.

- Es compatible con sistemas de 32 y 64 bits.

- Accede a archivos en todos los discos, ejecuta archivos (cmd, dll, exe), simula y descarga otros archivos ejecutables.

- Registra capturas de pantalla y monitorea las teclas presionadas.

- Manipula sistemas de identificación dactilar, utilizando el Registro de Windows y las herramientas de WinApi.

Te podría interesar leer: Detecta y Combate el Malware con Reglas Yara

¿Qué hace la nueva versión de Raccoon Stealer?

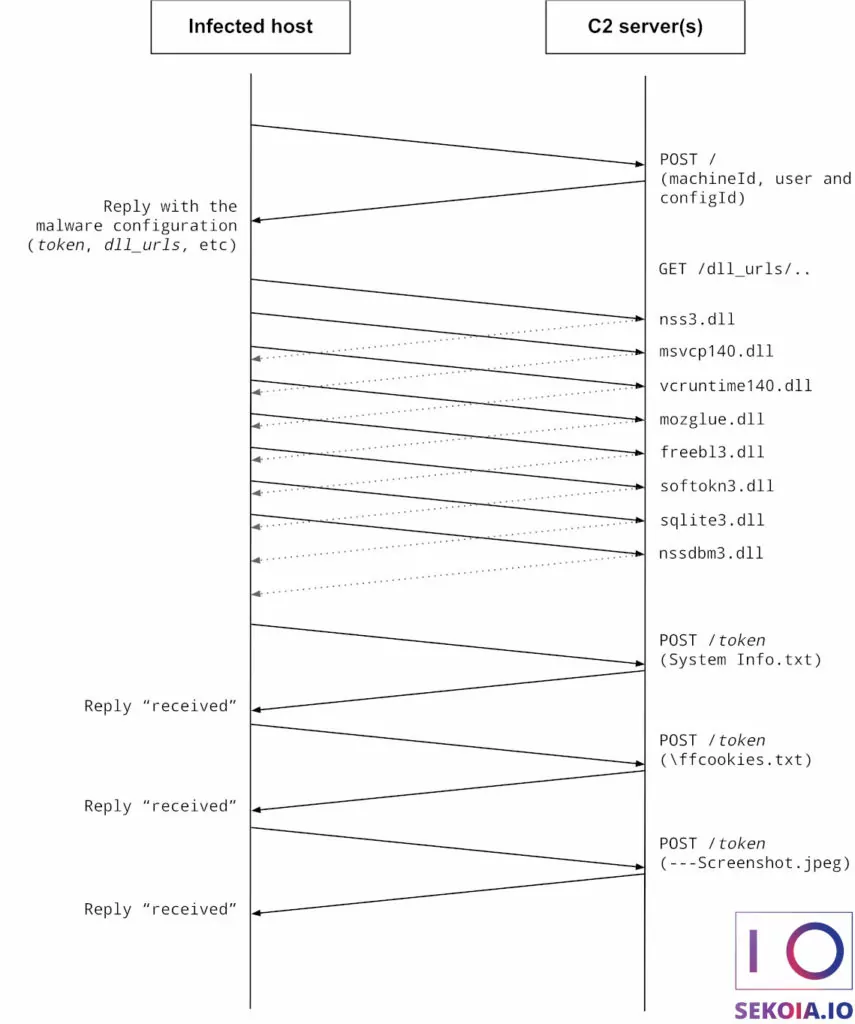

El renovado Raccoon Stealer está programado en C/C++ y emplea WinApi. Este software malicioso tiene la capacidad de descargar archivos DLL genuinos de terceros a través de su servidor C2. Tanto la configuración de estos servidores como las cadenas de texto empleadas están protegidas mediante cifrado RC4 y codificación Base64.

Aquí te presentamos un escenario típico de ataque de Raccoon Stealer:

1. Descarga archivos DLL de manera dinámica.

2. Establece una conexión en tiempo real utilizando las herramientas de WinApi.

3. Decodifica información con Base64 y desencripta datos mediante RC4.

4. Deshace la ofuscación para acceder a los servidores C2.

5. Verifica las credenciales de autorización y mutex del usuario.

6. Identifica y altera datos específicos.

7. Obtiene los parámetros de configuración del servidor C2.

8. Descarga e instala archivos DLL auténticos de terceros.

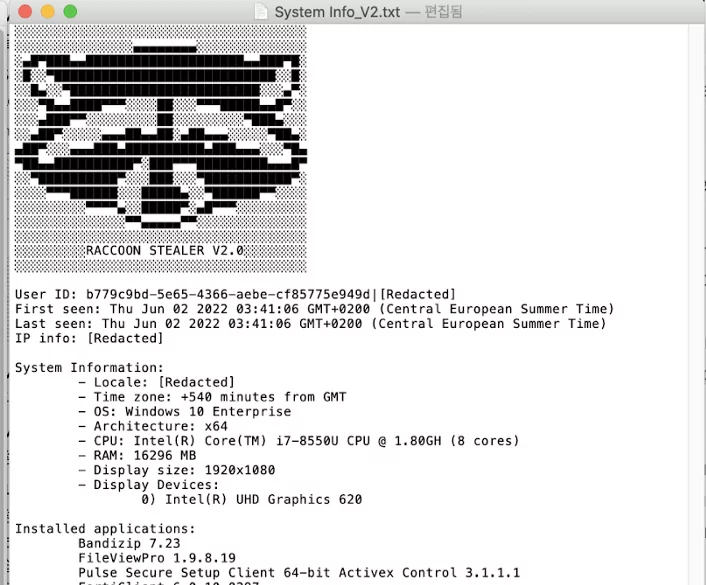

9. Extrae información del equipo comprometido, como características de la CPU, memoria RAM, versión del sistema operativo, capturas de pantalla, detalles del navegador y billeteras de criptomonedas.

10. Transfiere todos los datos recabados al servidor C2.

11. Elimina cualquier rastro o archivo generado por el malware.

Finalmente, la información que Raccoon Stealer reúne se transmite al servidor C2, utilizando un archivo que se envía mediante una solicitud POST, generando una petición única para cada nuevo conjunto de datos. Es relevante mencionar que, según expertos en seguridad, este malware no emplea estrategias avanzadas de ocultación, tales como técnicas antianálisis o de ofuscación.

Sistema de Comunicación

Raccoon Stealer emplea un servidor C2, que opera mediante la red Tor, para la exfiltración de información. Cada versión ejecutable del malware se asocia con identificadores específicos del cliente.

Al iniciar su operación, el malware envía una solicitud POST al servidor C2, que incluye el ID de la máquina, el nombre del usuario y el ID de configuración. A partir de esta solicitud, el servidor provee la configuración adecuada para el malware, que consiste en:

- Definición del objetivo a atacar.

- Direcciones URL que almacenan archivos DLL legítimos de terceros.

- Tokens necesarios para la obtención de datos.

- Parámetros para el capturador de archivos.

Tras analizar las muestras de la versión más reciente de Raccoon Stealer, los expertos en seguridad cibernética determinaron que, a pesar de las múltiples modificaciones en el software malicioso, su lógica central sigue siendo en esencia la misma.

Considerando el código incompleto y características como la interrupción del análisis respecto a la versión anterior, es probable que Raccoon Stealer reciba actualizaciones constantes en el futuro.

Te podría interesar leer: Conoce las Mejores Herramientas para el Análisis de Malware

En conclusión, Raccoon Stealer ha demostrado ser un malware persistente y en evolución. Desde su primera aparición en 2019 hasta sus versiones más recientes, ha mantenido su lógica central de operación, aunque con ajustes y mejoras significativas. La adaptabilidad del malware, sumada a su reactivación y posibles actualizaciones futuras, subraya la importancia de mantener una postura de seguridad proactiva.

Las organizaciones y los usuarios individuales deben estar informados y equipados con herramientas y prácticas de seguridad cibernética para protegerse de amenazas como Raccoon Stealer. La constante vigilancia y el conocimiento de los Indicadores de Compromiso (IoC) son cruciales para prevenir y responder a posibles infecciones.