La creciente ola de ataques cibernéticos ha puesto en jaque a numerosas industrias a nivel global, destacándose recientemente el ransomware Phobos por su capacidad de infiltrarse y paralizar infraestructuras críticas. En Estados Unidos, este malware ha emergido como una amenaza significativa, desencadenando una alerta urgente entre expertos en seguridad y autoridades.

Los organismos de inteligencia y seguridad cibernética en Estados Unidos han emitido una alerta respecto a los ataques de ransomware Phobos, los cuales se han enfocado en instituciones gubernamentales y de infraestructura vital. Han detallado las distintas estrategias y métodos utilizados por los atacantes para desplegar este malware que cifra archivos.

Alerta sobre Ransomware Phobos

El gobierno ha anunciado que el modelo de negocio de ransomware como servicio (RaaS) ha sido adoptado por los operadores del ransomware Phobos, quienes han atacado exitosamente a varias entidades, incluidos gobiernos municipales y estatales, servicios de emergencia, sectores educativos, atención médica pública e infraestructura vital, logrando extorsionar millones de dólares. Esta información proviene de un aviso conjunto de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), la Oficina Federal de Investigaciones (FBI) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC).

Desde su aparición en mayo de 2019, se han detectado múltiples variantes de Phobos, entre ellas Eking, Eight, Elbie, Devos, Faust y Backmydata. Recientemente, Cisco Talos descubrió que la variante 8Base del ransomware Phobos está siendo utilizada por ciberdelincuentes para perpetrar ataques financieros.

Se cree que Phobos es manejado por una organización centralizada que posee la clave de descifrado, lo que sugiere un alto nivel de organización y control. Los métodos de ataque incluyen el uso de phishing para infiltrarse inicialmente, seguido de la explotación de redes vulnerables a través de servicios RDP y ataques de fuerza bruta.

Una vez dentro, los atacantes despliegan herramientas adicionales para mantener el acceso, emplean técnicas para ejecutar código malicioso sin ser detectados y modifican el registro de Windows para asegurar su persistencia. Además, utilizan funciones integradas de Windows para robar credenciales y escalar privilegios, buscando obtener el máximo control sobre los sistemas comprometidos.

Las agencias también han observado el uso de herramientas de código abierto para mapear directorios activos y técnicas para exfiltrar datos antes de intentar eliminar cualquier posibilidad de recuperación de los archivos afectados.

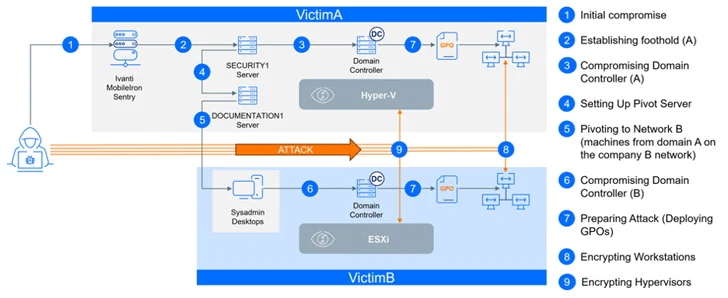

Este aviso se emite en un contexto donde Bitdefender ha reportado un ataque de ransomware coordinado y sincronizado contra dos empresas relacionadas, llevado a cabo por un grupo denominado CACTUS, destacando la sofisticación y la amenaza creciente que representan estos actores maliciosos en el ciberespacio.

Conoce más sobre: Entendiendo el Ransomware Cactus

El ataque también resaltó por su enfoque en la infraestructura de virtualización de la empresa afectada, evidenciando que el grupo CACTUS ha extendido sus objetivos más allá de los sistemas Windows para incluir servidores Hyper-V y VMware ESXi.

Este grupo aprovechó rápidamente una vulnerabilidad crítica de seguridad (CVE-2023-38035, con una puntuación CVSS de 9,8) en un servidor Ivanti Sentry accesible públicamente, menos de 24 horas después de que se hiciera pública en agosto de 2023. Esto subraya su estrategia de utilizar de manera oportunista y ágil las vulnerabilidades recién reveladas como un vector de ataque.

El ransomware continúa siendo una fuente lucrativa de ingresos para los ciberdelincuentes con motivaciones económicas, con demandas iniciales promedio que se esperaba alcanzaran los 600,000 dólares en 2023, marcando un incremento del 20% en comparación con el año anterior, según datos de Arctic Wolf. Para el último trimestre de 2023, el pago promedio por rescate se situó en 568,705 dólares por víctima.

Además, pagar un rescate no asegura protección a futuro. No existe garantía alguna de que los datos y sistemas comprometidos sean recuperados de manera segura o de que los delincuentes se abstengan de vender la información robada en mercados ilegales o de lanzar ataques subsiguientes.

Información proporcionada por Cybereason revela que "un alarmante 78% de las organizaciones fueron atacadas nuevamente tras pagar el rescate, y el 82% de estos ataques ocurrieron dentro del año siguiente". En algunos casos, fueron atacados por los mismos individuos, y al 63% de estas víctimas "se les solicitó pagar aún más en el segundo ataque".

Te podrá interesar: Evita el Pago de Ransomware: Riesgos del Rescate

Estrategias de Prevención contra el Ransomware Phobos

1. Educación y Concienciación: La primera línea de defensa contra el ransomware es la educación. Los trabajadores deben estar informados sobre las tácticas de phishing y cómo identificar correos electrónicos o descargas sospechosas. La concienciación puede prevenir la instalación inicial del malware.

2. Actualizaciones y Parches de Seguridad: Mantener el software actualizado es crucial para protegerse contra el ransomware. Muchos ataques explotan vulnerabilidades en software desactualizado para ganar acceso a los sistemas.

3. Copias de Seguridad: Realizar copias de seguridad regulares y mantenerlas desconectadas de la red puede salvar a una organización de la pérdida total de datos. En caso de un ataque, los archivos cifrados pueden ser restaurados desde estas copias de seguridad.

4. Herramientas de Seguridad Avanzadas: Utilizar software antivirus y antimalware de buena reputación, junto con firewalls y otras herramientas de seguridad, puede ayudar a detectar y bloquear ransomware antes de que cause daño.

5. Plan de Respuesta a Incidentes: Tener un plan de respuesta a incidentes de ciberseguridad puede acelerar la recuperación después de un ataque de ransomware. Este plan debe incluir pasos específicos para aislar sistemas infectados, comunicarse con los stakeholders y restaurar los datos de las copias de seguridad.

Te podrá interesar: GERT: Respuesta Efectiva a Incidentes de Ciberseguridad

Conclusión

El ransomware Phobos es un recordatorio potente de la necesidad de una vigilancia constante en el ámbito de la ciberseguridad. A medida que los atacantes se vuelven más sofisticados, la preparación y prevención son clave para proteger los activos digitales. La clave para no solo sobrevivir sino también prosperar en este entorno desafiante es estar siempre un paso adelante de los atacantes. Aquí es donde el SOC as a Service de TecnetOne marca la diferencia.

Con TecnetOne, tienes acceso a un equipo de expertos en ciberseguridad dedicados a monitorear, detectar y responder a incidentes de seguridad en tiempo real. Nuestro servicio SOC as a Service no solo está diseñado para proteger tu negocio contra el ransomware y otras ciberamenazas, sino también para proporcionarte la tranquilidad de saber que tu infraestructura está siendo vigilada las 24 horas del día, los 7 días de la semana.

Nuestro enfoque proactivo incluye:

- Detección Avanzada de Amenazas: Utilizamos tecnologías de punta y análisis de comportamiento para identificar actividades sospechosas antes de que se conviertan en incidentes.

- Respuesta Rápida a Incidentes: En caso de un ataque, nuestro equipo responde de inmediato para contener la amenaza y minimizar el impacto en tus operaciones.

- Recuperación y Resiliencia: Te ayudamos a recuperarte de ataques de ransomware, asegurando que tus sistemas sean restaurados y fortalecidos contra futuras amenazas.

No dejes que el ransomware ponga en riesgo tu negocio. El SOC as a Service de TecnetOne es tu aliado en la lucha contra los ciberdelincuentes, permitiéndote enfocarte en lo que mejor sabes hacer: dirigir tu empresa.