El 19 de abril de 2022, la Oficina Federal de Investigaciones (FBI) emitió una alerta FLASH detallando las acciones de BlackCat (ALPHV) llevadas a cabo en marzo de ese año. De acuerdo con las conclusiones del FBI, existe la sospecha de que BlackCat ha tomado el relevo de REvil, DarkSide y los operadores de ransomware de BlackMatter.

En el mes de mayo de 2021, Colonial Pipeline se convirtió en objetivo de un ataque informático de tipo ransomware. Como consecuencia, se interrumpió el funcionamiento del sistema de tuberías encargado de la distribución de gasolina y combustibles aéreos a la costa este estadounidense. Esta situación generó una notable falta de combustible y una subida en los precios en varios estados de la mencionada costa. A raíz del ataque, Colonial Pipeline desembolsó cerca de 5 millones de dólares para pagar el rescate. Tras investigaciones posteriores, el FBI atribuyó la responsabilidad del ataque al ransomware DarkSide.

Posteriormente, en un foro oculto de la dark web, un integrante del grupo ransomware LockBit desveló un vínculo entre BlackCat y Darkside/BlackMatter, esto aconteció un mes después de la aparición del ransomware BlackCat en noviembre de 2021.

Te podría interesar leer: Monitoreo Darkweb: Protección Esencial para Empresas

¿Qué es el Grupo BlackCat Ransomware?

BlackCat, también conocido como ALPHV, es un colectivo de ransomware distinguido por ser pionero en el uso de Rust, un versátil lenguaje de programación. Esta herramienta les permite adaptar fácilmente su malware a diferentes sistemas operativos, incluyendo Windows y Linux. Utilizando Rust, han logrado evadir detecciones y cifrar archivos de sus víctimas con eficacia, lo que les da una ventaja al dirigirse a varios sistemas operativos y evadir medidas de seguridad no preparadas para detectar malware en Rust. Este enfoque recalca la necesidad de estar siempre vigilantes frente a tales amenazas.

En diciembre de 2021, BlackCat presentó su programa de afiliados RaaS (Ransomware-as-a-Service) en un foro de la dark web bajo su denominación original, ALPHV. Desde ese momento, el grupo ha operado activamente usando un rentable modelo RaaS, lo que lo podría posicionar como una opción atractiva para potenciales colaboradores. De acuerdo con la información del foro, las ganancias para los afiliados se distribuyen de la siguiente manera:

- 80% si el rescate demandado es de hasta 1,5 millones de dólares.

- 85% para rescates de hasta $3.0M.

- 90% si la suma exigida alcanza o supera los $3.0M.

Te podría interesar leer: Lockbit: Peligroso Tipo de Ransomware

¿Cuál es el modus operandi del Grupo BlackCat Ransomware?

Según la notificación FLASH del FBI, el colectivo gana acceso inicial a los sistemas apuntados a través de credenciales hurtadas o aprovechando fallos ya identificados en Microsoft Exchange. BlackCat ha explotado las siguientes vulnerabilidades en Microsoft Exchange Server:

- CVE-2021-26855

- CVE-2021-26857

- CVE-2021-26858

- CVE-2021-27065

Con este acceso, se apoderan de cuentas tanto de usuarios comunes como administradores en el Active Directory. Esta infiltración les posibilita establecer políticas de grupo (GPO) malintencionadas a través del Programador de tareas de Windows, facilitando la introducción de su ransomware.

Adicionalmente, al ingresar a la red, el actor neutraliza las protecciones del ente atacado desactivando programas antivirus. Posteriormente, adquiere cuentas de dominio con las aplicaciones AdFind y ADRecon, y agrupa datos de la red del afectado utilizando SoftPerfect. Finalmente, emplea herramientas como Process Hacker y Mimikatz para adquirir y descifrar las credenciales del objetivo.

En septiembre de 2022, especialistas en ciberseguridad revelaron que BlackCat había implementado una versión avanzada de la herramienta ExMatter para extracción de datos, así como Eamfo, un malware específicamente diseñado para extraer credenciales almacenadas por el software de respaldos Veeam.

Como táctica adicional, el grupo ha recurrido a la triple extorsión. Esto significa que, además del ya conocido modus operandi de secuestrar datos sensibles previo al cifrado de archivos y chantajear con su revelación (doble extorsión), el grupo ahora también amenaza con desencadenar ataques de denegación de servicio distribuido (DDoS) si no se atienden sus peticiones.

Te podría interesar leer: Azure DDoS Protection: Un Escudo Robusto Contra Ataques DDoS

¿Cuáles son los principales objetivos geográficos de BlackCat?

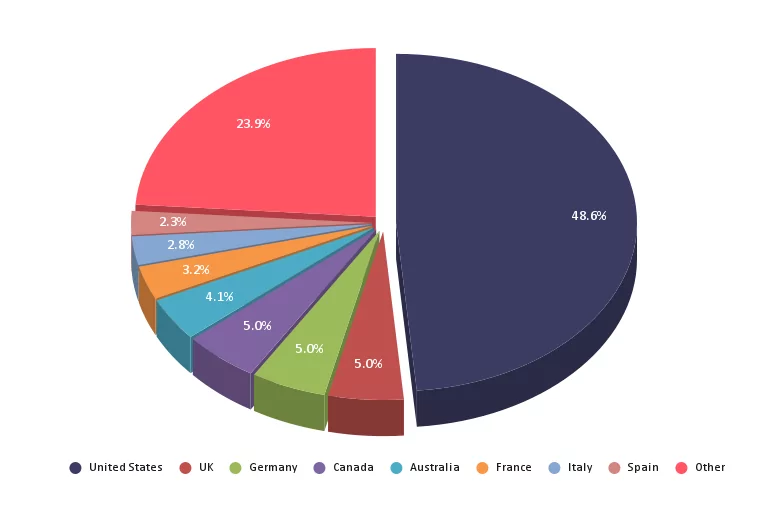

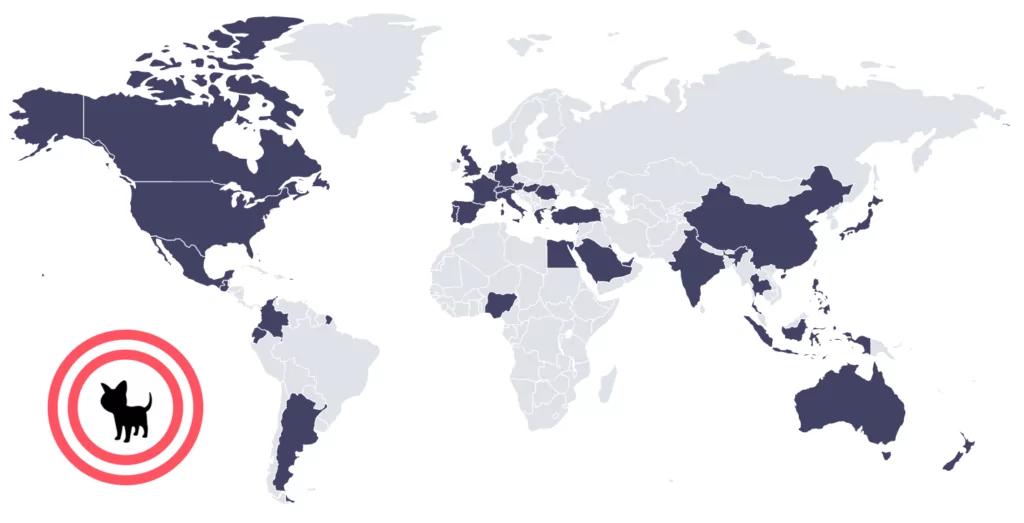

Basándose en los reportes de las entidades afectadas, el equipo de SOCRadar determinó que las principales víctimas de este grupo son organizaciones ubicadas en los Estados Unidos.

No obstante, los Estados Unidos no es su único blanco. Conforme a los datos recopilados por los especialistas de SOCRadar, BlackCat ha afectado a organizaciones en más de 40 naciones diferentes.

Recientes acciones de BlackCat

A raíz del incremento en el costo de la API de Reddit el 31 de mayo de 2023, que amenaza con afectar a numerosas aplicaciones gratuitas de terceros como Reddit Is Fun y Apollo, aproximadamente 9000 subreddits decidieron hacer un "apagón", estableciendo sus subreddits en modo privado en señal de protesta. Este suceso es rastreable a través de Reddark. A consecuencia de esto, el tráfico diario en Reddit experimentó una disminución del 6.6%.

En medio de este escenario, BlackCat Ransomware aprovechó la situación y sumó a Reddit a su repertorio de ataques.

De acuerdo con su comunicado, los integrantes de BlackCat lograron infiltrarse en Reddit y sustraer 80 GB de información a inicios de febrero. Reddit detectó una maniobra de phishing dirigida a sus colaboradores el 5 de febrero.

Este esquema de phishing llevaba a los colaboradores a un portal que imitaba la interfaz de la intranet de Reddit con el objetivo de sustraer credenciales y tokens de autenticación de dos factores (2FA). Tras obtener exitosamente las credenciales de un miembro del equipo, el intruso accedió a documentos internos, paneles, códigos fuente y sistemas empresariales.

BlackCat informó que el 13 de abril y el 16 de junio, se pusieron en contacto en dos ocasiones vía email y solicitaron un pago de 4,5 millones de dólares. Hasta ahora, no se dispone de detalles sobre la información extraída, pero Reddit confirmó que las cuentas y contraseñas de los usuarios no resultaron afectadas.

Nueva versión de BlackCat Ransomware emplea Impacket

Microsoft ha detectado una actualización del ransomware BlackCat que se sirve de la herramienta de comunicación Impacket. Esta facilita a los actores maliciosos la tarea de desplazarse lateralmente dentro de las redes objetivo.

Fue en julio de 2023 cuando Microsoft observó por primera vez que una afiliada de BlackCat estaba empleando esta versión renovada.

Asimismo, esta variante integra la herramienta de intrusión Remcom para desplegar código a distancia y contiene credenciales objetivo previamente comprometidas que están cifradas. Dichas credenciales no solo potencian el desplazamiento lateral dentro de la red, sino que también facilitan la activación del ransomware en etapas posteriores.

Recomendaciones de seguridad contra BlackCat

Para protegerse contra amenazas como BlackCat Ransomware y otros grupos de ransomware similares, las organizaciones y usuarios individuales deben adoptar una serie de medidas de seguridad proactivas:

- Copias de Seguridad Regularmente: Realice copias de seguridad de todos los datos importantes y asegúrese de que las copias estén almacenadas en ubicaciones desconectadas de la red principal. Testee la restauración de estas copias regularmente para asegurarse de que funcionan correctamente.

- Actualizaciones y Parches: Mantenga todos los sistemas, aplicaciones y dispositivos actualizados con los últimos parches de seguridad. Las vulnerabilidades no parcheadas son una vía común de entrada para los actores de amenazas.

- Formación de Empleados: Proporcione capacitación regular a los empleados sobre las mejores prácticas de seguridad, incluido el reconocimiento y el manejo de correos electrónicos de phishing.

- Multifactor Autenticación (MFA): Implemente la autenticación de dos factores (2FA) o MFA donde sea posible, especialmente para cuentas con privilegios elevados.

- Limitar Accesos: Utilice el principio de mínimo privilegio, asegurándose de que los empleados tengan solo el acceso necesario para realizar sus tareas.

- Monitoreo Continuo: Establezca sistemas de monitoreo y alerta para detectar actividades sospechosas en la red en tiempo real.

- Filtrado de Correo Electrónico: Utilice soluciones de filtrado de correo electrónico para bloquear correos electrónicos maliciosos y adjuntos sospechosos.

- Software Antivirus y Antimalware: Mantenga soluciones antivirus y antimalware actualizadas y realice escaneos regulares.

- Consulta Regular con Expertos en Seguridad: Mantenga una relación con expertos en seguridad cibernética, como TecnetOne, para mantenerse al día con las últimas amenazas y soluciones.

Siguiendo estas recomendaciones, las organizaciones pueden reducir significativamente el riesgo de ser víctimas de BlackCat y otros grupos de ransomware. Es esencial adoptar un enfoque proactivo y en múltiples capas para la seguridad cibernética.

En resumen, BlackCat, emergiendo como una evolución de notorios actores de ransomware anteriores, representa una amenaza cibernética formidable para organizaciones y sistemas a nivel mundial. Con la adopción de herramientas avanzadas, técnicas de evasión y tácticas de extorsión cada vez más agresivas, este grupo ha demostrado su capacidad para adaptarse y capitalizar las vulnerabilidades de la seguridad cibernética.

La integración de lenguajes de programación modernos, como Rust, y la explotación de herramientas de marco de comunicación como Impacket, evidencian una evolución en la sofisticación del ransomware. Las organizaciones deben ser especialmente cautelosas y proactivas en su enfoque de ciberseguridad para contrarrestar tales amenazas. BlackCat es un recordatorio penetrante de que el panorama de amenazas cibernéticas es dinámico, y la necesidad de estar un paso adelante en materia de seguridad nunca ha sido tan imperativa.