Un web shell es un tipo de herramienta maliciosa que permite a los atacantes controlar de forma remota un servidor comprometido. Una vez subido, el web shell puede realizar una serie de actividades posteriores a la explotación, como robar datos, monitorizar el servidor y avanzar lateralmente dentro de la red.

Los web shells suelen estar escritos en lenguajes de programación web como PHP, ASP, JSP o Python, y se ejecutan en el lado del servidor. Los atacantes pueden acceder al web shell a través de una URL específica o enviando solicitudes HTTP con parámetros especiales.

Los web shells son utilizados a menudo por los actores de amenazas avanzadas y persistentes (APT), que son grupos de hackers patrocinados por estados o con motivaciones políticas, que realizan campañas de espionaje cibernético a largo plazo contra objetivos de alto valor.

Recientemente, se ha detectado un nuevo web shell llamado HrServ en un ataque APT dirigido a una entidad gubernamental no especificada en Afganistán. El web shell, una biblioteca de enlace dinámico (DLL) llamada “hrserv.dll”, exhibe “características sofisticadas como métodos de codificación personalizados para la comunicación con el cliente y la ejecución en memoria”, según el investigador de seguridad de Kaspersky Mert Degirmenci, que publicó un análisis esta semana.

La empresa rusa especializada en ciberseguridad ha informado que ha detectado variantes de un malware cuyas marcas de tiempo de compilación indican que se originaron a principios de 2021.

Te podrá interesar leer: Ciberseguridad APT: Herramientas de Tracking Proactivas

El Surgimiento de "HRServ.dll"

Los web shells son generalmente herramientas maliciosas que otorgan control remoto sobre un servidor comprometido. Una vez implantados, permiten que los actores de amenazas realicen diversas acciones después de la explotación, como la extracción de datos, la vigilancia del servidor y la propagación lateral dentro de la red.

La cadena de ataque implica el uso de la herramienta de administración remota PAExec, una alternativa a PsExec. Esta herramienta se utiliza como plataforma de lanzamiento para crear una tarea programada que se hace pasar por una actualización de Microsoft llamada "MicrosoftsUpdate". Luego, se configura para ejecutar un script por lotes de Windows llamado "JKNLA.bat".

Este script por lotes toma como argumento la ruta absoluta de un archivo DLL llamado "hrserv.dll". Luego, se ejecuta como un servicio para iniciar un servidor HTTP capaz de analizar solicitudes HTTP entrantes para llevar a cabo acciones posteriores.

"Según el tipo y la información dentro de una solicitud HTTP, se activan funciones específicas", explicó Degirmenci, añadiendo que "los parámetros GET utilizados en el archivo hrserv.dll, que se utiliza para simular los servicios de Google, incluyen 'hl'".

Es probable que el actor de amenazas esté intentando mezclar estas solicitudes no autorizadas en el tráfico de la red para dificultar la detección de actividades maliciosas entre eventos benignos. Dentro de estas solicitudes HTTP GET y POST, hay un parámetro llamado "cp" que puede tomar valores de 0 a 7, y este valor determina la acción siguiente. Esto incluye la creación de nuevos hilos, la generación de archivos con datos arbitrarios, la lectura de archivos y el acceso a datos de HTML de Outlook Web App.

Si el valor de "cp" en la solicitud POST es igual a "6", se desencadena la ejecución de código al analizar los datos codificados y copiarlos en la memoria. Luego, se crea un nuevo hilo y el proceso entra en un estado de suspensión. El web shell también tiene la capacidad de activar un "implante multifuncional" en la memoria que borra las huellas forenses eliminando el trabajo "MicrosoftsUpdate", así como los archivos DLL y por lotes iniciales.

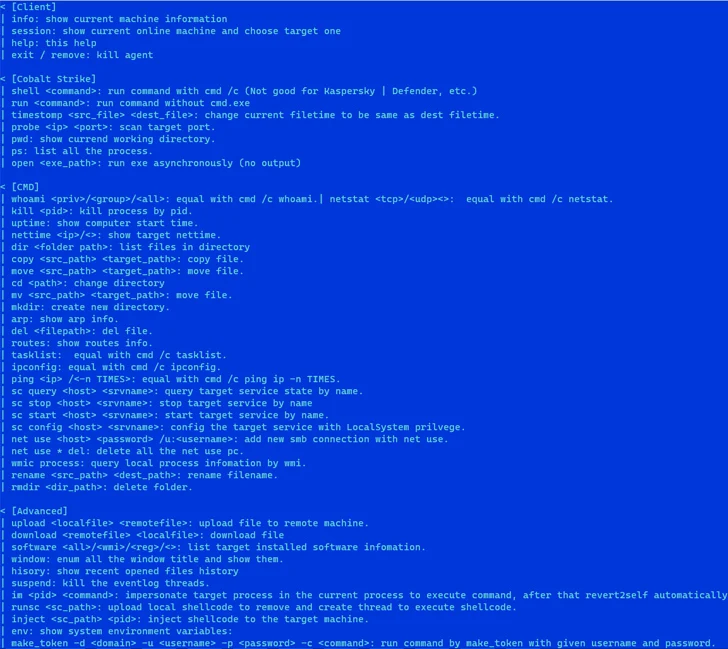

Actualmente, se desconoce la identidad del actor de amenazas detrás de este web shell, pero la presencia de varios errores tipográficos en el código fuente sugiere que el autor del malware no es un hablante nativo de inglés. "En particular, la estructura web y el implante de memoria utilizan cadenas diferentes para condiciones específicas", concluyó Degirmenci. "Además, el implante de memoria presenta un mensaje de ayuda meticulosamente elaborado".

Teniendo en cuenta estos factores, las características del malware son más consistentes con actividades maliciosas con motivación financiera. Sin embargo, su metodología operativa muestra similitudes con el comportamiento de APT.

Podría interesarte: Actividades APT 2023: Resumen Semestral

¿Qué Hacer si se Detecta "HRServ.dll"?

Si se identifica la presencia de "HRServ.dll", es crucial actuar rápidamente:

- Aislar el Sistema Afectado: Evitar que el malware se propague a otras partes de la red.

- Análisis Forense: Investigar cómo se produjo la brecha y qué datos han sido comprometidos.

- Restauración de Sistemas: Utilizar copias de seguridad para restaurar los sistemas afectados.

- Notificación a las Autoridades: Informar a las autoridades pertinentes puede ayudar en la respuesta y prevención de futuros ataques.

Te podría interesar leer: Análisis Forense con Wazuh: Investigación de Incidentes

El Web Shell "HRServ.dll" representa una nueva y sofisticada amenaza en el ámbito de la ciberseguridad. Su capacidad para permanecer oculto y causar daño significativo a las organizaciones lo convierte en un desafío crítico para los profesionales de TI. La adopción de prácticas de seguridad robustas y la vigilancia continua son esenciales para mitigar el riesgo que este y otros malware representan.