Un nuevo malware especializado en el robo de información, conocido como SantaStealer, comenzó a promocionarse recientemente en Telegram y foros de hackers. Se trata de una amenaza ofrecida bajo el modelo Malware como Servicio (MaaS) y que destaca por ejecutarse directamente en la memoria del sistema, una técnica pensada para evitar los métodos tradicionales de detección basados en archivos.

De acuerdo con Rapid7, SantaStealer no es un proyecto completamente nuevo, sino una evolución de un malware previo llamado BluelineStealer. El desarrollador estaría acelerando su despliegue con el objetivo de lanzar la operación a gran escala antes de que termine el año.

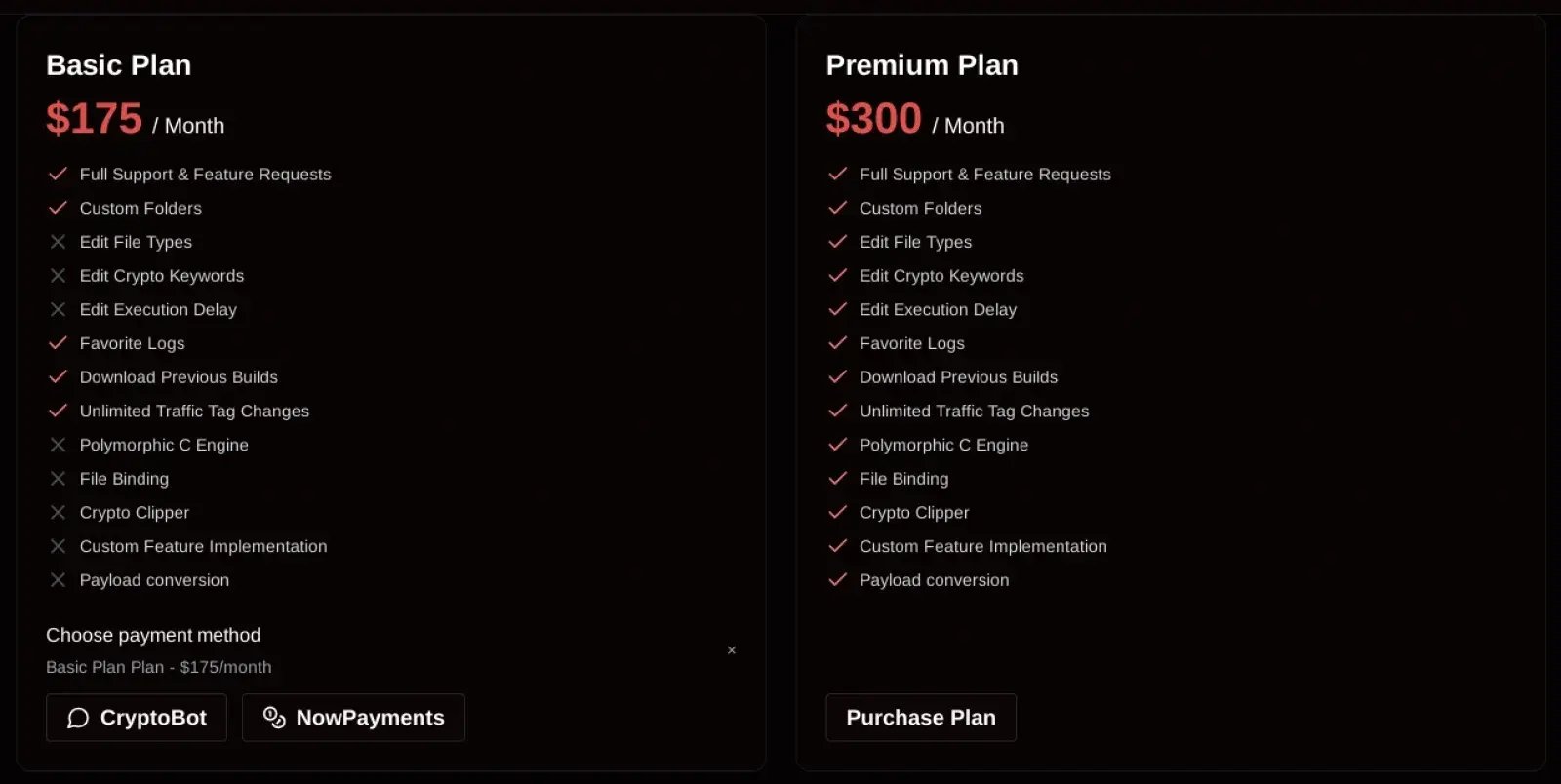

Todo apunta a que el malware es obra de un desarrollador de habla rusa, quien ya lo está comercializando mediante un sistema de suscripción. Actualmente se ofrecen dos planes: uno Basic por 175 dólares al mes y otro Premium por 300 dólares mensuales, lo que facilita su acceso incluso a atacantes con poca experiencia técnica.

En TecnetOne monitoreamos constantemente este tipo de amenazas, analizando cómo evolucionan y qué técnicas utilizan los atacantes para adelantarnos a los riesgos. Estar bien informado y contar con soluciones de monitoreo, detección y respuesta marca la diferencia a la hora de proteger la información crítica y asegurar la continuidad operativa de las empresas.

Fuente del anuncio SantaStealer: Rapid7

SantaStealer Malware: ¿Qué tan peligroso es?

Tras analizar distintas muestras de SantaStealer y acceder a su panel web para afiliados, los investigadores detectaron que el malware incorpora múltiples mecanismos para el robo de información. Sin embargo, en su estado actual, no cumple con varias de las funciones que promete, especialmente aquellas relacionadas con la evasión de detección y el análisis de seguridad.

De hecho, las muestras observadas hasta ahora no resultan indetectables ni particularmente complejas de analizar, lo que indica que el desarrollo del malware aún presenta importantes debilidades técnicas.

Si bien es posible que el actor detrás de SantaStealer siga trabajando en técnicas más avanzadas de anti-análisis o evasión de antivirus, la filtración de versiones preliminares (con nombres de funciones y cadenas de texto sin cifrar) refleja fallas en la operación del proyecto. Este tipo de errores no solo facilita el análisis por parte de especialistas, sino que también reduce la efectividad real del malware en escenarios productivos.

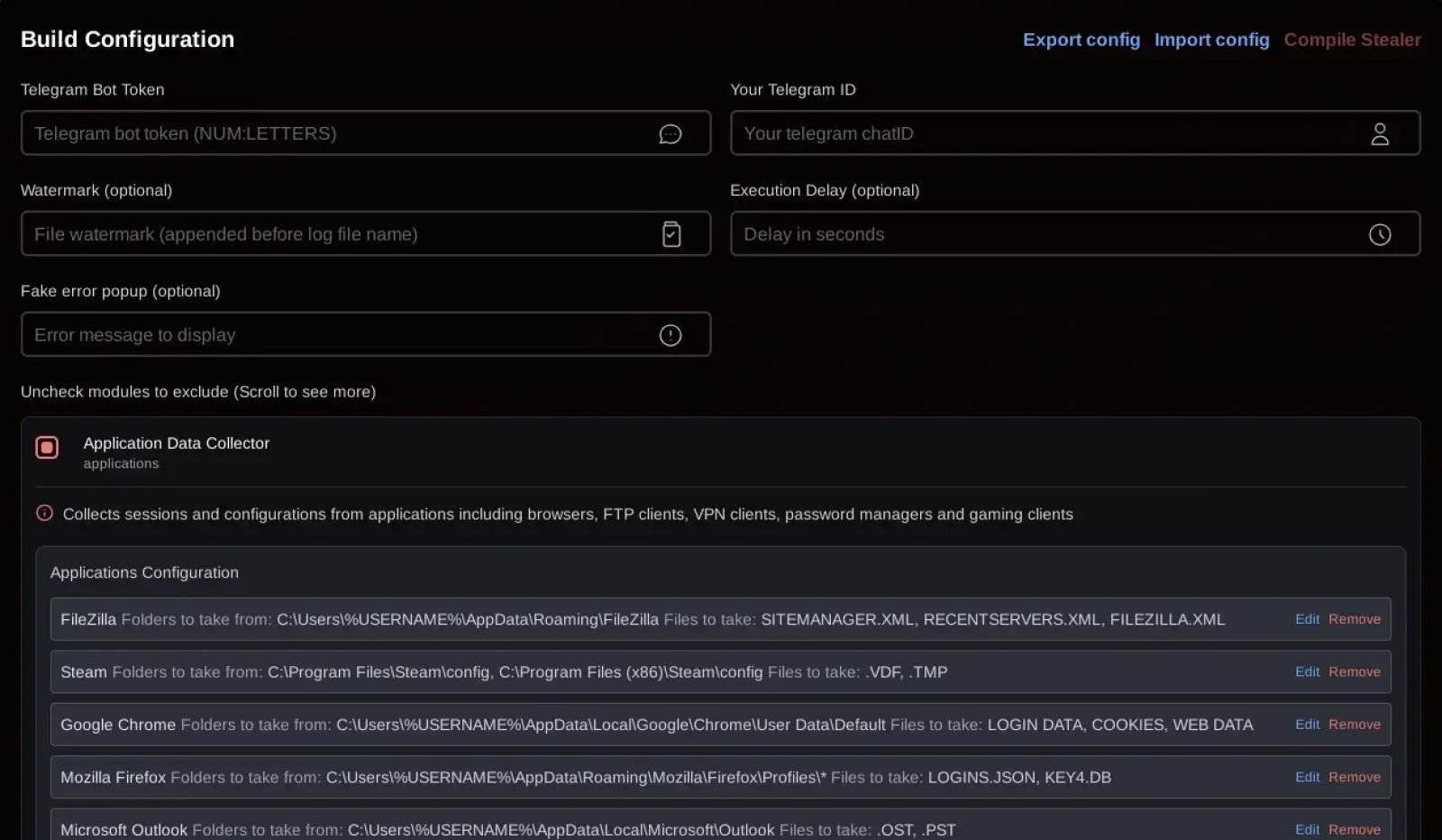

El panel de control, por su parte, presenta una interfaz sencilla e intuitiva, pensada para que los “clientes” puedan configurar ataques según sus objetivos. Las opciones van desde campañas de robo masivo de información hasta versiones más ligeras enfocadas únicamente en datos específicos, lo que confirma su enfoque comercial dentro del ecosistema de malware como servicio.

Operaciones de configuración SantaStealer

Podría interesarte leer: DroidLock: Nuevo Malware Bloquea tu Teléfono y Exige un Rescate

¿Cómo funciona SantaStealer?

SantaStealer funciona a través de 14 módulos distintos de recopilación de datos, cada uno ejecutándose de forma independiente. Estos módulos recolectan la información directamente en memoria, la agrupan en archivos comprimidos ZIP y luego la envían en bloques de hasta 10 MB a un servidor de comando y control (C2), utilizando el puerto 6767 para la comunicación.

Entre los datos que busca robar se encuentra información sensible almacenada en los navegadores, como contraseñas, cookies, historial de navegación y tarjetas de crédito guardadas. Además, apunta a datos de aplicaciones populares como Telegram, Discord y Steam, extensiones y aplicaciones de wallets de criptomonedas, documentos locales e incluso puede tomar capturas de pantalla del escritorio del usuario infectado.

Para sortear algunas medidas de seguridad recientes, el malware incorpora un ejecutable incrustado que le permite evadir las protecciones de cifrado vinculadas introducidas en Chrome a mediados de 2024, un mecanismo que ya ha sido eludido por varios ladrones de información activos.

SantaStealer también incluye opciones de configuración pensadas para sus operadores, como la posibilidad de excluir sistemas ubicados en países de la Comunidad de Estados Independientes (CEI) o retrasar su ejecución durante un período determinado, una técnica común para pasar desapercibido y dificultar el análisis inicial.

Dado que el malware aún no está completamente operativo ni se ha distribuido de forma masiva, no se conoce con certeza cuál será su principal método de propagación. Sin embargo, en los últimos meses se ha observado un aumento de ataques del tipo ClickFix, donde las víctimas son engañadas para copiar y pegar comandos maliciosos directamente en la terminal de Windows.

A esto se suman técnicas ya conocidas como phishing, descargas de software pirateado, torrents, malvertising y comentarios engañosos en plataformas como YouTube, que siguen siendo canales habituales para la distribución de malware.

Recomendaciones para protegerte de SantaStealer y otros infostealers

Ante amenazas como SantaStealer, la prevención y la detección temprana siguen siendo claves para reducir el impacto de un posible incidente de seguridad. Desde TecnetOne te recomendamos seguir buenas prácticas esenciales que ayudan a minimizar el riesgo de infección y robo de información:

-

Desconfía de enlaces y archivos inesperados: Evita abrir adjuntos o hacer clic en enlaces de correos electrónicos, mensajes o comentarios que no reconozcas, incluso si parecen legítimos.

-

No ejecutes comandos sin verificar su origen: Ataques como ClickFix se aprovechan del desconocimiento del usuario para que copie y pegue comandos maliciosos. Si no sabes exactamente qué hace un comando, no lo ejecutes.

-

Descarga software solo desde fuentes oficiales: El uso de software pirateado, cracks o torrents sigue siendo una de las principales vías de infección de malware.

-

Mantén sistemas y navegadores actualizados: Las actualizaciones corrigen vulnerabilidades que pueden ser explotadas por este tipo de amenazas.

-

Evita guardar información sensible en el navegador: Contraseñas, datos de tarjetas o accesos a wallets de criptomonedas deben protegerse con herramientas especializadas y autenticación multifactor.

-

Implementa soluciones de monitoreo y detección avanzadas: Contar con visibilidad continua del comportamiento del sistema permite detectar actividades sospechosas antes de que se produzca un daño mayor.

En TecnetOne ofrecemos soluciones de ciberseguridad diseñadas para monitorear, detectar y responder ante amenazas como SantaStealer. A través de servicios de monitoreo continuo, respuesta a incidentes y concientización de usuarios, ayudamos a las empresas a reducir riesgos, proteger su información crítica y asegurar la continuidad operativa del negocio.