Recibir un correo de PayPal diciendo que agregaste una nueva dirección puede ser un buen susto. Lo primero que piensas es: ¿me hackearon? La reacción natural es hacer clic de inmediato para ver qué pasó… y justo ahí es donde los estafadores te quieren atrapar.

En los últimos meses, una nueva estafa ha estado circulando, explotando la configuración de direcciones de PayPal para enviar notificaciones falsas de compra. El objetivo es engañar a los usuarios y hacer que otorguen acceso remoto a los ciberdelincuentes sin darse cuenta. Lo preocupante es que estos correos provienen directamente de PayPal, lo que los hace parecer totalmente legítimos.

Incluso si eres de los que siempre están atentos y evitan correos sospechosos, este tipo de fraude es tan convincente que cualquiera podría caer. En este artículo te explicamos cómo funciona la estafa y por qué es tan efectiva.

Una falsa compra que te hace entrar en pánico

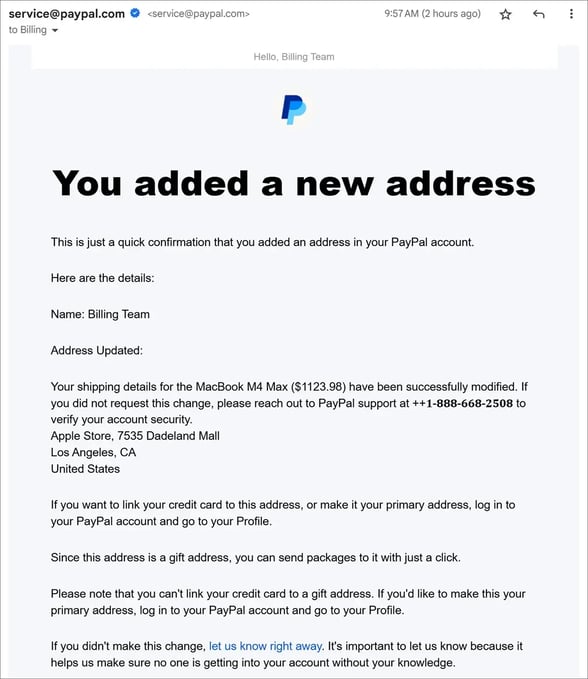

El correo llega con una supuesta nueva dirección añadida a tu cuenta de PayPal, pero eso no es todo. También incluye un mensaje que parece una confirmación de compra de una MacBook M4 y, para rematar, te dice que llames a un número de PayPal si no autorizaste la compra.

"Confirmación: tu dirección de envío para la MacBook M4 Max de 1 TB ($1098.95) ha cambiado. Si no autorizaste esta actualización, comunícate con PayPal al +1-888-668-2508."

Suena preocupante, ¿no? Justo lo que los estafadores quieren: que entres en pánico y llames sin pensarlo. Pero ese número no es de PayPal, y ahí es donde empieza el verdadero engaño.

Estafadores están explotando la función "Nueva dirección" de PayPal para engañar a los usuarios

Los correos llegan directamente desde la dirección oficial de PayPal (service@paypal.com), lo que hace que mucha gente entre en pánico pensando que su cuenta ha sido hackeada. Después de todo, si el mensaje viene de PayPal, ¿cómo no creerlo?

Pero aquí está el truco: quienes han recibido estos correos han confirmado que, en realidad, no se agregó ninguna dirección nueva a sus cuentas. De hecho, en algunos casos, el correo fraudulento llegó a direcciones de email que ni siquiera están registradas en PayPal.

Lo más preocupante es que, como estos correos vienen de los propios servidores de PayPal, logran evadir los filtros de seguridad y spam.

Podría interesarte leer: ¿Qué hacer si recibes un correo electrónico fraudulento?

El Engaño: Una llamada a "Soporte de PayPal" que no es real

El objetivo de estos correos es hacerte creer que alguien usó tu cuenta para comprar una MacBook, generando pánico para que llames de inmediato al supuesto servicio de atención al cliente de PayPal.

Si marcas el número, escucharás una grabación automatizada que te hace creer que realmente te comunicaste con PayPal. Luego, un supuesto representante te atenderá para “ayudarte” con el problema.

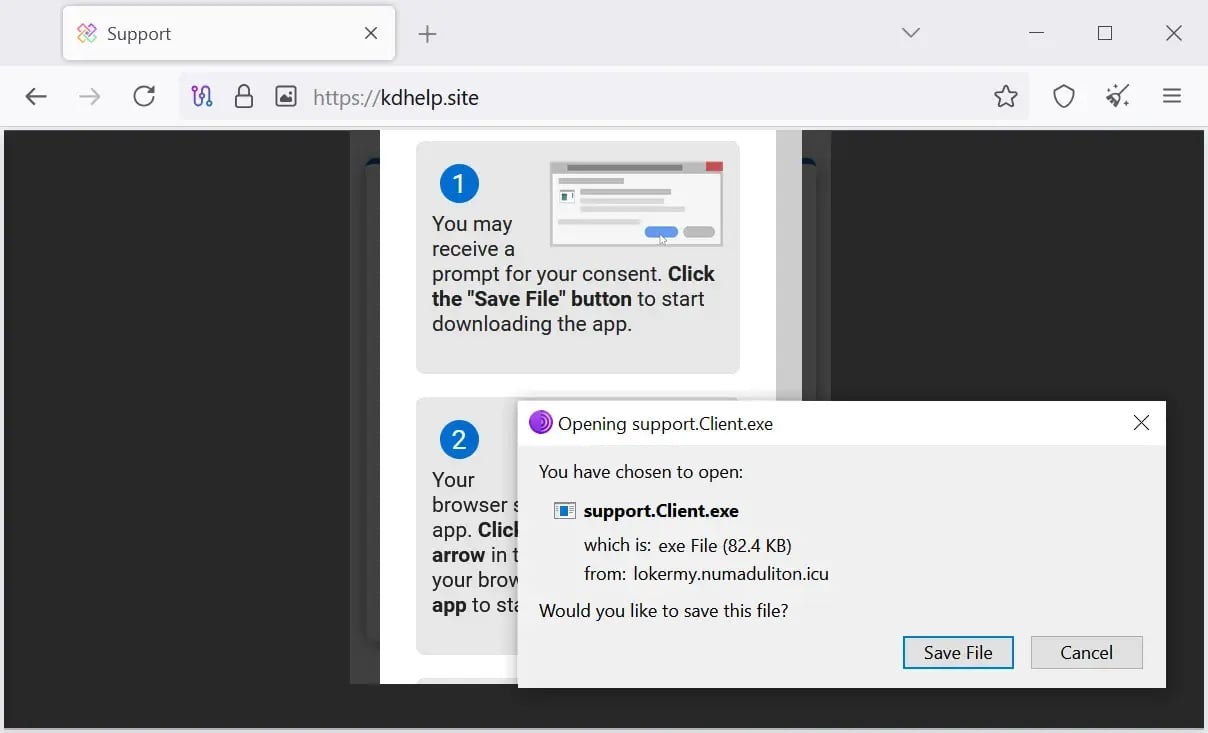

Aquí es donde comienza el verdadero engaño. El estafador intentará convencerte de que tu cuenta ha sido hackeada y te pedirá que descargues un software en tu computadora para “solucionarlo”. Te indicará que entres a un sitio como pplassist[.]com, donde deberás ingresar un código que él mismo te proporcionará.

Al hacerlo, se descargará un programa de acceso remoto, como ConnectWise ScreenConnect, desde un sitio malicioso. Si ejecutas este software, estarás dándole acceso total a tu computadora al estafador, quien podrá robar información personal, contraseñas e incluso manipular tu cuenta bancaria sin que te des cuenta.

Este tipo de fraudes están diseñados para explotar el miedo y la urgencia, así que lo mejor que puedes hacer es mantener la calma y nunca descargar ni ejecutar nada que te pidan por teléfono.

Sitio de estafadores para distribuir ConnectWise ScreenConnect (Fuente: BleepingComputer)

En estafas similares, cuando los delincuentes logran acceso a una computadora, suelen ir más allá. Pueden robar dinero de cuentas bancarias, instalar malware o incluso extraer información personal sin que la víctima se dé cuenta.

Si alguna vez recibes un correo legítimo de PayPal diciendo que agregaste una nueva dirección y ves una supuesta confirmación de compra que no reconoces, no entres en pánico, no llames al número que aparece en el mensaje y no hagas clic en ningún enlace. Lo mejor que puedes hacer es iniciar sesión directamente en tu cuenta de PayPal (escribiendo la URL en tu navegador) y revisar si realmente se agregó algo. Si todo está en orden, ignora el correo y bórralo.

¿Cómo los hackers logran que PayPal envíe estos correos?

Cuando se detectó este correo por primera vez, fue bastante sorprendente. Provenía directamente de service@paypal.com, la dirección oficial de la plataforma, y pasó todas las verificaciones de seguridad. Lo más extraño era que algunas de las direcciones que lo recibieron ni siquiera estaban asociadas a cuentas de PayPal.

Al analizar los encabezados del correo, se confirmó que había pasado controles como DKIM, lo que significa que el mensaje era completamente legítimo y enviado desde los propios servidores de PayPal. Esto planteó una gran pregunta: ¿cómo lograron los estafadores que PayPal enviara estos correos fraudulentos?

Tras una revisión más detallada, se notó un detalle en la parte inferior del mensaje:

"Si desea vincular su tarjeta de crédito a esta dirección o convertirla en su dirección principal, inicie sesión en su cuenta PayPal y vaya a su Perfil." "Como esta dirección es una dirección de regalo, puedes enviarle paquetes con solo un clic."

Esto llevó a investigar más sobre las llamadas "direcciones de regalo", que resultaron ser simplemente direcciones adicionales que cualquier usuario puede agregar en su perfil de PayPal.

Para probarlo, se añadió una nueva dirección a una cuenta de prueba y, en el campo "Dirección 2", se pegó el mismo mensaje falso de compra de MacBook que los estafadores estaban utilizando. El resultado confirmó la teoría: PayPal generó y envió automáticamente un correo legítimo de confirmación, incluyendo el mensaje fraudulento dentro del cuerpo del correo.

Así fue como se descubrió que los estafadores estaban abusando de una función legítima de PayPal para hacer que la propia plataforma enviara correos de phishing sin levantar sospechas.

¿Cómo logran los estafadores distribuir estos correos?

Una vez descubierto cómo los ciberdelincuentes hacen que PayPal genere estos correos, surgió otra duda: ¿cómo logran enviarlos a tantas víctimas sin ser detectados?

Al analizar los encabezados del correo, se encontró que el mensaje no se enviaba directamente a las direcciones de las víctimas, sino a noreply_@usaea.institute, un correo vinculado a la cuenta de PayPal del estafador.

Este correo tenía configurado un reenvío automático a otra dirección: bill_complete1@zodu.onmicrosoft.com, asociada a un inquilino de Microsoft 365.

Todo indica que esta segunda cuenta actúa como una lista de correo, lo que significa que cualquier mensaje recibido se redistribuye automáticamente a todos los contactos del grupo. En otras palabras, cuando los estafadores agregan la dirección fraudulenta en PayPal, la plataforma envía la confirmación al correo del estafador, este la reenvía a su lista en Microsoft 365 y, desde ahí, el correo llega a todas las víctimas.

Este método permite a los atacantes difundir correos de phishing a gran escala sin levantar sospechas, ya que los mensajes provienen directamente de PayPal y logran pasar todos los controles de seguridad. En el siguiente diagrama, se ilustra cómo funciona este sistema de distribución:

Esta estafa es posible porque PayPal no pone un límite de caracteres en los campos de dirección, lo que permite a los estafadores colar su mensaje fraudulento sin problemas. La solución sería bastante sencilla: PayPal solo tendría que establecer un límite razonable, como 50 caracteres o menos, en estos campos para evitar que se usen con fines maliciosos.

Conclusión

Esta estafa demuestra lo creativos que pueden ser los ciberdelincuentes para aprovechar incluso funciones legítimas de plataformas confiables como PayPal. Al explotar la falta de restricciones en los campos de dirección, logran enviar correos electrónicos de phishing que parecen completamente auténticos, engañando a usuarios desprevenidos.

Por eso, la concienciación en ciberseguridad es muy importante. Entender cómo operan estos fraudes y aprender a detectar señales de alerta es la mejor defensa para evitar caer en la trampa. Nunca debemos actuar por impulso ante un correo alarmante y siempre es recomendable verificar cualquier cambio en nuestras cuentas accediendo directamente desde la página oficial, en lugar de seguir enlaces o llamar a números sospechosos.

Además de la educación y la vigilancia, las empresas pueden protegerse con soluciones avanzadas de seguridad para correo electrónico. Tecnologías como la detección basada en inteligencia artificial, filtros avanzados de phishing y sistemas de autenticación de correo (como DMARC, DKIM y SPF) pueden ayudar a bloquear estos mensajes antes de que lleguen a la bandeja de entrada.

En este sentido, herramientas como TecnetProtect ofrecen una capa adicional de protección al analizar en tiempo real los correos electrónicos entrantes, detectando intentos de phishing, direcciones sospechosas y patrones maliciosos antes de que puedan representar una amenaza. TecnetProtect cumple con protocolos de autenticación, lo que garantiza que solo los correos electrónicos legítimos lleguen a la bandeja de entrada, evitando fraudes y suplantaciones de identidad. Al implementar soluciones como esta, las empresas pueden reducir significativamente el riesgo de ser víctimas de ataques cibernéticos.

Mientras las plataformas en línea refuerzan sus medidas de seguridad para evitar que sus propias funciones sean explotadas, la mejor estrategia sigue siendo una combinación de prevención, tecnología y sentido común. Estar informados y contar con herramientas adecuadas puede marcar la diferencia entre ser víctima de un fraude o mantener nuestra seguridad digital intacta.