El mundo móvil está lleno de aplicaciones y funcionalidades que facilitan la vida cotidiana. Sin embargo, estos dispositivos también son susceptibles a amenazas de seguridad, especialmente cuando se trata de sistemas Android. Un malware Android recientemente identificado, conocido como MmRAT, está usando un enfoque novedoso para robar datos personales y corporativos. Lo que distingue a este malware es su uso del Protocolo Protobuf de Google para comunicarse de manera eficiente y sigilosa con servidores remotos.

Detectado inicialmente por Trend Micro a fines de junio de 2023, MMRat ha estado enfocando principalmente a usuarios en el sudeste asiático, eludiendo la detección de servicios de análisis antivirus como VirusTotal. Aunque los expertos aún no han determinado cómo se propaga el malware inicialmente entre las posibles víctimas, han descubierto que MMRat se difunde a través de páginas web que imitan a tiendas de aplicaciones oficiales.

Las personas afectadas descargan e instalan apps perjudiciales que alojan MMRat, que suelen simular ser de una entidad gubernamental o una app de citas. Durante la instalación, se conceden permisos peligrosos, como el acceso al servicio de Accesibilidad de Android.

De manera automática, el malware explota la función de Accesibilidad para adjudicarse más permisos, lo que le da la capacidad de llevar a cabo una variedad extensa de actividades dañinas en el dispositivo comprometido.

¿Cómo funciona el MmRAT?

Este malware específico ingresa en los dispositivos Android mediante tácticas de ingeniería social o a través de aplicaciones maliciosas. Una vez instalado, el MmRAT establece una comunicación segura con un servidor remoto utilizando el protocolo Protobuf.

La complejidad radica en que Protobuf cifra los datos de tal manera que es difícil detectar cualquier anomalía. Esto permite que el malware envíe información sensible del dispositivo a los atacantes sin alertar a las soluciones de seguridad convencionales.

Funcionalidades de MMRat

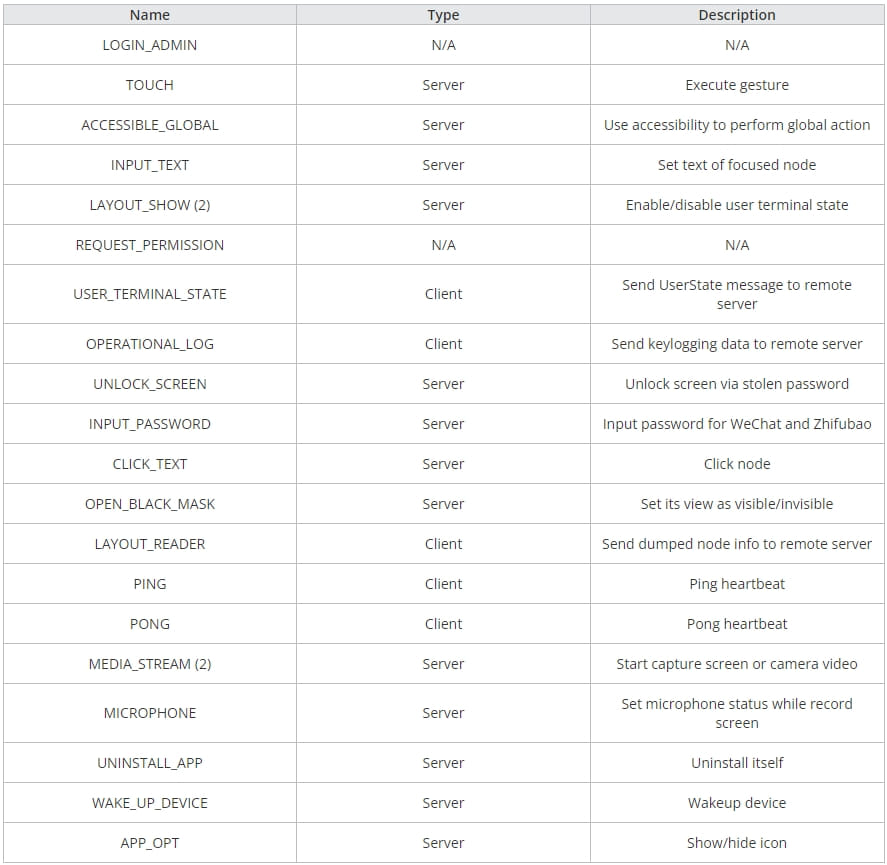

Comandos que el Malware Puede Ejecutar

Una vez que MMRat se infiltra en un dispositivo Android, establece una conexión con su servidor de comando y control (C2) y supervisa la actividad en el dispositivo para identificar momentos de inactividad.

Durante estas pausas, el agresor explota el Servicio de Accesibilidad para activar de forma remota el dispositivo, desbloquear la pantalla y llevar a cabo actividades fraudulentas relacionadas con la banca en tiempo real.

Las capacidades clave de MMRat se pueden resumir de la siguiente manera:

- Recopila datos sobre la red, la pantalla y el estado de la batería.

- Extrae la lista de contactos del usuario y el inventario de aplicaciones instaladas.

- Registra las pulsaciones del teclado del usuario.

- Captura en tiempo real el contenido de la pantalla mediante el abuso de la API MediaProjection.

- Graba y transmite en directo la información de la cámara.

- Almacena y envía capturas de pantalla en forma de volcados de texto al servidor C2.

- Se autodesinstala para eliminar cualquier rastro de la infección en el dispositivo.

Este conjunto de capacidades demuestra el nivel de acceso y control que MMRat puede obtener en dispositivos comprometidos, lo que lo convierte en una amenaza significativa.

Te podría interesar leer: Prevención de Keylogging: Una Amenaza Silenciosa

La habilidad de MMRat para capturar contenido en pantalla de manera instantánea, y hasta su técnica más básica de 'estado terminal del usuario' que recoge datos de texto que luego necesitan ser reensamblados, requiere un método de transmisión de datos altamente eficiente.

Sin esta eficiencia, el rendimiento se convertiría en un obstáculo que impediría a los ciberdelincuentes llevar a cabo fraudes bancarios de forma efectiva. Es por ello que los creadores de MMRat han decidido implementar un protocolo Protobuf personalizado para la extracción de datos.

¿Qué es el Protocolo Protobuf?

Protocol Buffers (Protobuf) es un protocolo de serialización desarrollado por Google que se utiliza para estructurar datos complejos. Es ampliamente utilizado para el desarrollo de APIs y otras aplicaciones de red debido a su alta eficiencia y bajo consumo de recursos.

El problema surge cuando este protocolo se utiliza con fines maliciosos. Debido a su eficiencia y capacidad para transmitir grandes cantidades de datos sin levantar sospechas, los atacantes han encontrado en Protobuf un aliado para robar información sin ser detectados.

MMRat emplea un singular protocolo de servidor de comando y control (C2) basado en Protocol Buffers (Protobuf) para transferir datos de manera eficiente, una característica atípica entre los troyanos para Android. Para comunicarse con su servidor C2, MMRat utiliza una variedad de puertos y protocolos. Por ejemplo, usa HTTP en el puerto 8080 para la extracción de datos, RTSP y el puerto 8554 para la transmisión de video, y un Protobuf personalizado en el puerto 8887 para las operaciones de comando y control.

Según el informe de Trend Micro, "El protocolo de comando y control es especialmente único debido a su personalización con base en Netty (un framework de aplicaciones de red) y el mencionado Protobuf, que viene con estructuras de mensajes bien definidas." En su comunicación de comando y control, el ciberdelincuente emplea una estructura general para abarcar todos los tipos de mensajes y utiliza la palabra clave "oneof" para denotar distintos tipos de datos.

Más allá de la eficiencia que Protobuf proporciona, los protocolos personalizados también permiten a los agresores eludir la detección de las herramientas de seguridad de red que buscan patrones comunes en anomalías conocidas. La versatilidad de Protobuf da a los creadores de MMRat la libertad de definir sus propias estructuras de mensajes y regular cómo se envían los datos. A la vez, su estructura garantiza que los datos transmitidos se ajusten a un esquema preestablecido, minimizando el riesgo de corrupción en el extremo receptor.

Implicaciones para la Empresa

Para los directores, gerentes de IT y CTO, la aparición de MmRAT representa un nuevo conjunto de desafíos:

-

Detección Difícil: Las herramientas de seguridad estándar podrían no ser efectivas para detectar tráfico Protobuf malicioso.

-

Información Sensible en Riesgo: Los datos robados pueden incluir información personal del trabajador, detalles de tarjetas de crédito y hasta secretos comerciales.

-

Impacto en la Reputación: Una violación de datos podría dañar gravemente la reputación de la empresa y llevar a sanciones regulatorias.

Estrategias de Mitigación

-

Monitoreo Avanzado: Utilice herramientas de seguridad que puedan descifrar y analizar el tráfico Protobuf para detectar cualquier actividad sospechosa.

-

Capacitación de Empleados: Realice sesiones de capacitación para que los empleados puedan reconocer tácticas de ingeniería social y aplicaciones maliciosas.

-

Actualizaciones Constantes: Mantenga los sistemas de seguridad y los dispositivos Android actualizados para protegerse contra las últimas amenazas.

-

Auditorías Regulares: Realice auditorías de seguridad para identificar y solucionar cualquier vulnerabilidad.

Te podría interesar leer: Concientización: Esencial en la Ciberseguridad de tu Empresa

En resumen, MMRat representa una evolución en la sofisticación de los troyanos bancarios para Android, combinando de manera efectiva el sigilo con una extracción de datos eficiente.

Para protegerse, los usuarios de Android deben seguir prácticas seguras como descargar aplicaciones exclusivamente de Google Play, revisar las calificaciones y opiniones de otros usuarios, confiar solamente en editores reconocidos y ser extremadamente cautelosos durante la fase de instalación, donde se solicitan permisos de acceso.

No dejes que MMRat ponga en riesgo tu seguridad o la de tu empresa. Con TecnetOne y nuestro Soc as a Service, obtén la protección proactiva que necesitas para detectar y neutralizar amenazas antes de que puedan hacer daño.