Recientemente, Microsoft tomó una medida significativa para proteger a sus usuarios desactivando el manejador de protocolo MSIX, una decisión impulsada por el aumento de ataques de malware que explotaban esta funcionalidad.

¿Qué es el Manejador de Protocolo MSIX?

Para entender la decisión de Microsoft, primero debemos comprender qué es el manejador de protocolo MSIX. MSIX es un formato de paquete de aplicaciones usado por Windows, diseñado para facilitar la instalación, actualización y desinstalación de software. Ofrece una manera eficiente y segura de desplegar aplicaciones en dispositivos Windows, manteniendo la integridad del sistema operativo y mejorando la experiencia del usuario. El manejo de protocolos, una parte integral de MSIX, permite que las aplicaciones interactúen con otras mediante la definición de esquemas de URL personalizados.

Microsoft ha desactivado nuevamente el controlador de protocolo MSIX conocido como ms-appinstaller debido a que varios grupos de amenazas con motivaciones financieras lo han abusado para infectar a los usuarios de Windows con malware.

Estos atacantes aprovecharon una vulnerabilidad de suplantación de identidad denominada CVE-2021-43890 en Windows AppX Installer para eludir las medidas de seguridad que normalmente protegen a los usuarios de Windows contra malware. Estas medidas incluyen componentes como el antiphishing y antimalware Defender SmartScreen, así como las alertas integradas en el navegador que advierten a los usuarios sobre descargas de archivos ejecutables.

Microsoft ha informado que los actores de amenazas están utilizando anuncios maliciosos de software popular y mensajes de phishing relacionados con Microsoft Teams para promover paquetes de aplicaciones MSIX maliciosas que están firmadas.

Según la empresa, "Desde mediados de noviembre de 2023, Microsoft Threat Intelligence ha observado a varios actores de amenazas, incluyendo aquellos con motivaciones financieras como Storm-0569, Storm-1113, Sangria Tempest y Storm-1674, utilizando el esquema URI ms-appinstaller (instalador de aplicaciones) para distribuir malware. La actividad de estos actores de amenazas abusa de la actual implementación del controlador de protocolo ms-appinstaller como un vector de entrada para el malware, lo que podría llevar a la distribución de ransomware. Además, varios ciberdelincuentes están vendiendo un kit de malware como servicio que se aprovecha del formato de archivo MSIX y del controlador de protocolo del instalador de aplicaciones."

El grupo de piratería Sangria Tempest, también conocido como FIN7, previamente vinculado con ransomware como REvil y Maze, ha estado involucrado en operaciones de ransomware anteriores como BlackMatter y DarkSide. Según un informe privado de análisis de amenazas de Microsoft, FIN7 también ha sido relacionado con ataques dirigidos a servidores de impresión PaperCut utilizando ransomware Clop.

Te podrá interesar leer: REvil Ransomware: Entendiendo esta Amenaza

Ataques de malware Emotet y BazarLoader

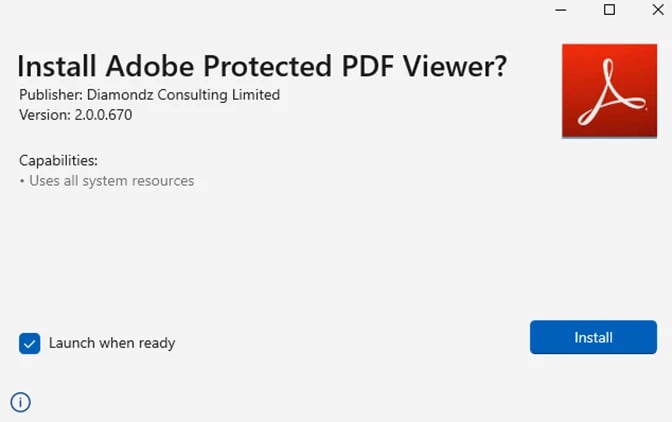

Hace más de dos años, se informó que Emotet utilizó paquetes maliciosos de Windows AppX Installer disfrazados como software Adobe PDF en diciembre de 2021 para infectar sistemas con Windows 10 y Windows 11.

Además, se explotó la vulnerabilidad de suplantación de identidad de AppX Installer para distribuir el malware BazarLoader a través de paquetes maliciosos alojados en Microsoft Azure, utilizando las URL *.web.core.windows.net.

Microsoft había desactivado previamente el controlador de protocolo ms-appinstaller en febrero de 2022 para frustrar el ataque de Emotet. Dado que los dispositivos comprometidos en estos ataques también podrían ser blanco de ransomware, Microsoft ha desactivado nuevamente el controlador de protocolo ms-appinstaller a principios de este mes.

Aunque Microsoft afirma que está desactivado de forma predeterminada el 28 de diciembre de 2023, hay informes que indican que este cambio se revirtió a principios de este mes. Sin embargo, no está claro cuándo ni por qué Microsoft decidió volver a habilitar el instalador de aplicaciones de Windows entre febrero de 2022 y diciembre de 2023.

Microsoft ha recomendado la instalación de la versión parcheada del instalador de aplicaciones 1.21.3421.0 o posterior para prevenir intentos de explotación. La empresa también aconseja a los administradores que no puedan implementar de inmediato la última versión del instalador de aplicaciones que desactiven el protocolo mediante la configuración de la política de grupo EnableMSAppInstallerProtocol en Deshabilitado.

Te podrá interesar leer: ¿Tu software está al día?: Importancia de los Parches

La desactivación del manejador de protocolo MSIX por parte de Microsoft es un recordatorio de la dinámica naturaleza de la seguridad informática. Es esencial que tanto usuarios como desarrolladores permanezcan vigilantes y se adapten a las nuevas realidades del panorama digital. Para los usuarios, esto significa practicar una higiene digital prudente, y para los desarrolladores, implica una constante evolución en las prácticas de desarrollo de software.