Hoy, Microsoft ha emitido una advertencia sobre una grave vulnerabilidad de seguridad que está siendo explotada activamente por bandas de ransomware. Esta vulnerabilidad, identificada como CVE-2024-37085, afecta al software de hipervisor VMware ESXi y fue descubierta por los investigadores de seguridad de Microsoft Edan Zwick, Danielle Kuznets Nohi y Meitar Pinto. La falla fue solucionada con la actualización de ESXi 8.0 U3 lanzada el 25 de junio.

La vulnerabilidad permite a los atacantes añadir un nuevo usuario a un grupo de "Administradores de ESX", proporcionando a ese usuario privilegios administrativos completos en el hipervisor ESXi. Esto es posible cuando un actor malintencionado con suficientes permisos de Active Directory (AD) recrea el grupo de AD configurado, el cual es "Administradores de ESXi" de manera predeterminada, después de que este ha sido eliminado de AD.

Según Broadcom, varios ajustes avanzados de ESXi tienen valores predeterminados que no son seguros, permitiendo que el grupo "Administradores de ESX" se asigne automáticamente con el rol de administrador de VIM cuando un host ESXi se une a un dominio de AD.

Microsoft ha señalado que, aunque un ataque exitoso requiere altos privilegios en el dispositivo de destino y cierta interacción del usuario, varias bandas de ransomware están utilizando esta vulnerabilidad para escalar sus privilegios a nivel de administrador en hipervisores unidos al dominio. Esto les permite robar datos sensibles almacenados en máquinas virtuales, moverse lateralmente a través de las redes afectadas y cifrar el sistema de archivos del hipervisor ESXi.

La empresa ha identificado al menos tres tácticas que los atacantes podrían emplear para explotar la vulnerabilidad CVE-2024-37085:

- Añadir el grupo "Administradores ESX" al dominio y agregar un usuario.

- Cambiar el nombre de cualquier grupo del dominio a "Administradores de ESX" y agregar un usuario o utilizar un miembro existente del grupo.

- Actualizar los privilegios del hipervisor ESXi, asignando privilegios de administrador a otros grupos sin eliminar su membresía del grupo "Administradores de ESX".

Microsoft insta a todas las organizaciones que utilizan VMware ESXi a actualizar a la versión 8.0 U3 de inmediato para mitigar este riesgo y proteger sus infraestructuras contra posibles ataques.

Conoce más sobre: Nuevo Ransomware SEXi: Amenaza para los Servidores VMware ESXi

Explotado en ataques de ransomware Black Basta y Akira

Recientemente, se ha identificado que las bandas de ransomware Black Basta y Akira están explotando activamente la vulnerabilidad CVE-2024-37085 en ataques dirigidos. Entre los grupos de amenazas que han utilizado esta vulnerabilidad se encuentran Storm-0506, Storm-1175, Octo Tempest y Manatee Tempest. Estos ataques han llevado a la implementación de los ransomware Akira y Black Basta en diversas infraestructuras.

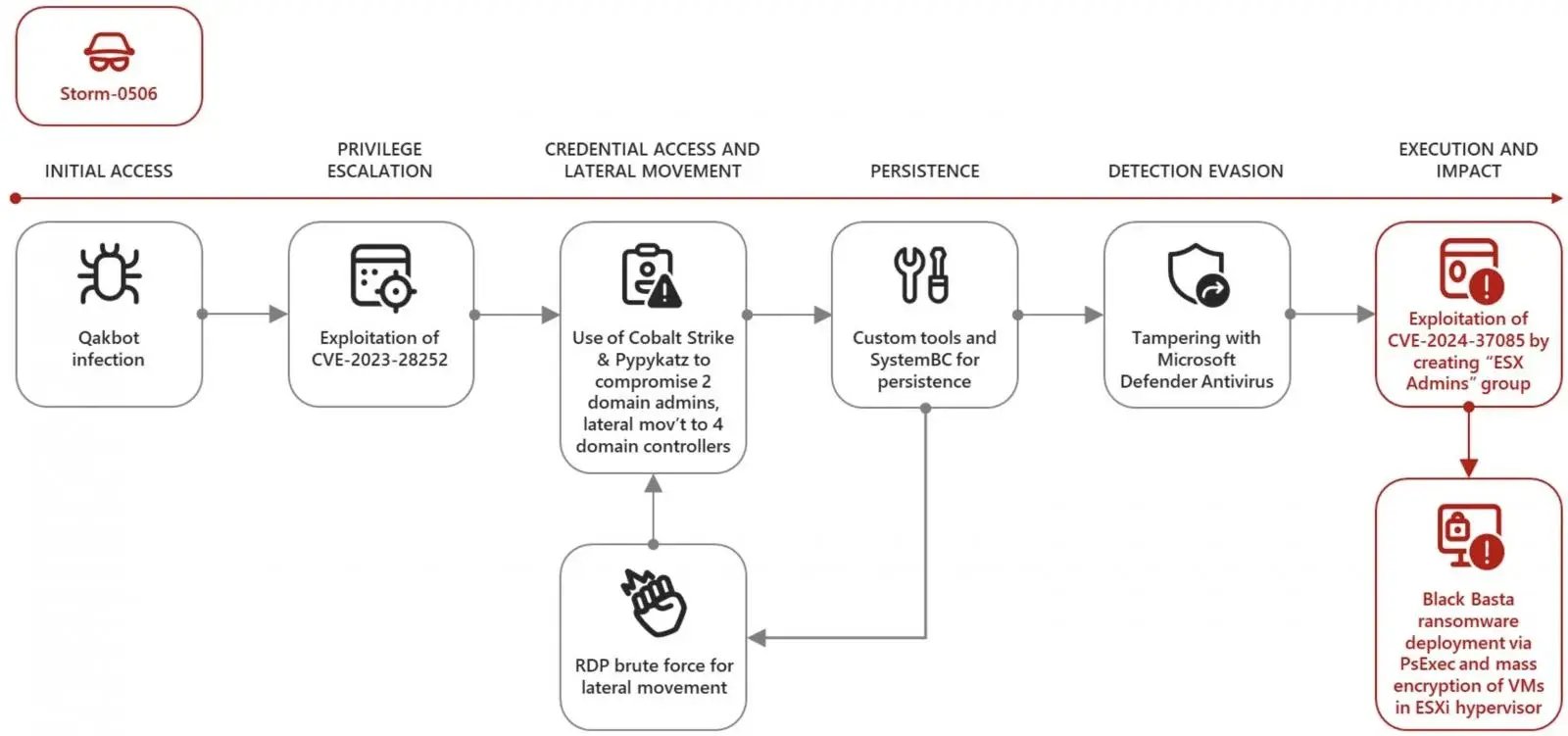

Un ejemplo notable es el ataque llevado a cabo por el grupo Storm-0506, que utilizó el ransomware Black Basta contra los hipervisores ESXi de una empresa de ingeniería norteamericana. Los atacantes lograron elevar sus privilegios explotando la vulnerabilidad CVE-2024-37085, lo que les permitió obtener un control completo sobre el sistema afectado.

Según informes de Redmond, el acceso inicial a la organización fue obtenido a través de una infección con Qakbot, un troyano bancario y botnet. Posteriormente, los atacantes explotaron una vulnerabilidad en el sistema de archivos de registro común de Windows (CLFS), identificada como CVE-2023-28252, para elevar sus privilegios en los dispositivos comprometidos. Utilizaron herramientas avanzadas como Cobalt Strike, una plataforma de simulación de amenazas utilizada por equipos de seguridad, y Pypykatz, una versión de Mimikatz escrita en Python, para robar credenciales de dos administradores de dominio.

Con estas credenciales, los atacantes pudieron moverse lateralmente dentro de la red de la empresa, comprometiendo cuatro controladores de dominio. Esta táctica les permitió desplegar el ransomware Black Basta en los sistemas de la organización, causando daños significativos y posiblemente exigiendo un rescate para recuperar el acceso a los datos encriptados.

Cadena de ataque Storm-0506 ESXi

Podría interesarte leer: Protección contra Ransomware con Acronis

En los últimos años, ha habido una tendencia creciente en el cibercrimen enfocada en atacar hipervisores ESXi dentro de las organizaciones. Estos ataques han cobrado relevancia especialmente en el ámbito del ransomware, donde los grupos malintencionados han comenzado a centrarse en las máquinas virtuales (VM) ESXi. Esta tendencia se debe a que muchas empresas utilizan estos entornos virtualizados para alojar aplicaciones críticas y almacenar datos esenciales, aprovechando su capacidad para manejar eficientemente los recursos.

La razón principal por la que los atacantes se enfocan en los hipervisores ESXi es el impacto significativo que pueden causar al deshabilitar estas máquinas virtuales. Al hacerlo, pueden interrumpir gravemente las operaciones comerciales, afectando la disponibilidad de servicios y aplicaciones críticas. Además, el cifrado de archivos y copias de seguridad almacenados en el hipervisor puede limitar drásticamente las opciones de las víctimas para recuperar sus datos, dejándolas con pocas alternativas más allá de pagar el rescate exigido.

A pesar de la existencia de vulnerabilidades específicas en ESXi, como la CVE-2024-37085, los grupos de ransomware han optado en muchos casos por desarrollar lockers dedicados para cifrar máquinas virtuales ESXi. Estos lockers permiten a los atacantes cifrar rápidamente los sistemas virtualizados sin necesidad de explotar vulnerabilidades específicas, facilitando la adquisición y mantenimiento del acceso a los hipervisores comprometidos.

Uno de los ejemplos más recientes es el grupo de ransomware conocido como Play, que ha comenzado a implementar un locker Linux ESXi en sus ataques. Este enfoque les permite cifrar de manera eficaz los entornos virtuales, aumentando la presión sobre las organizaciones afectadas para pagar el rescate.

Microsoft ha señalado un aumento alarmante en los incidentes relacionados con ataques a hipervisores ESXi, reportando que el número de estos incidentes en sus respuestas a incidentes se ha duplicado en los últimos tres años. Esta tendencia destaca la creciente importancia de proteger los entornos virtuales y los hipervisores de las amenazas cibernéticas, implementando medidas de seguridad adecuadas y manteniendo una vigilancia constante para mitigar los riesgos asociados.

¡Defiende tus sistemas virtualizados con TecnetProtect! Detecta ataques dirigidos a hipervisores ESXi antes de que afecten tus operaciones críticas. Además, nuestra solución ofrece copias de seguridad confiables, asegurando que tus datos estén protegidos y sean recuperables incluso en caso de un ataque de ransomware. No permitas que tu negocio quede paralizado; confía en TecnetProtect para asegurar tus máquinas virtuales y mantener tu información a salvo.