Los hackers iraníes están lanzando una campaña de phishing dirigida a investigadores y académicos que trabajan en temas relacionados con Oriente Medio. El objetivo de estos ataques es infectar sus dispositivos con un nuevo malware llamado MediaPl, que les permite acceder a sus datos y controlar sus actividades. En este artículo, te explicaremos qué es MediaPl, cómo funciona, cómo se distribuye y cómo puedes protegerte de esta amenaza.

¿Qué es MediaPl y cómo funciona?

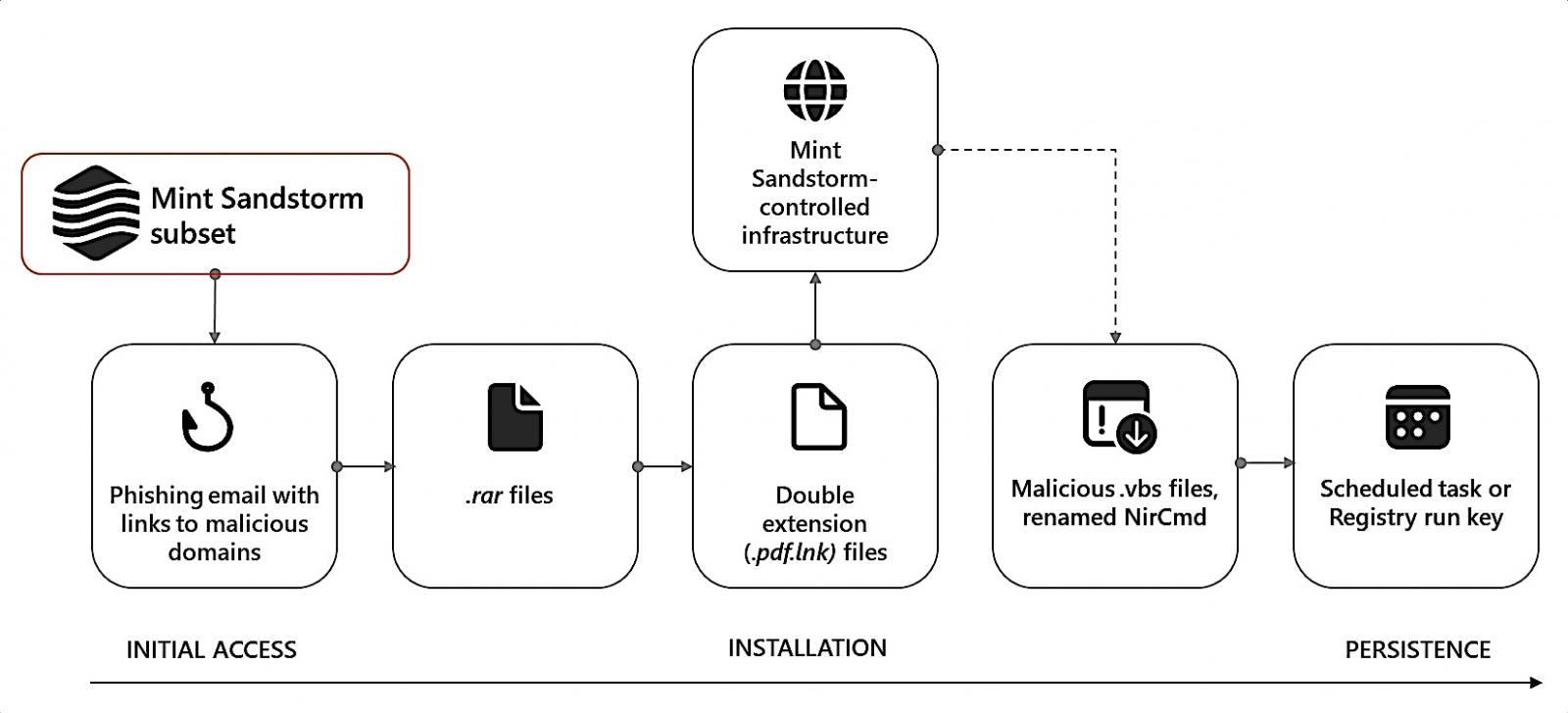

Secuencia de ataques detrás de la campaña en curso llevada a cabo por APT35

Microsoft informó que un grupo de hackers iraníes, respaldado estatalmente y conocido como APT35 (también Charming Kitten y Phosphorus), ha estado apuntando a personal clave en universidades e instituciones de investigación en Europa y Estados Unidos con ataques de phishing. Este subgrupo, ligado al Cuerpo de la Guardia Revolucionaria Islámica (IRGC), utiliza malware de puerta trasera en sus operaciones.

Utilizando correos electrónicos de phishing personalizados y difíciles de detectar, enviados desde cuentas ya comprometidas, este grupo ha centrado sus esfuerzos en individuos involucrados en temas de Oriente Medio. Desde noviembre de 2023, Microsoft ha observado ataques específicos en países como Bélgica, Francia, Gaza, Israel, Reino Unido y Estados Unidos.

"Durante esta campaña, Mint Sandstorm empleó tácticas de phishing personalizado con la intención de manipular a sus objetivos para que descargaran archivos maliciosos. En algunos casos, Microsoft detectó nuevas técnicas utilizadas después de la intrusión, incluyendo la implementación de una puerta trasera personalizada denominada MediaPl.

Te podrá interesar leer: ¿Qué es Backdoor?: Protegiendo tu Sistema Digital

El malware MediaPl utiliza canales de comunicación cifrados para intercambiar información con su servidor de comando y control (C2) y se disfraza como Windows Media Player para evadir la detección.

Las comunicaciones entre MediaPl y su servidor C2 se encuentran protegidas mediante cifrado AES CBC y codificación Base64. La variante de este malware encontrada en dispositivos comprometidos posee la capacidad de finalizar automáticamente, detener temporalmente y reintentar las comunicaciones con el servidor C2, además de ejecutar comandos C2 utilizando la función _popen.

Adicionalmente, se identificó un segundo malware de puerta trasera basado en PowerShell conocido como MischiefTut, el cual se encarga de eliminar otras herramientas maliciosas y proporciona capacidades de reconocimiento. Esto permite que los actores de amenazas ejecuten comandos en los sistemas comprometidos y envíen los resultados a servidores controlados por el atacante."

"Estos individuos, vinculados a la inteligencia y a círculos políticos o con capacidad de influencia en ellos, son blancos clave para aquellos que buscan obtener información para estados patrocinadores como la República Islámica de Irán", explicó Microsoft. "La naturaleza de los blancos en esta campaña y el uso de cebo relacionado con el conflicto Israel-Hamas sugieren que el objetivo podría ser recolectar visiones diversas sobre la guerra", señaló la empresa.

Entre marzo de 2021 y junio de 2022, APT35 implementó una puerta trasera en al menos 34 empresas, utilizando malware desconocido hasta entonces, en una campaña dirigida a organizaciones gubernamentales, del sector salud, y empresas de finanzas, ingeniería, manufactura, tecnología, legal, telecomunicaciones, entre otros sectores.

El grupo iraní también desplegó un malware inédito llamado NokNok en ataques a sistemas macOS, otra puerta trasera diseñada para recolectar, cifrar y exfiltrar información de dispositivos Mac comprometidos.

Otro conjunto de ciberataques iraníes, conocido como APT33 (también llamado Refined Kitten o Holmium), comprometió organizaciones de defensa en una extensa campaña de "spray de contraseñas", afectando a miles de entidades a nivel mundial desde febrero de 2023, y recientemente se les ha visto intentando infiltrar contratistas de defensa con el nuevo malware FalseFont.

¿Cómo protegerse de MediaPl?

Para protegerse de MediaPl y otros ataques de phishing, es importante seguir una serie de recomendaciones de seguridad:

- No abrir correos electrónicos sospechosos o de remitentes desconocidos, y verificar la autenticidad de los correos electrónicos que parecen legítimos.

- No hacer clic en enlaces o descargar archivos adjuntos que no se esperan o que no se han solicitado, y escanearlos con un antivirus antes de abrirlos.

- Mantener el sistema operativo y las aplicaciones actualizadas con los últimos parches de seguridad, y usar un software de seguridad confiable que pueda detectar y bloquear el malware.

- Realizar copias de seguridad periódicas de los datos importantes y almacenarlas en un lugar seguro, preferiblemente desconectado del dispositivo principal.

- Educar y concienciar a los usuarios sobre los riesgos del phishing y las mejores prácticas de seguridad.

Conoce más sobre: Concientización: Esencial en la Ciberseguridad de tu Empresa

Conclusión

MediaPl es un nuevo malware que los hackers iraníes están usando para atacar a investigadores y académicos que trabajan en temas relacionados con Oriente Medio. MediaPl se disfraza de Windows Media Player y se comunica de forma cifrada con el servidor del atacante, que puede ejecutar comandos maliciosos en el sistema infectado. MediaPl se distribuye mediante una campaña de phishing que usa correos electrónicos personalizados y difíciles de detectar. Para protegerse de MediaPl y otros ataques de phishing, es importante seguir una serie de recomendaciones de seguridad, como no abrir correos electrónicos sospechosos, mantener el sistema actualizado y realizar copias de seguridad de los datos.