Los ataques de ransomware continúan siendo una amenaza significativa para organizaciones de todos los tamaños. Recientemente, se ha detectado una nueva ola de ataques del ransomware CLOP, explotando una vulnerabilidad zero-day en el software de Microsoft SysAid. En este artículo proporcionaremos un análisis detallado de este incidente, con el objetivo de educar y preparar a los lectores para enfrentar desafíos similares en el futuro.

Ciberdelincuentes están aprovechando una vulnerabilidad crítica, identificada como CVE-2023-47246, en el software de gestión de servicios TI SysAid. Esta falla les permite infiltrarse en servidores corporativos, robar datos sensibles e instalar el ransomware Clop. SysAid, una solución completa para la gestión de servicios de TI (ITSM), ofrece herramientas esenciales para la administración de diversos servicios TI en las organizaciones.

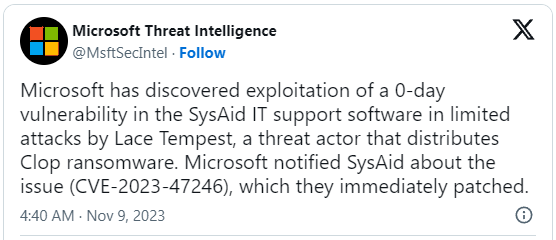

El ransomware Clop, conocido por atacar software popular mediante vulnerabilidades de día cero, ha afectado recientemente a sistemas como MOVEit Transfer, GoAnywhere MFT y Accellion FTA. Esta vulnerabilidad específica fue descubierta el 2 de noviembre, tras ser explotada por hackers en servidores SysAid locales. El equipo de Inteligencia de Amenazas de Microsoft detectó esta explotación y notificó a SysAid sobre el incidente.

Microsoft ha identificado que esta brecha de seguridad fue utilizada para desplegar el ransomware Clop por un grupo cibercriminal, conocido como Lace Tempest (también referido como Fin11 y TA505).

Te podrá interesar leer: Top de Malwares y Virus en España en 2023

Resumen del Ataque y Respuesta de SysAid

SysAid reveló en un informe reciente que la vulnerabilidad CVE-2023-47246 implica un problema de recorrido de ruta que permite la ejecución de código no autorizado. Este hallazgo se descubrió tras una investigación realizada por Profero, una empresa especializada en respuesta a incidentes.

Los atacantes explotaron esta falla de día cero para cargar un archivo WAR (Web Application Resource), que contenía un webshell, en la raíz web del servicio web SysAid Tomcat. Esto facilitó la ejecución de scripts adicionales de PowerShell y la instalación del malware GraceWire, que se ocultó en procesos legítimos como spoolsv.exe, msiexec.exe, svchost.exe.

El informe también menciona que el malware ('user.exe') verifica si hay productos de seguridad de Sophos en el sistema antes de proceder. Además, los atacantes intentaron eliminar rastros de su actividad con otro script de PowerShell que borraba registros.

Microsoft observó que Lace Tempest, el grupo detrás del ataque, también desplegó scripts adicionales en busca de un oyente de Cobalt Strike en los sistemas comprometidos.

Podría interesarte leer: Protección contra Amenazas de Día Cero con Azure Sentinel

Disponibilidad de Parche de Seguridad

Tras detectar la vulnerabilidad, SysAid desarrolló rápidamente un parche, disponible en la versión 23.3.36 o superior del software. Se insta a los usuarios de SysAid a actualizar a esta versión.

Los administradores de sistemas deben tomar medidas para detectar y prevenir compromisos:

- Inspeccione la raíz web de SysAid Tomcat en busca de archivos WAR, ZIP o JSP inusuales.

- Busque y examine archivos WebShell en el servicio SysAid Tomcat.

- Revise los registros para detectar actividad anormal de Wrapper.exe.

- Controle los registros de PowerShell para identificar ejecuciones de scripts sospechosos.

- Vigile los procesos clave por inyección de código no autorizado.

- Aplique los Indicadores de Compromiso (IOC) suministrados para detectar posibles explotaciones.

- Busque comandos específicos de los atacantes que sugieran compromiso del sistema.

- Realice análisis de seguridad para identificar indicadores maliciosos asociados a la vulnerabilidad.

- Verifique conexiones a las direcciones IP C2 conocidas.

- Esté atento a los esfuerzos de los atacantes por ocultar su presencia.

Te podría interesar leer: ¿Tu software está al día?: Importancia de los Parches

El informe de SysAid incluye indicadores de compromiso útiles, como nombres de archivos, hashes, direcciones IP, rutas de archivos involucradas en el ataque y comandos utilizados por los atacantes para descargar malware o eliminar evidencia del acceso inicial.

El ataque de ransomware CLOP utilizando una vulnerabilidad zero-day en Microsoft SysAid subraya la importancia de una estrategia de ciberseguridad proactiva y completa. A medida que los atacantes se vuelven más sofisticados, es imperativo que las organizaciones fortalezcan sus defensas y se preparen para responder a incidentes de seguridad. La concienciación, la educación y la implementación de prácticas de seguridad sólidas son fundamentales para protegerse contra estas amenazas cada vez más frecuentes y complejas.