El desglose de las categorías de vulnerabilidades tratadas en el "Martes de Parches" de junio es el siguiente:

- 32 vulnerabilidades de ejecución remota de código (RCE)

- 17 vulnerabilidades de escalada de privilegios (EoP)

- 10 vulnerabilidades de denegación de servicio (DDoS)

- 10 vulnerabilidades de suplantación de identidad

- 5 vulnerabilidades de divulgación de información

- 3 vulnerabilidades de omisión de seguridad

- 1 vulnerabilidad de Edge – Chrome

Críticas vulnerabilidades corregidas en el "Martes de Parches" de junio de 2023

CVE-2023-29357 (puntuación CVSS: 9,8, crítica): Es una vulnerabilidad de escalada de privilegios (EoP) que permite a los atacantes conseguir privilegios de administrador en el host de SharePoint a través de tokens JWT falsificados.

Aunque Microsoft no ha registrado ninguna divulgación pública o explotación activa de esta vulnerabilidad, consideran que la posibilidad de explotación es más probable.

Tanto SharePoint Enterprise Server 2016 como SharePoint Server 2019 están afectados. La actualización de seguridad de junio no menciona explícitamente el CVE-2023-29357, y la advertencia para la vulnerabilidad aún no menciona un parche para SharePoint 2016.

Se recomienda a los responsables de seguridad que estén especialmente alerta, ya que todavía no se dispone de un parche para abordar el CVE-2023-29357 para SharePoint 2016.

Microsoft indica que puede ser necesario instalar varias actualizaciones para una versión específica de SharePoint para corregir esta vulnerabilidad, sin importar el orden en que se instalen.

CVE-2023-29363, CVE-2023-32014 y CVE-2023-32015 (puntuación CVSS: 9,8, crítica): Se han descubierto tres vulnerabilidades críticas de ejecución remota de código (RCE) en Windows PGM.

PGM es un protocolo de multidifusión conocido por su fiabilidad y escalabilidad. Permite a los receptores detectar y solucionar pérdidas de datos, pedir retransmisiones de datos perdidos o informar a una aplicación de pérdidas irrecuperables.

Microsoft no ha registrado ninguna explotación o divulgación pública de estas vulnerabilidades, y cree que la probabilidad de explotación es baja.

Para explotar estas vulnerabilidades, un atacante tendría que enviar un archivo especialmente creado a través de la red para ejecutar código malicioso en el sistema objetivo.

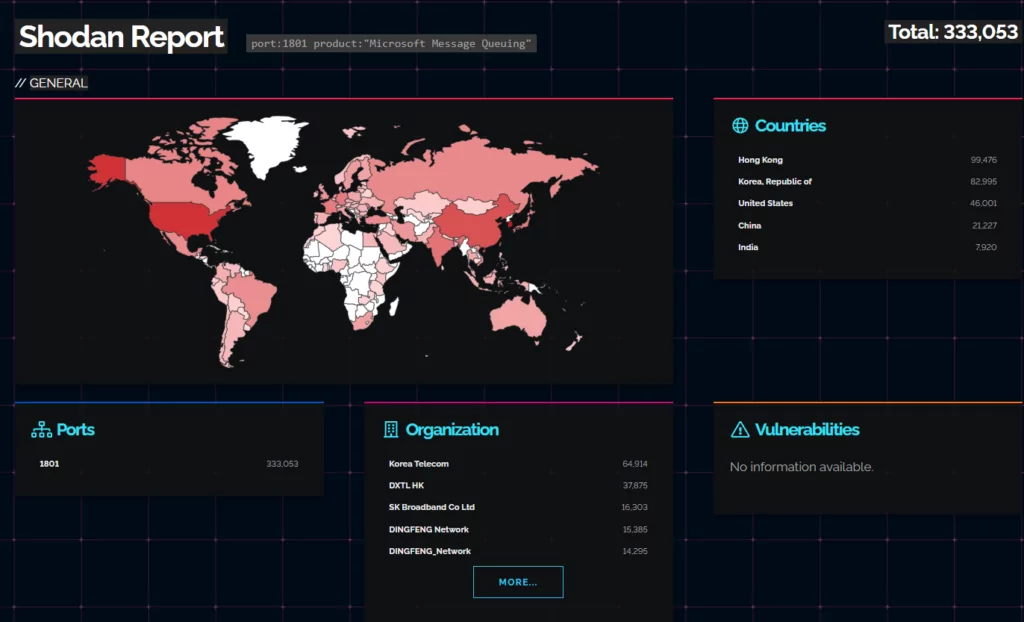

Para poder explotar estas vulnerabilidades, es necesario que el servicio de cola de mensajes de Windows, un componente integrado de Windows, esté habilitado en el sistema.

Para comprobar si el servicio está en funcionamiento, busque un servicio llamado "Message Queue Server" y verifique que el puerto TCP 1801 esté escuchando activamente en el equipo.

Dispositivos o sistemas que tienen el puerto 1801 abierto y ejecutan Microsoft Message Queue Server (MSMQ)

CVE-2023-24897 (puntuación CVSS: 7,8, alta): Esta es otra vulnerabilidad de ejecución remota de código (RCE) que incide en .NET, .NET Framework y Visual Studio. A pesar de una puntuación CVSS de 7,8, Microsoft catalogó la gravedad máxima de esta vulnerabilidad como crítica en su informe informativo. La explotación de esta vulnerabilidad implica engañar a la víctima para que abra un archivo malintencionado diseñado especialmente, normalmente proveniente de un sitio web.

No se han reportado divulgaciones públicas ni explotaciones de esta vulnerabilidad, pero la larga lista de parches que se extienden hasta .NET Framework 3.5 en Windows 10 1607 sugiere que esta vulnerabilidad ha estado presente durante años.

Aunque Microsoft no detalla el tipo de archivo asociado con la vulnerabilidad, sí especifica que se necesita la interacción del usuario local, y el calificador remoto se refiere a la ubicación del atacante.

CVE-2023-32013 (puntuación CVSS: 6,5, media): Esta vulnerabilidad de denegación de servicio en Windows Hyper-V ha sido clasificada con gravedad máxima de Crítico en el informe informativo de Microsoft. Para explotar esta vulnerabilidad, un atacante necesitaría preparar el entorno objetivo para aumentar la fiabilidad de la explotación.

Otras correcciones significativas incluidas en el parche

CVE-2023-28310 y CVE-2023-32031 (puntuaciones CVSS: 8,0 y 8,8, altas): Para explotar estas vulnerabilidades de RCE, el atacante necesitaría haber obtenido previamente un rol autenticado en el servidor de Exchange. Un atacante que explotara estas vulnerabilidades podría usar sesiones remotas de PowerShell para lograr la ejecución remota de código. Microsoft prevé que ambas vulnerabilidades serán explotadas.

CVE-2023-21565 (puntuación CVSS: 7,1, alta): Esta vulnerabilidad se encuentra en Azure DevOps Server y podría permitir a un atacante acceder a datos como la configuración de la organización o del proyecto, grupos, equipos, proyectos, tuberías, tableros y wiki. Para explotar esta vulnerabilidad, un atacante necesitaría tener credenciales de servicio válidas, pero no privilegios elevados.

Para proteger su entorno y fortalecer su postura de seguridad, le recomendamos fervientemente que aplique los parches a la mayor brevedad posible. Consulte las notas de versión de Microsoft para obtener más detalles sobre las vulnerabilidades abordadas en esta actualización.

Te podría interesar leer: Garantizando una Protección Robusta para tu Empresa

Potencie la seguridad con SOCRadar

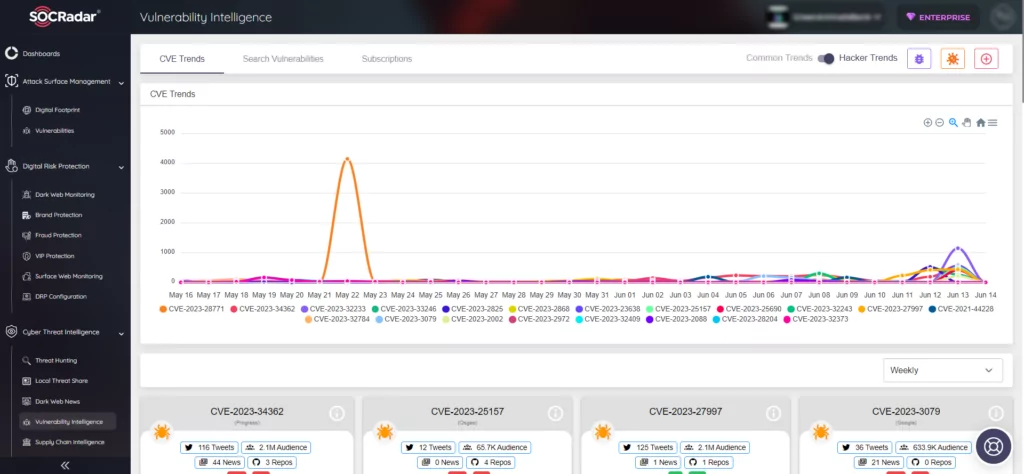

La inteligencia de vulnerabilidades proporcionada por SOCRadar brinda una capa extra de seguridad al identificar y monitorizar potenciales amenazas, como las vulnerabilidades.

Inteligencia de vulnerabilidades de SOCRadar

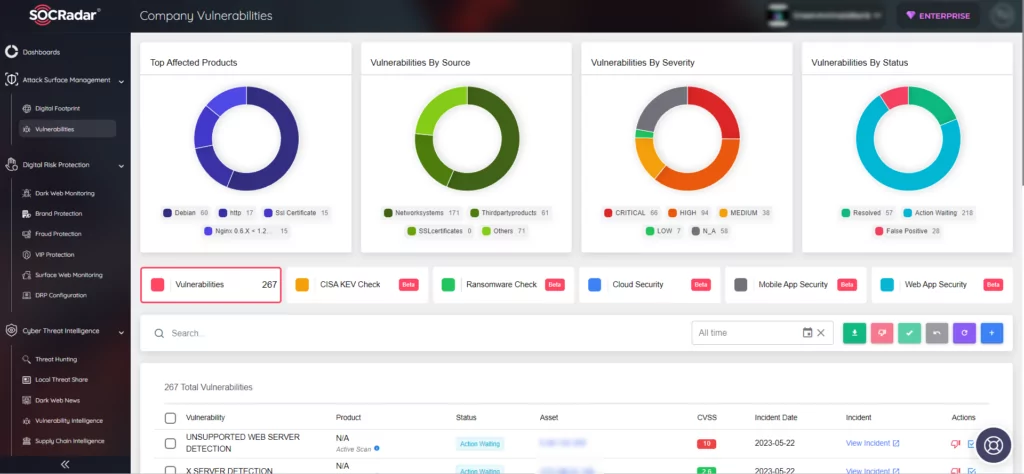

Adicionalmente, su característica de administración de la superficie de ataque externa (EASM, por sus siglas en inglés) contribuye en la identificación de sus activos digitales y le alerta sobre cualquier problemática emergente. A través de la provisión de datos útiles, la plataforma mejora los protocolos de seguridad y asiste en la gestión de actualizaciones de seguridad.

Te podría interesar leer: Protección contra Amenazas Externas: Gestión de Ataques

Vulnerabilidades detectadas por SOC as aService de TecnetOne y SOCRadar