El ransomware LockBit ha aprovechado una vulnerabilidad conocida como "Citrix Bleed", exponiendo potencialmente a más de 10,000 servidores a ataques cibernéticos. En este artículo explicaremos qué es LockBit, cómo explota la vulnerabilidad de Citrix, y qué pueden hacer las empresas para protegerse.

¿Qué es el Ransomware LockBit?

LockBit es un tipo de malware de ransomware que cifra los archivos de un sistema infectado y exige un rescate para desbloquearlos. Este tipo de ataque puede paralizar las operaciones de una empresa, resultando en pérdidas significativas tanto económicas como de reputación.

Te podrá interesar leer: Lockbit: Peligroso Tipo de Ransomware

¿Qué es Citrix Bleed y cómo lo aprovecha LockBit?

Citrix Bleed es el nombre que se le ha dado a una vulnerabilidad crítica que afecta a los productos Citrix NetScaler ADC y NetScaler Gateway, que son soluciones de entrega de aplicaciones y conectividad VPN utilizadas por muchas empresas y gobiernos.

La vulnerabilidad, identificada como CVE-2023-4966, permite a un atacante acceder a información sensible, como tokens de autenticación de sesión, que pueden usarse para “secuestrar” la sesión de un usuario legítimo. Esto facilita el acceso a los recursos internos de la organización, como servidores, bases de datos o archivos compartidos.

LockBit ha estado explotando esta vulnerabilidad en sus ataques, utilizando exploits públicamente disponibles para comprometer los sistemas de grandes organizaciones, robar datos y cifrar archivos. Según un informe, más de 10.000 servidores Citrix están expuestos a esta vulnerabilidad, lo que supone un gran riesgo de infección por LockBit.

Te podrá interesar leer: Detección de Ataques de Ransomware con Wazuh

Altos Perfiles en la Mira de Lockbit: Ataques a Servidores Citrix

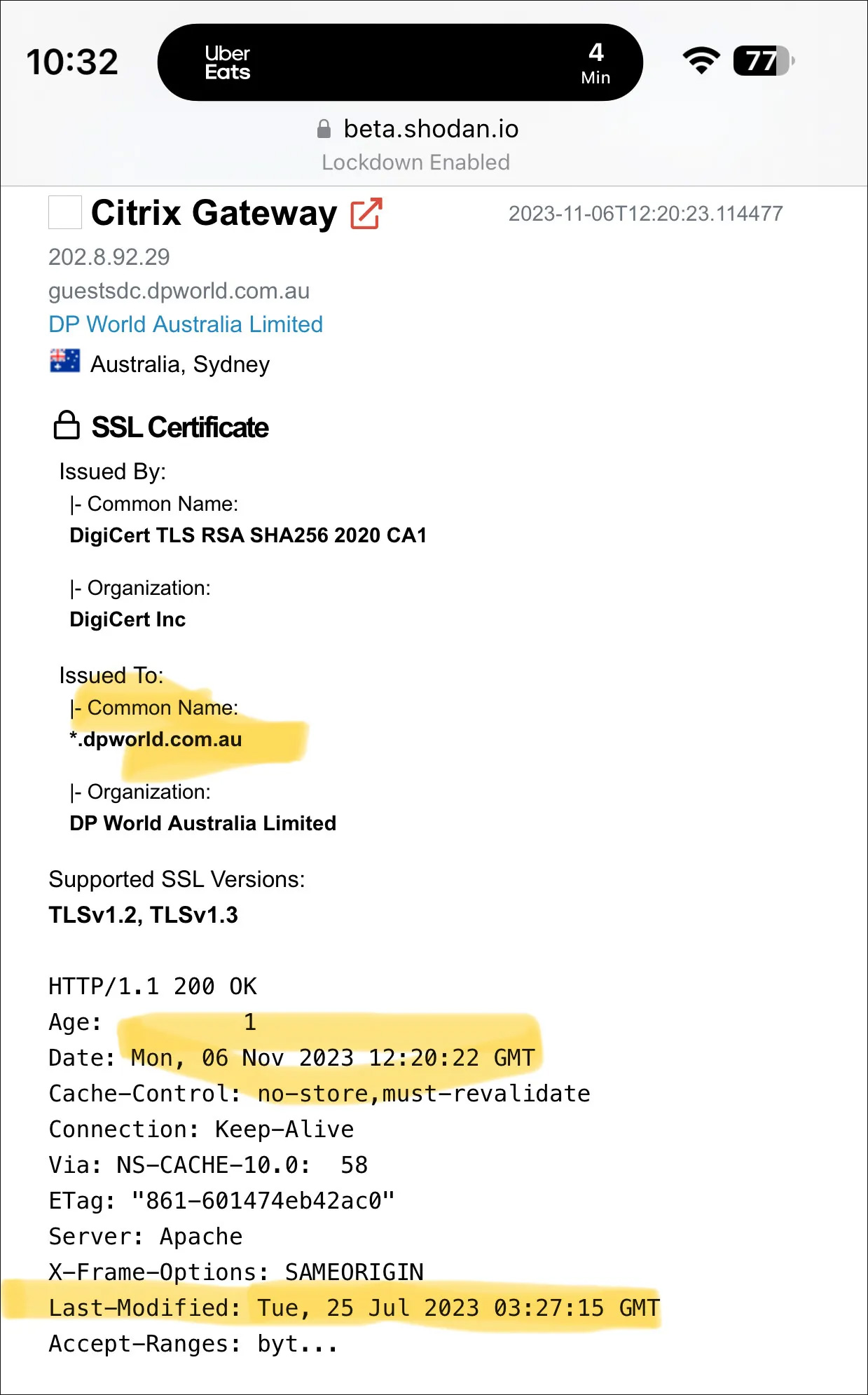

El experto en amenazas Kevin Beaumont ha seguido de cerca una serie de ataques de LockBit a destacadas empresas, incluyendo el Banco Industrial y Comercial de China (ICBC), DP World, Allen & Overy y Boeing. Identificó un patrón común: todos eran servidores Citrix vulnerables a Citrix Bleed.

Esta explotación de Citrix Bleed por parte de LockBit fue además confirmada por el Wall Street Journal, citando un correo del Departamento del Tesoro de EE. UU. Este informaba a ciertos proveedores de servicios financieros sobre el ciberataque a ICBC, logrado mediante esta vulnerabilidad específica.

Te podrá interesar leer sobre este ataque: LockBit Explota Citrix Bleed: 10,000 Servidores Vulnerables

Se sospecha que si LockBit explotó esta falla en ICBC, Boeing y DP World podrían haber sido comprometidos de forma similar. Estos ataques probablemente sean obra de un afiliado de LockBit, quien estaría explotando esta vulnerabilidad para infiltrarse en las redes más que una acción directa del grupo de ransomware.

LockBit, como el mayor servicio de ransomware, cuenta con varios afiliados que deciden cómo infiltrarse en las redes. Es común que un hacker se concentre en un sector o método de acceso inicial específico. Un ejemplo fue un afiliado de GandCrab/REvil especializado en atacar software MSP para cifrar empresas. Ahora, parece que un afiliado de LockBit está usando Citrix Bleed para infiltraciones a gran escala.

Detalles de la Vulnerabilidad Citrix Bleed

Revelada el 10 de octubre, Citrix Bleed es una grave falla de seguridad en Citrix NetScaler ADC y Gateway, que permite acceder a información confidencial del dispositivo.

Mandiant informó que esta vulnerabilidad comenzó a ser explotada a finales de agosto, cuando aún era desconocida (día cero). Los atacantes usaban solicitudes HTTP GET para obtener cookies de sesión AAA de Netscaler después de la autenticación multifactor (MFA).

Citrix ha instado a los administradores a proteger sus sistemas contra estos ataques de baja complejidad y no interactivos. El 25 de octubre, AssetNote, una empresa de gestión de superficies de ataque externo, publicó una prueba de concepto que demostraba cómo se podían robar tokens de sesión.

Podría interesar leer: Ransomware as a Service: Una Amenaza Alarmante

¿Cómo protegerse de LockBit y Citrix Bleed?

La mejor forma de prevenir un ataque de ransomware es aplicar las medidas de seguridad básicas, como:

- Mantener actualizados los sistemas operativos, las aplicaciones y los dispositivos de seguridad, parcheando las vulnerabilidades conocidas.

- Realizar copias de seguridad periódicas de los datos importantes, almacenándolas en un lugar seguro y desconectado de la red.

- Educar a los usuarios para que reconozcan y reporten los intentos de phishing, que son el principal vector de infección de ransomware.

- Habilitar y reforzar la autenticación multifactor, que dificulta el acceso no autorizado a las cuentas y los recursos.

- Utilizar herramientas de seguridad avanzadas, como antivirus, firewall, detección y respuesta de endpoint (EDR), etc.

La amenaza del ransomware LockBit, especialmente a través de la vulnerabilidad "Citrix Bleed", es un recordatorio de la importancia de la ciberseguridad en el mundo moderno. Las empresas deben tomar medidas proactivas para proteger sus sistemas y datos, incluyendo actualizaciones regulares, capacitación de trabajadores, y el uso de herramientas de seguridad avanzadas.

La prevención es la mejor estrategia contra el ransomware. Sin embargo, en caso de un ataque, es vital tener un plan de respuesta sólido. La combinación de medidas preventivas y reactivas puede ayudar a las empresas a navegar en este complejo y siempre cambiante escenario de amenazas cibernéticas.