En el panorama actual de la ciberseguridad, una nueva amenaza se cierne sobre usuarios y empresas: el ransomware Kasseika. Este software malicioso ha capturado la atención no solo por su capacidad destructiva, sino también por su método innovador de ataque: utiliza drivers de antivirus para desactivar otros programas de seguridad. En este artículo, exploraremos cómo funciona Kasseika, su impacto en la seguridad informática y cómo podemos protegernos contra esta amenaza emergente.

Kasseika Ransomware

Una operación de ransomware recientemente identificada como 'Kasseika' ha adoptado la estrategia de utilizar controladores vulnerables de terceros (BYOVD) para deshabilitar las soluciones antivirus antes de cifrar los archivos.

Kasseika aprovecha el controlador Martini (Martini.sys/viragt64.sys), que forma parte del sistema VirtIT Agent de TG Soft, con el propósito de desactivar los programas antivirus que resguardan el sistema objetivo.

Según expertos en ciberseguridad que examinaron por primera vez Kasseika en diciembre de 2023, esta nueva variante de ransomware comparte numerosos aspectos en su cadena de ataque y en su código fuente con BlackMatter.

Dado que el código fuente de BlackMatter nunca ha sido divulgado públicamente desde su cierre a fines de 2021, se presume que Kasseika pudo haber sido desarrollado por antiguos miembros del grupo de amenazas o por individuos experimentados en ransomware que adquirieron su código.

Conoce más sobre: Detección de Ataques de Ransomware con Wazuh

Secuencia de Ataque de Kasseika

El procedimiento seguido por Kasseika comienza con el envío de correos electrónicos de phishing a los trabajadores de la organización objetivo, con el fin de adquirir sus credenciales de cuenta. Estas credenciales son utilizadas posteriormente para obtener acceso inicial a la red corporativa.

Luego, los operadores de Kasseika hacen uso de la herramienta PsExec de Windows para ejecutar archivos .bat maliciosos en el sistema infectado, así como en otros sistemas a los que han llegado mediante movimientos laterales.

El archivo por lotes verifica la existencia de un proceso denominado 'Martini.exe' y lo detiene para evitar posibles interferencias. A continuación, descarga el controlador vulnerable 'Martini.sys' en la máquina. La presencia de este controlador es esencial en la secuencia de ataque, ya que Kasseika no avanza si no se logra crear el servicio 'Martini' o si 'Martini.sys' no se encuentra en el sistema.

A través de ataques BYOVD, también conocidos como la explotación de vulnerabilidades en el controlador cargado, el malware obtiene privilegios para finalizar 991 procesos de una lista codificada, muchos de los cuales son productos antivirus, herramientas de seguridad, utilidades de análisis y programas del sistema.

Kasseika finaliza la secuencia ejecutando Martini.exe para poner fin a los procesos antivirus y luego inicia el ejecutable principal del ransomware (smartscreen_protected.exe). Posteriormente, ejecuta un script llamado 'clear.bat' para eliminar cualquier rastro del ataque.

Podría interesarte leer: Ransomware as a Service: Una Amenaza Alarmante

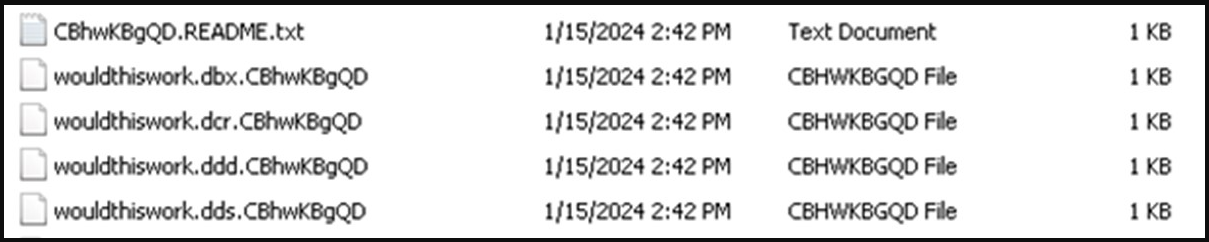

Archivos encriptados por Kasseika

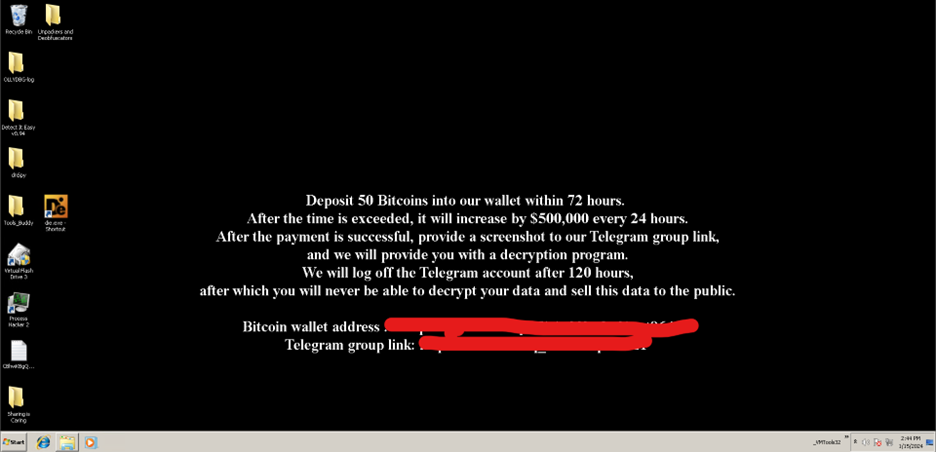

El ransomware utiliza algoritmos de cifrado ChaCha20 y RSA para cifrar los archivos objetivo, añadiendo cadenas pseudoaleatorias a los nombres de los archivos, de manera similar a como lo hace BlackMatter. Kasseika coloca una nota de rescate en cada directorio que ha cifrado y modifica el fondo de pantalla de la computadora para mostrar una nota sobre el ataque.

Finalmente, Kasseika elimina los registros de eventos del sistema después del cifrado, utilizando comandos como 'wevutil.exe' para borrar cualquier evidencia de sus actividades y dificultar el análisis de seguridad.

En los ataques observados, a las víctimas se les otorga un plazo de 72 horas para realizar un pago de 50 Bitcoins (equivalentes a 2.000.000 de dólares), con un incremento adicional de 500.000 dólares por cada día de retraso en el pago.

Te podrá interesar leer: Evita el Pago de Ransomware: Riesgos del Rescate

Conclusión

Kasseika ransomware marca un hito en la evolución de las amenazas cibernéticas. Su capacidad para utilizar herramientas de seguridad en contra de los usuarios destaca la necesidad de un enfoque más dinámico y multicapa en la ciberseguridad. A medida que los atacantes se vuelven más sofisticados, también deben hacerlo nuestras defensas. Al mantenernos informados, actualizados y preparados, podemos reducir el riesgo de caer víctimas de esta y otras amenazas cibernéticas.