Una nueva amenaza cibernética ha surgido, poniendo en riesgo la seguridad financiera de millones de mexicanos. Se ha descubierto que están vendiendo avanzados kits de phishing que están siendo utilizados para atacar a los principales bancos del país.

Entre las herramientas que incluyen estos kits se encuentra Evilginx Phishlets, una técnica de proxy inverso que permite a los hackers robar credenciales bancarias y burlar los sistemas de autenticación de dos factores (2FA), lo que deja las cuentas más expuestas.

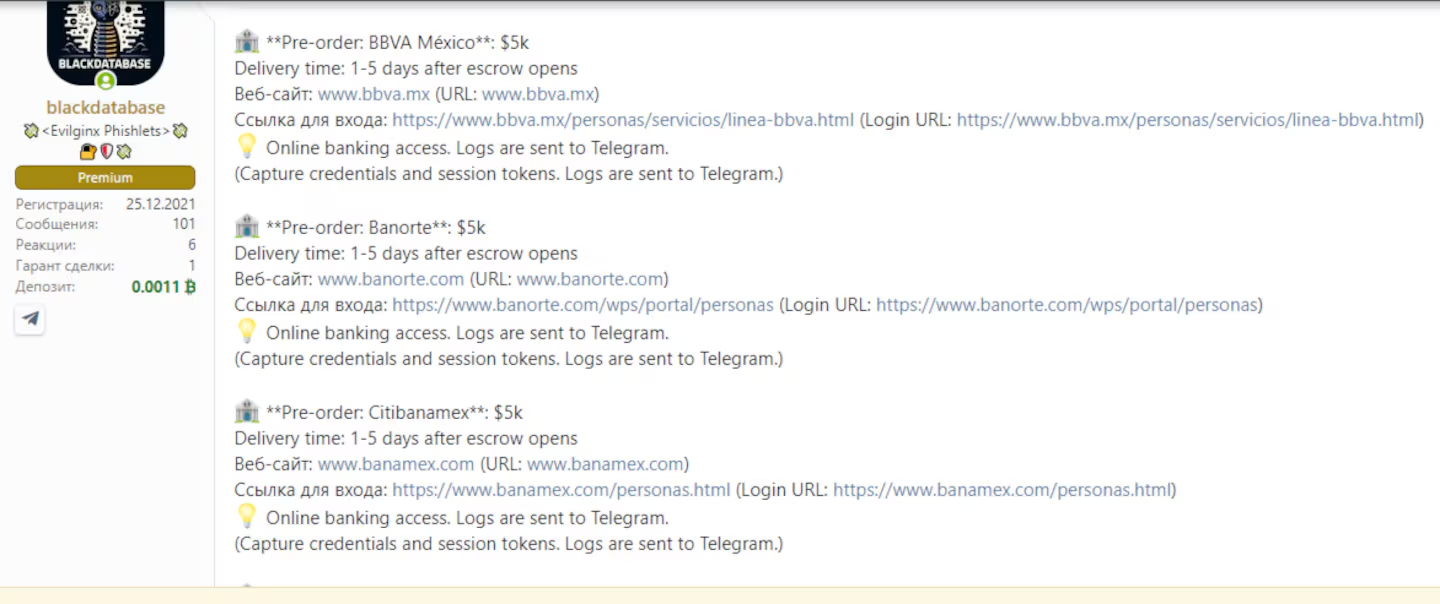

Los posibles afectados por estos ataques incluyen clientes de bancos como BBVA, Banorte, Banamex, HSBC México, Scotiabank, Banco Inbursa, Banco Azteca, BanBajío y Banca Mifel, entre otros. Esta situación refuerza la importancia de mantenerse alerta y proteger adecuadamente nuestras cuentas bancarias frente a posibles actividades fraudulentas.

Detalles de la Operación

Una firma de ciberseguridad (SILIKN) ha informado que Blackdatabase está ofreciendo kits de phishing con precios que van de $250 a $400 dólares. Estos kits incluyen no solo las herramientas necesarias, sino también servicios completos de instalación y soporte técnico, lo que facilita que cualquier persona, sin importar su nivel de experiencia, pueda ejecutar ataques cibernéticos.

Las transacciones para adquirir estos kits se realizan a través de plataformas de mensajería cifrada, como Telegram, donde los compradores reciben scripts maliciosos junto con asistencia personalizada para asegurarse de que los ataques se lleven a cabo de manera efectiva.

La entrega y configuración de estos kits se lleva a cabo mediante sesiones en vivo utilizando herramientas de acceso remoto como AnyDesk, lo que permite que incluso personas con conocimientos técnicos limitados puedan desplegar estas amenazas en un plazo de uno a cinco días.

Te podrá interesar leer: Descubriendo los canales en Telegram de la Dark Web

¿Cómo funcionan y se despliegan los Evilginx Phishlets?

Evilginx Phishlets son una herramienta utilizada por ciberdelincuentes para llevar a cabo ataques de phishing avanzado. A diferencia de los métodos tradicionales de phishing, que dependen de engañar al usuario para que entregue sus credenciales en una página falsa, los Evilginx Phishlets permiten robar no solo las credenciales de inicio de sesión, sino también las sesiones de autenticación de dos factores (2FA), haciéndolos mucho más peligrosos y efectivos.

¿Cómo operan los Evilginx Phishlets?

Estos Phishlets funcionan mediante un proxy inverso, una técnica que intercepta el tráfico entre el usuario y el sitio web legítimo. A continuación te explicamos su funcionamiento paso a paso:

-

Creación de una página clon: El atacante crea una réplica exacta del sitio web que desea atacar, como un banco o una plataforma de correo electrónico. Esta réplica es idéntica en apariencia al sitio oficial, lo que hace que sea difícil de detectar como falsa.

-

Configuración del proxy inverso: Aquí es donde entra en juego la magia de Evilginx. Este proxy inverso se sitúa entre el usuario y el sitio real. Cuando el usuario introduce su información de inicio de sesión en la página clon, la herramienta la redirige de manera automática al sitio legítimo, enviando tanto las credenciales como los tokens de autenticación.

-

Captura de las credenciales y el 2FA: Cuando el usuario ingresa sus credenciales en la página clon, el proxy las pasa al sitio legítimo y obtiene la respuesta del servidor, incluido el código de autenticación de dos factores (si se usa 2FA). Esto permite al atacante acceder a la cuenta sin necesidad de la segunda capa de seguridad que el 2FA ofrece normalmente.

-

Acceso a la cuenta: El atacante ahora tiene tanto el nombre de usuario y la contraseña como el token de autenticación. Esto les permite acceder a la cuenta del usuario como si fueran el propietario legítimo, sin necesidad de tener el dispositivo físico o el código de 2FA.

Los Evilginx Phishlets son particularmente peligrosos porque eliminan la protección adicional que normalmente ofrecen las autenticaciones de dos factores. Muchos usuarios creen que, al tener activado el 2FA, están protegidos contra el phishing, pero este tipo de ataque lo anula por completo.

Además, al usar un proxy inverso, el sitio clonado tiene exactamente el mismo comportamiento que el sitio legítimo. Esto significa que la URL puede ser la única pista de que algo anda mal, pero muchos usuarios no se dan cuenta de estos pequeños detalles, sobre todo si el dominio falso parece legítimo a primera vista.

Podría interesarte leer: Detecta si estás en un Sitio Web Pirateado

¿Cómo protegerse contra Evilginx Phishlets?

-

Utiliza llaves de seguridad físicas: Una de las formas más efectivas de protegerse contra estos ataques es utilizar llaves de seguridad físicas, como YubiKey. Estas llaves requieren que el atacante tenga acceso físico al dispositivo para completar el proceso de autenticación.

-

Presta atención a las URL: Siempre verifica la URL antes de ingresar tus credenciales. Asegúrate de que esté encriptada (comienza con https://) y que el dominio sea exactamente el correcto. Evita hacer clic en enlaces en correos electrónicos o mensajes sospechosos que te redirijan a sitios que soliciten información personal.

-

Evita redes Wi-Fi públicas para acceder a cuentas sensibles: Los atacantes pueden aprovechar redes Wi-Fi inseguras para interceptar el tráfico. Si necesitas acceder a tus cuentas bancarias o a cualquier cuenta sensible, utiliza una red segura y de confianza.

-

Implementa la autenticación multifactor (MFA) basada en aplicaciones: Aunque Evilginx puede saltarse el 2FA basado en SMS, las aplicaciones de autenticación como Google Authenticator o Authy son más seguras y menos propensas a ser interceptadas.

En pocas palabras, los Evilginx Phishlets son una amenaza real y cada vez más sofisticada dentro del mundo del cibercrimen. Saber cómo funcionan y tomar las medidas necesarias para protegerte es crucial para mantener tus cuentas a salvo de este tipo de ataques.