En una revelación que suena a trama de thriller tecnológico, se ha descubierto que hackers vinculados a China se infiltraron y permanecieron ocultos dentro de la infraestructura crítica de Estados Unidos durante un impresionante periodo de cinco años. Este evento no solo destaca las sofisticadas estrategias de ciberespionaje sino que también arroja luz sobre la vulnerabilidad persistente de las infraestructuras críticas a nivel mundial.

La Infiltración Detallada

El equipo de ciberespionaje chino conocido como Volt Typhoon logró infiltrarse en la red de infraestructura vital de Estados Unidos, manteniéndose oculto por un periodo de al menos cinco años antes de su detección, según un informe conjunto emitido por CISA, NSA, FBI y las agencias integrantes de Five Eyes.

Conoce más sobre: Volt Typhoon: Conociendo su Perfil

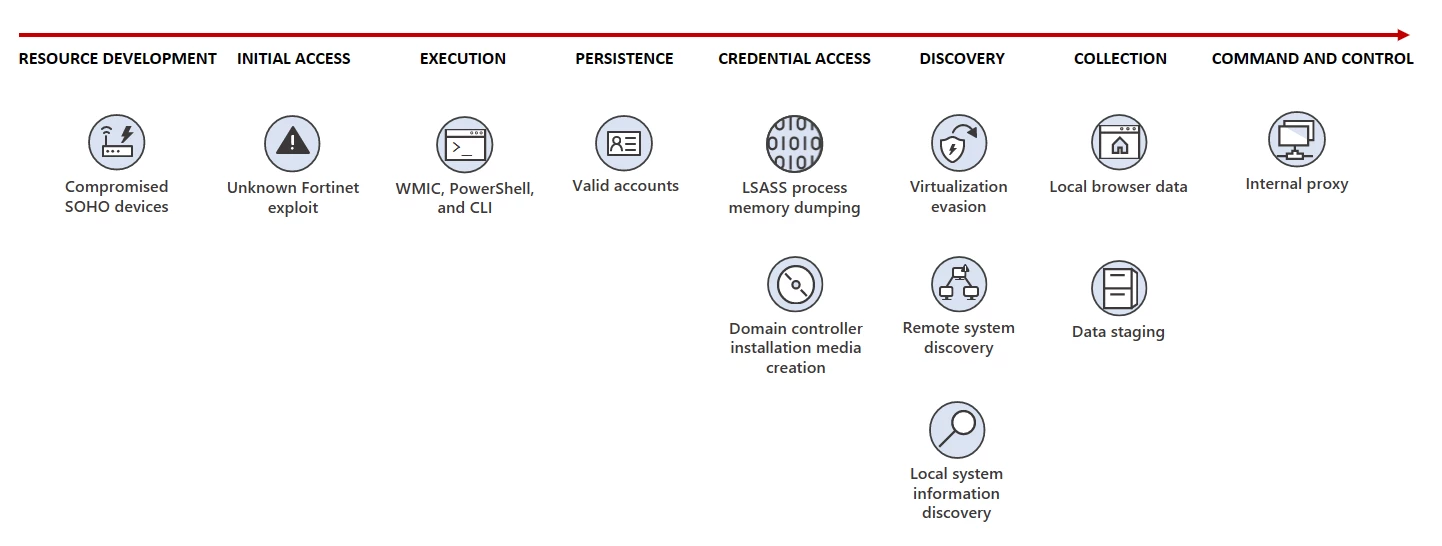

Los hackers de Volt Typhoon, reconocidos por su extenso uso de técnicas conocidas como "living off the land" (LOTL), enfocan sus esfuerzos en atacar entidades de infraestructura crítica. Además, hacen uso de cuentas comprometidas y ejercen una rigurosa seguridad operacional para eludir la detección y asegurar su permanencia prolongada en los sistemas afectados.

"Las autoridades estadounidenses han identificado recientemente pruebas de que los agentes de Volt Typhoon han mantenido accesos y establecido puntos de apoyo en ciertos entornos de TI de las víctimas por un lapso de cinco años", señalaron dichas agencias.

"Los integrantes de Volt Typhoon realizan una minuciosa exploración previa a la explotación para familiarizarse con la organización objetivo y su ambiente; ajustan sus tácticas, técnicas y procedimientos (TTP) específicamente al entorno de la víctima; y asignan recursos de manera continua para sostener la persistencia y el conocimiento del entorno objetivo tras el compromiso inicial."

Este grupo de amenazas chino ha conseguido infiltrarse en las redes de diversas organizaciones de infraestructura esencial a lo largo de Estados Unidos, con un enfoque primordial en los sectores de comunicaciones, energía, transporte y tratamiento de agua y aguas residuales.

Sus estrategias y objetivos se distinguen claramente de las prácticas habituales de ciberespionaje, llevando a las autoridades a determinar con alta certeza que el grupo aspira a colocarse estratégicamente dentro de las redes para acceder a sistemas de tecnología operativa (OT) con el propósito de desestabilizar la infraestructura vital.

Las autoridades estadounidenses también expresan su preocupación de que Volt Typhoon pueda explotar este acceso a redes críticas para causar interrupciones, especialmente en momentos de potenciales conflictos militares o tensiones geopolíticas.

"Volt Typhoon busca posicionarse de antemano, utilizando técnicas LOTL, en redes de TI para llevar a cabo actividades cibernéticas disruptivas o destructivas contra la infraestructura vital de EE.UU. en el contexto de una crisis significativa o conflicto con Estados Unidos", advirtió CISA.

"Esto es algo que hemos estado abordando durante mucho tiempo", afirmó Rob Joyce, director de ciberseguridad de la NSA y subdirector nacional de Sistemas de Seguridad Nacional (NSS).

"Hemos progresado en todos los frentes, desde comprender la magnitud de Volt Typhoon hasta identificar los compromisos que posiblemente impacten los sistemas de infraestructura crítica, fortaleciendo los objetivos contra estas intrusiones y colaborando estrechamente con agencias asociadas para contrarrestar a los actores cibernéticos de la República Popular China".

Secuencia de Ataque de Volt Typhoon

Te podrá interesar: Entendiendo la Red Zombie: Su Impacto en la Ciberseguridad

Recomendaciones para la Mitigación de Amenazas en Redes

El grupo de amenaza chino, también conocido como Bronze Silhouette, ha estado dirigiendo ataques contra la infraestructura crítica de EE.UU. desde al menos mediados de 2021, de acuerdo con un reporte de Microsoft publicado en mayo de 2023.

Durante sus operaciones, han empleado una botnet compuesta por cientos de pequeñas oficinas y oficinas domésticas (SOHO) en Estados Unidos (conocida como KV-botnet) para camuflar su actividad maliciosa y evadir la detección.

El FBI logró desmantelar la botnet KV en diciembre de 2023, y los hackers no pudieron restablecer la infraestructura destruida después de que Black Lotus Labs de Lumen eliminara todos los servidores de comando y control (C2) y de carga útil restantes.

El mismo día que se expuso el ataque contra la botnet KV, tanto CISA como el FBI exhortaron a los fabricantes de routers SOHO a asegurar que sus dispositivos estén protegidos contra ataques de Volt Typhoon. Esto incluye la eliminación de vulnerabilidades en la interfaz de administración web durante el proceso de desarrollo y la implementación de configuraciones predeterminadas seguras.

Te podrá interesar: FBI detiene botnet china al eliminar malware de routers infectados

Este incidente sirve como un llamado de atención sobre la importancia de adoptar medidas proactivas para proteger las infraestructuras críticas. Algunas de estas medidas incluyen:

- Evaluación y Fortalecimiento Continuo de la Seguridad: Las organizaciones deben realizar evaluaciones de seguridad periódicas para identificar y remediar vulnerabilidades. Esto incluye la actualización regular de software y sistemas operativos, así como la implementación de parches de seguridad tan pronto estén disponibles.

- Educación y Concienciación sobre Seguridad: La capacitación continua de los trabajadores en prácticas de seguridad cibernética es fundamental. Muchos ataques de phishing se pueden prevenir simplemente educando a los usuarios sobre cómo reconocer y responder a estos intentos.

- Adopción de Soluciones Avanzadas de Seguridad: Nuestro SOC as a Service incorpora herramientas de vanguardia basadas en inteligencia artificial y aprendizaje automático, optimizando la capacidad para detectar y neutralizar actividades sospechosas o anómalas con antelación, previniendo así daños significativos antes de que estos puedan materializarse.

- Cooperación Internacional: Este incidente subraya la necesidad de una cooperación más estrecha entre países y organizaciones internacionales para combatir el ciberespionaje. Compartir información sobre amenazas y mejores prácticas puede ser crucial para prevenir futuros ataques.

Conclusión

La infiltración de la infraestructura estadounidense por parte de hackers chinos durante cinco años es un recordatorio potente de la naturaleza siempre evolutiva de las amenazas cibernéticas y la necesidad de estar constantemente vigilantes y preparados.

Mientras el mundo se vuelve cada vez más interconectado y dependiente de la tecnología, la seguridad cibernética debe ser una prioridad máxima para proteger no solo la información importante sino también las infraestructuras críticas que sostienen la vida cotidiana. La colaboración, tanto a nivel nacional como internacional, junto con la adopción de las mejores prácticas de seguridad, serán fundamentales para garantizar un futuro más seguro en el ciberespacio.