Recientemente, un impactante incidente de ciberseguridad ha sacudido a México: más de 3 millones de contraseñas han sido filtradas por hackers, afectando a instituciones tan importantes como la Secretaría de Educación Pública (SEP), el Servicio de Administración Tributaria (SAT) y el gobierno del Estado de México (Edomex). Cibercriminales han divulgado contraseñas de acceso a varios portales del gobierno de México y de otras partes del mundo. Este evento no solo pone en riesgo la privacidad de millones de usuarios, sino que también subraya la necesidad urgente de fortalecer nuestras prácticas de ciberseguridad.

El foro más utilizado por hackers a nivel global, que presuntamente había sido clausurado por agencias de seguridad internacionales como el FBI de Estados Unidos y la NCA del Reino Unido, ha reabierto sus operaciones con diversas filtraciones. Entre estas se encuentra una extensa lista de usuarios y contraseñas que incluye accesos a varios portales del gobierno de México.

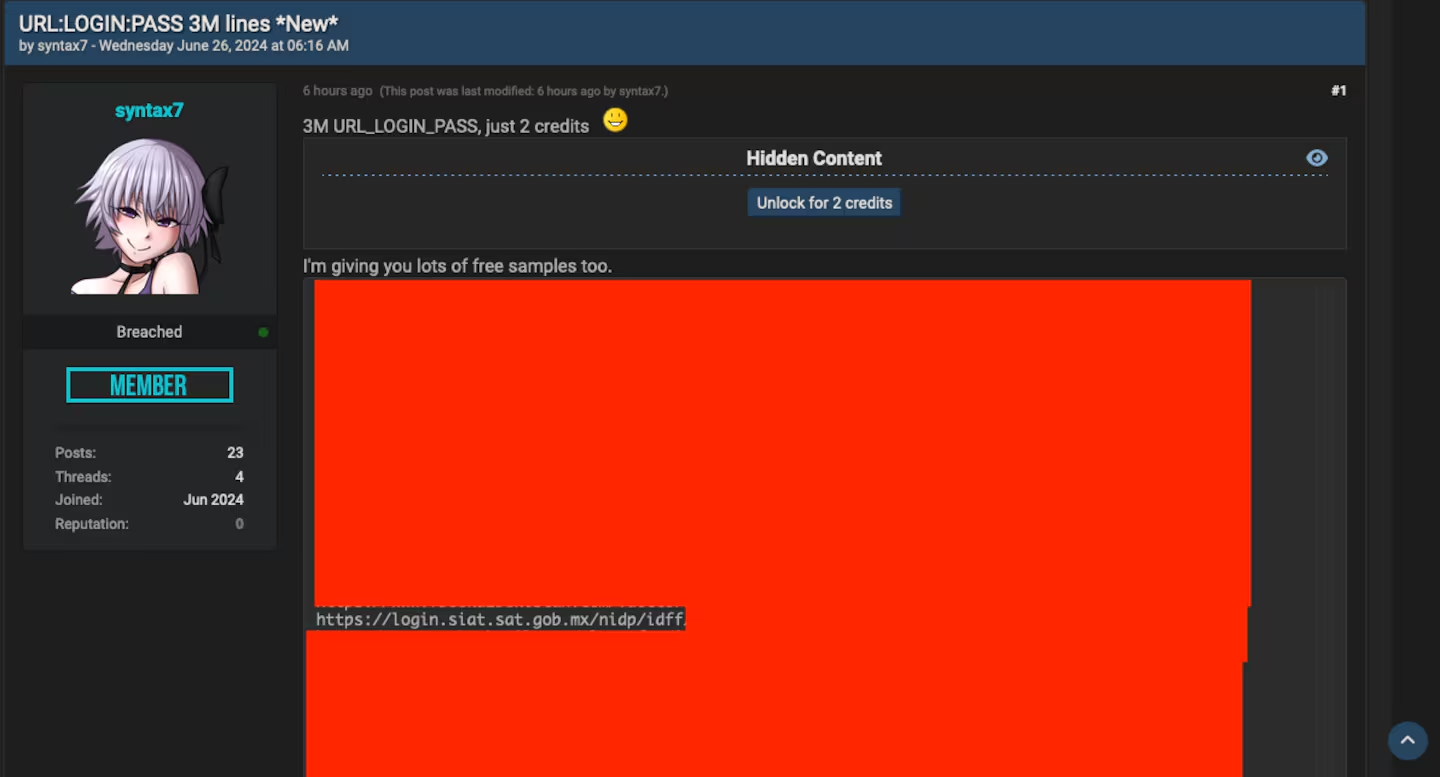

Según una publicación realizada por un usuario autodenominado syntax7, se trata de más de tres millones de accesos a portales de todo el mundo, abarcando empresas y entidades gubernamentales de países como Rusia, India, Nicaragua y, como se mencionó anteriormente, México.

Estas filtraciones, comunes en internet, se suelen denominar "combolist". Estas listas son frecuentemente utilizadas por hackers para realizar ataques de fuerza bruta, ataques de relleno de credenciales (credential stuffing) y otros tipos de intentos de acceso no autorizado.

En esta ocasión, el combolist filtrado en el foro está disponible para su descarga prácticamente gratis. El usuario solo solicita dos créditos para liberar la información. Estos créditos se obtienen mediante interacciones, compartiendo filtraciones o respondiendo a publicaciones, por lo que no tienen un costo monetario. La lista está, por tanto, accesible al público, incluidos cibercriminales.

Conoce más sobre: 361 Millones de Cuentas Robadas en Telegram: ¿Qué hacer?

¿Qué Entidades del Gobierno Fueron Vulneradas?

El usuario mencionado compartió una muestra que incluye credenciales de acceso a 575 páginas diferentes, abarcando sitios gubernamentales y algunos accesos a páginas privadas de Facebook. Dentro de esta muestra se encuentran al menos tres entidades gubernamentales de México.

Específicamente, se trata del Sistema Electrónico de Información, Trámites y Servicios del Gobierno del Estado de México, la Unidad del Sistema para la Carrera de las Maestras y Maestros (Usicamm) de la Secretaría de Educación Pública (SEP) y el Portal de Trámites y Servicios a Contribuyentes del Servicio de Administración Tributaria (SAT).

En el caso de Usicamm, la SEP reconoció el martes 25 de junio, que hubo un acceso no autorizado al sitio del Proyecto Venus, después de que durante la noche del lunes 24 de junio se difundieron capturas de pantalla mostrando mensajes relacionados con un presunto fraude en los procesos de selección de docentes.

"Por estos hechos ya se presentó denuncia ante la Fiscalía General de la República (FGR) y se notificó a la Policía Cibernética (PC) por el delito de acceso ilícito a sistemas y equipos de informática", señaló la SEP a través de una tarjeta informativa.

Te podrá interesar leer: El auge de los foros de hackers: Una mirada a Blackforums

¿Cuál es el Origen de los Combolists?

Los combolists, o listas de combinaciones de nombres de usuario y contraseñas, pueden ser creados de diversas formas. La fuente más común proviene de brechas de seguridad en servicios en línea. Cuando una base de datos de usuarios es comprometida, los hackers pueden extraer nombres de usuario y contraseñas, distribuyéndolos o vendiéndolos en foros clandestinos, la dark web o incluso en la web superficial.

Otra fuente frecuente son las campañas de phishing. En estas, los atacantes engañan a las víctimas para que revelen sus credenciales de inicio de sesión, que luego son recopiladas y añadidas a los combolists. En algunos casos, los hackers generan sus propios combolists utilizando herramientas automatizadas que prueban combinaciones de nombres de usuario y contraseñas comunes hasta encontrar las correctas. Además, los scripts y bots pueden ser empleados para recolectar credenciales desde varias fuentes en línea, como sitios de intercambio de archivos, foros y redes sociales.

Conoce más sobre: ¿Cómo los Hackers Pueden Adivinar tu Contraseña en Solo una Hora?

Medidas de Prevención para las Organizaciones en México

Ante la creciente amenaza de ciberataques y filtraciones de datos, es crucial que las organizaciones en México adopten medidas preventivas para proteger la información sensible de sus usuarios y trabajadores. Aquí te presentamos algunas tácticas fundamentales que las organizaciones pueden poner en práctica para fortalecer su seguridad cibernética:

1. Implementación de Políticas de Seguridad Sólidas: Las organizaciones deben establecer políticas de seguridad claras y robustas. Esto incluye la definición de protocolos para el manejo de datos, acceso a sistemas y respuesta ante incidentes de seguridad. Las políticas deben ser revisadas y actualizadas periódicamente para adaptarse a nuevas amenazas y tecnologías.

2. Capacitación Continua del Personal: El factor humano es una de las vulnerabilidades más explotadas por los hackers. Es vital ofrecer capacitación continua a todos los trabajadores sobre las mejores prácticas de ciberseguridad, el reconocimiento de correos electrónicos de phishing y la importancia de mantener la confidencialidad de las credenciales.

3. Autenticación de Dos Factores (2FA): La autenticación de dos factores añade una capa adicional de seguridad al requerir no solo una contraseña, sino también un segundo método de verificación, como un código enviado al teléfono móvil del usuario. Esto dificulta considerablemente el acceso no autorizado a los sistemas.

4. Monitoreo y Detección de Amenazas: Utilizar herramientas avanzadas de monitoreo y detección de amenazas permite identificar actividades sospechosas en tiempo real. Esto ayuda a las organizaciones a responder rápidamente ante posibles incidentes de seguridad y a mitigar los daños. En TecnetOne contamos con un SOC como Servicio que proporciona vigilancia continua y análisis de amenazas para detectar y responder a incidentes de manera eficiente. Nuestro SOC emplea tecnología de punta, inteligencia artificial y un equipo de expertos en ciberseguridad, lo que garantiza una protección robusta y proactiva contra posibles ataques. La inteligencia artificial permite analizar grandes volúmenes de datos y detectar patrones anómalos con mayor precisión, mejorando así la capacidad de respuesta ante amenazas emergentes.

5. Actualización y Parcheo Regular de Sistemas: Es crucial mantener todos los sistemas y software actualizados con los últimos parches de seguridad. Las vulnerabilidades conocidas son a menudo explotadas por hackers, por lo que actualizar regularmente ayuda a cerrar brechas de seguridad.

6. Gestión de Contraseñas Seguras: Fomentar el uso de contraseñas fuertes y únicas para cada cuenta es fundamental. Las organizaciones pueden implementar gestores de contraseñas para ayudar a los trabajadores a generar y almacenar contraseñas seguras, reduciendo el riesgo de reutilización de contraseñas.

7. Respaldo Regular de Datos: Realizar copias de seguridad regulares de los datos críticos asegura que, en caso de un ataque cibernético, la información pueda ser recuperada con mínimas pérdidas. Con TecnetProtect, puedes realizar copias de seguridad de manera eficiente y protegerlas utilizando las últimas tecnologías de cifrado. Este servicio asegura que tus datos estén siempre disponibles y seguros, incluso ante posibles ataques o fallos del sistema. Además, TecnetProtect ofrece opciones de almacenamiento en la nube y recuperación rápida, garantizando que puedas restaurar tu información crítica en cualquier momento y desde cualquier lugar.

8. Evaluaciones de Seguridad y Pruebas de Penetración: Llevar a cabo evaluaciones de seguridad y pruebas de penetración periódicas ayuda a identificar y corregir vulnerabilidades antes de que puedan ser explotadas por los atacantes. Estas evaluaciones deben ser realizadas por profesionales de ciberseguridad calificados.

9. Establecimiento de un Plan de Respuesta a Incidentes: Contar con un plan de respuesta a incidentes detallado es esencial para gestionar adecuadamente cualquier brecha de seguridad. Este plan debe incluir procedimientos para la contención, erradicación y recuperación de incidentes, así como la notificación a las partes afectadas y a las autoridades correspondientes.

10. Colaboración con Autoridades y Expertos en Ciberseguridad: Mantener una comunicación abierta y constante con las autoridades locales, como la Policía Cibernética, y con expertos en ciberseguridad puede proporcionar apoyo adicional en la prevención y respuesta ante incidentes de seguridad. La colaboración puede incluir la participación en programas de intercambio de información sobre amenazas y mejores prácticas.