En una escalada preocupante de ciberataques globales, funcionarios de seguridad franceses han emitido una advertencia alarmante: piratas informáticos patrocinados por el estado ruso han logrado infiltrarse en una serie de redes esenciales para la infraestructura del país. Este descubrimiento no solo subraya la creciente osadía de los atacantes cibernéticos sino que también pone en evidencia la fragilidad de los sistemas que mantenemos como fortalezas de la modernidad.

El conjunto ruso de ciberespionaje APT28, también conocido como 'Strontium' o 'Fancy Bear', ha estado enfocando sus esfuerzos en objetivos franceses que incluyen entidades gubernamentales, corporaciones, academias, centros de investigación y think tanks desde mediados del 2021.

Este colectivo, vinculado al servicio de inteligencia militar ruso GRU, ha sido asociado con recientes ataques explotando la vulnerabilidad CVE-2023-38831, que permite la ejecución de código a distancia en WinRAR, así como la falla CVE-2023-23397, una vulnerabilidad de día cero en Microsoft Outlook que permite la elevación de privilegios.

De acuerdo a un reporte de ANSSI (Agence Nationale de la sécurité des systèmes d'information), la autoridad francesa en seguridad de sistemas de información, los agentes rusos han comprometido equipos periféricos dentro de redes organizacionales francesas críticas, optando por abandonar el uso de backdoors tradicionales para sortear la detección durante sus operaciones de ciberespionaje.

Mapeo de infiltración y entrada inicial

La ANSSI ha delineado los TTP (técnicas, tácticas y procedimientos) empleados por APT28, revelando que el conjunto utiliza bases de datos comprometidas y ataques de fuerza bruta que contienen credenciales para infiltrarse en cuentas y dispositivos de red como los enrutadores Ubiquiti.

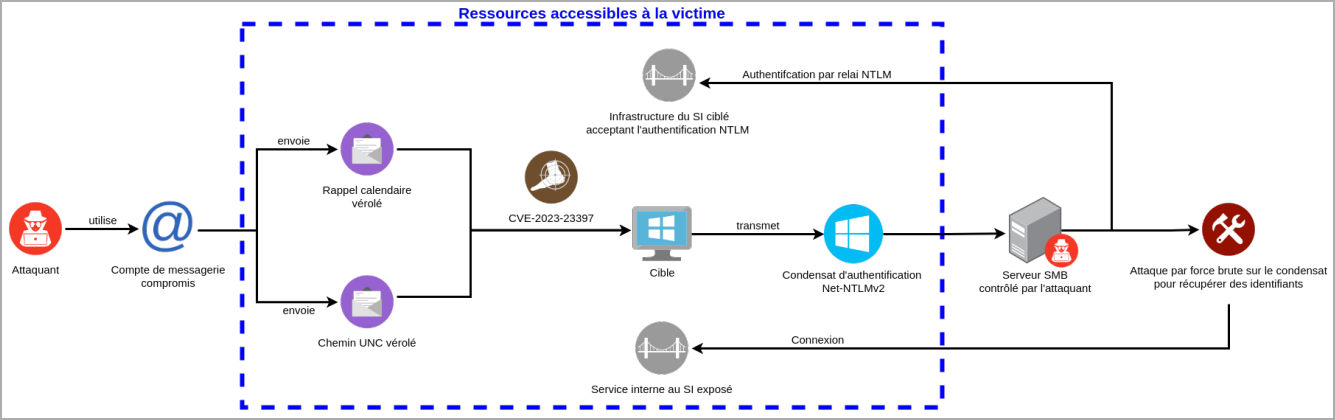

En un incidente específico de abril de 2023, el grupo lanzó una operación de phishing que inducía a las víctimas a ejecutar scripts de PowerShell que revelaban configuraciones del sistema, procesos activos y otros datos críticos del sistema operativo. Desde marzo de 2022 hasta junio de 2023, APT28 dirigió emails a usuarios de Outlook aprovechando una vulnerabilidad de día cero, ahora conocida como CVE-2023-23397, realizando su maniobra inicial incluso un mes antes de lo que se había informado anteriormente.

Durante este mismo lapso, los perpetradores también se valieron de vulnerabilidades como CVE-2022-30190, apodada "Follina", en la herramienta de soporte diagnóstico de Microsoft Windows, y CVE-2020-12641, CVE-2020-35730, CVE-2021-44026 en la aplicación de correo web Roundcube. En las fases iniciales de sus ataques, utilizaron herramientas como Mimikatz para la extracción de contraseñas y reGeorg para el reenvío de tráfico, junto con los servicios de simulación web Mockbin y Mocky.

ANSSI también señala que APT28 emplea una diversa gama de servicios VPN, incluyendo SurfShark, ExpressVPN, ProtonVPN, PureVPN, NordVPN, CactusVPN, WorldVPN y VPNSecure.

Acceso y Exfiltración de Datos

El espionaje cibernético es el propósito fundamental de las operaciones de Strontium. ANSSI ha registrado cómo los atacantes obtienen credenciales mediante herramientas del sistema y hurtan emails que albergan datos y comunicaciones sensibles.

En particular, hacen uso de la vulnerabilidad CVE-2023-23397 para establecer una conexión SMB desde las cuentas comprometidas hacia un servidor que controlan, permitiéndoles acceder al hash de autenticación NetNTLMv2, útil además para otros servicios.

La estructura C2 (servidor de mando y control) de APT28 se camufla utilizando plataformas en la nube legítimas como Microsoft OneDrive y Google Drive, dificultando la generación de alertas en los sistemas de monitoreo de tráfico.

Además, ANSSI ha descubierto que estos actores acumulan datos mediante CredoMap, un implante dirigido a la información del navegador de la víctima, como cookies de autenticación. También hacen uso de Mockbin y Pipedream para el proceso de exfiltración de datos.

Te podría interesar leer: Ataque de Suplantación de Correo Electrónico

Estrategias de Protección Recomendadas

La ANSSI subraya la necesidad de un enfoque holístico en seguridad, el cual comienza por la evaluación de riesgos. Ante la amenaza de APT28, es esencial priorizar la seguridad del correo electrónico.

Las estrategias primordiales de la agencia para la seguridad del correo electrónico incluyen:

- Asegurar la privacidad y protección de las comunicaciones por correo electrónico.

- Prefiera el uso de plataformas de intercambio seguras para prevenir el desvío o intercepción del correo electrónico.

- Reducir la exposición al riesgo en las interfaces de correo web y los servidores como Microsoft Exchange.

- Implementar mecanismos de detección de correos electrónicos dañinos.

Los ataques en Francia nos sirven de advertencia. La ciberseguridad no es un juego de espera; es un campo de batalla activo y en constante evolución. Mientras las naciones trabajan para proteger sus infraestructuras críticas, cada individuo tiene un papel que desempeñar.

Desde adoptar buenas prácticas de seguridad en línea hasta mantenerse informado sobre las últimas tácticas de phishing, cada acción cuenta. En última instancia, la fortaleza de nuestras defensas cibernéticas reside tanto en la resiliencia colectiva como en la conciencia individual.