En el vasto y en ocasiones aterrador mundo del ciberespacio, los peligros que enfrentan las corporaciones y los individuos son multifacéticos y en constante evolución. Uno de los perfiles de malware emergentes que ha atraído la atención en los oscuros recovecos de la Dark Web es el NoEscape Ransomware.

Esta amenaza cibernética está elevando las alarmas entre los directores, gerentes de IT y CTOs que están en la línea del frente, defendiendo los activos digitales de sus organizaciones. En este artículo, desentrañaremos la enigmática naturaleza de NoEscape Ransomware, su modus operandi y cómo las organizaciones pueden fortificar sus defensas contra este usurpador digital.

Avaddon, un renombrado Ransomware como Servicio (RaaS) que emergió en los albores de 2019, se destacaba por sus estrategias de extorsión doble. No solamente cifraba los archivos de las víctimas, sino que también amenazaba con revelar los datos sustraídos al público. El modus operandi de Avaddon incluía el enfoque hacia una diversidad de sectores, tales como salud, gobierno, finanzas, sector legal, hotelería, educación y comercio minorista. Es intrigante que, durante el periodo de actividad de Avaddon, algunos de sus colaboradores se enfocaban en blancos individuales en vez de grandes corporaciones. Este ransomware poseía funciones incorporadas para abstenerse de atacar a ciertos países de la antigua Unión Soviética, principalmente aquellos con alineación hacia Rusia.

Podría interesarte leer sobre: Ransomware as a Service: Una Amenaza Alarmante

No obstante, en 2021, Avaddon concluyó sus operaciones y proporcionó claves de descifrado a todas las víctimas, marcando así el final de una amenaza pero preparando el terreno para una nueva. NoEscape Ransomware surgió en junio de 2023 y sus métodos y operaciones mostraban una semejanza notable con Avaddon. Las similitudes entre ambos no parecen ser meras coincidencias.

¿Quién se esconde detrás de NoEscape Ransomware?

Emergiendo en mayo de 2023, NoEscape Ransomware se presenta como un Ransomware como Servicio (RaaS). A diferencia de muchos de sus pares, los creadores de NoEscape proclaman haber desarrollado el malware y su infraestructura correlativa completamente desde cero, evitando intencionalmente el uso de código proveniente o filtraciones de otras reconocidas familias de ransomware.

Actualmente, los operadores de NoEscape RaaS brindan a sus afiliados una plataforma holística que facilita la generación y administración de cargas útiles, adaptadas tanto para los sistemas operativos Windows como Linux. Además, NoEscape se distingue por sus estrategias de extorsión en múltiples niveles, manteniendo un blog en la red TOR para listar públicamente a sus víctimas y exhibir los datos extraídos de aquellos que desafían sus demandas.

Te podría interesar leer: ¿Cómo Publicar un Sitio Web .onion en la Dark Web?

¿Cómo ejecuta sus ataques NoEscape Ransomware?

NoEscape Ransomware funciona bajo el modelo de Ransomware-como-Servicio (RaaS), lo que implica que proporciona una plataforma para que los afiliados generen y gestionen cargas útiles de ransomware. Estas cargas útiles están diseñadas para operar en sistemas Windows y Linux. El modelo operativo de este ransomware se sustenta en un esquema de participación en las ganancias. Por ejemplo, cualquier rescate acumulado que exceda los 3 millones de dólares resulta en una distribución de 90/10 a favor de los afiliados. Esta proporción varía con montos de rescate inferiores, como una división 80/20 para un pago de un millón de dólares.

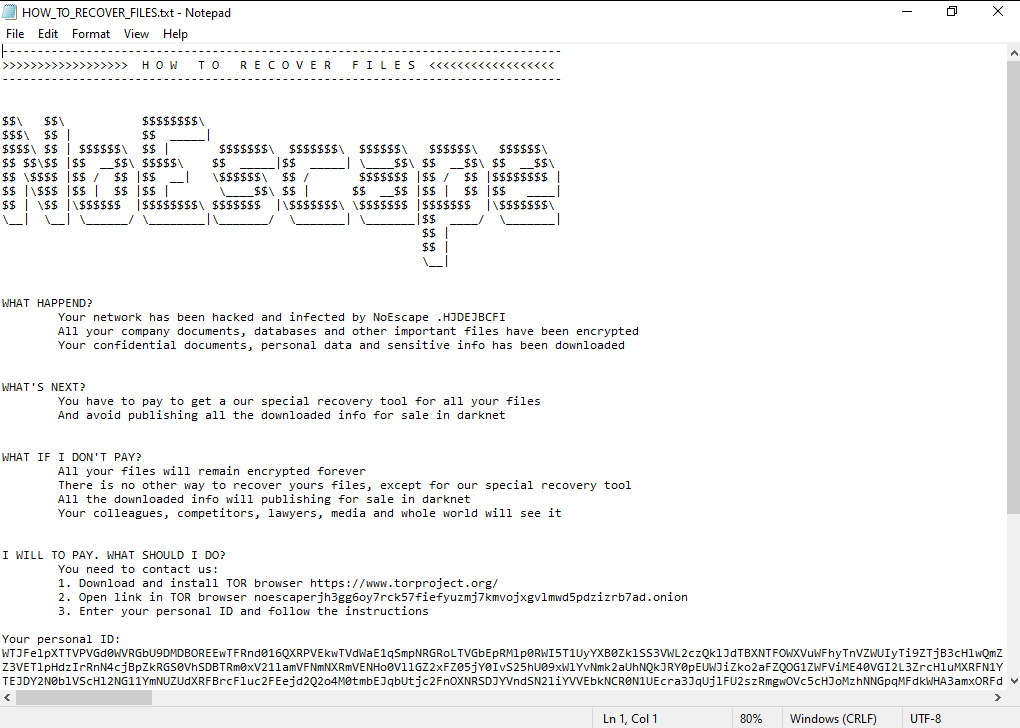

En lo que respecta a sus habilidades técnicas, NoEscape Ransomware soporta varios modos de cifrado, incluyendo completo, rápido o seguro. Utiliza algoritmos de cifrado como RSA y ChaCHA20 para codificar archivos. El ransomware incluye características como terminación de procesos, operación en modo seguro, propagación y cifrado a través de SMB o DFS, y el empleo del Administrador de reinicio de Windows para eludir cualquier proceso que pueda obstaculizar la operación de cifrado. Una peculiaridad es el cifrado compartido, que permite usar una sola clave de cifrado en todos los archivos afectados en una red, facilitando un cifrado eficaz y un descifrado ágil en caso de que se cumpla con el pago del rescate. Las víctimas del ransomware hallan notas denominadas "HOW_TO_RECOVER_FILES.TXT" en cada directorio con archivos cifrados.

Podría interesarte leer: Detección de Ataques de Ransomware con Wazuh

La Relación entre Avaddon y NoEscape Ransomware

Diversos aspectos clave destacan la conexión existente entre Avaddon y NoEscape:

-

Paralelismo en el cifrado: Los cifradores utilizados por Avaddon y NoEscape muestran una similitud notable. La distinción principal reside en el algoritmo de cifrado empleado; mientras Avaddon optó por el uso de AES para cifrar archivos, NoEscape se decantó por el algoritmo Salsa20. A pesar de este contraste, la lógica de cifrado y los formatos de archivo utilizados por ambos ransomware resultan asombrosamente parecidos.

-

Coincidencia en configuraciones: Ambos ransomware recurren al mismo archivo de configuración y directrices, consolidando aún más la suposición de sus orígenes interconectados.

-

Semejanza estratégica: La estrategia global de NoEscape es un reflejo de la empleada por Avaddon. Desde la infiltración en redes corporativas hasta la implementación de tácticas de doble extorsión, los paralelismos son palpables.

-

Exclusiones geográficas: Al igual que Avaddon, NoEscape evita atacar a países de la ex Unión Soviética. Las víctimas en estas regiones son beneficiadas con claves de descifrado gratuitas.

-

Posible rebranding: La irrupción de NoEscape poco después de la desactivación de Avaddon, en conjunción con las similitudes anteriormente descritas, insinúa un posible cambio de marca. Algunos analistas postulan que los protagonistas centrales de la campaña Avaddon se han amalgamado ahora al conjunto NoEscape.

En suma, aunque NoEscape emerge como una nueva amenaza, sus raíces parecen rastrear hasta la banda de ransomware Avaddon.

Actividades Recientes de NoEscape Ransomware

Al explorar la página TOR de NoEscape, es observable un logotipo que ostenta un icono de candado (relevante) junto a una lista de anuncios sobre víctimas en la entrada:

En la pestaña de Archivo, se observa que se enlistan los datos filtrados y los detalles de la empresa:

En resumen, NoEscape Ransomware ha ascendido velozmente como una amenaza considerable en el escenario de la ciberseguridad. Su evolución y estrategias evidencian la adaptabilidad y resilencia de los grupos de ransomware contemporáneos. Aunque se le asocia como una reinvención de la banda de ransomware Avaddon, NoEscape ha esculpido su propio espacio con características distintivas y métodos de extorsión vehementes. Este ransomware se orienta primordialmente hacia máquinas operando con Windows y Linux, e incluso ha demostrado compatibilidad con VMware ESXi. Sus técnicas de cifrado, aunadas a sus tácticas de doble extorsión, lo transforman en una preocupación capital tanto para empresas como para individuos.

Las acciones recientes, incluyendo la emulación por parte de otros actores malintencionados, subrayan la prominencia e influencia de NoEscape en el círculo cibercriminal. No obstante, con medidas proactivas de ciberseguridad, respaldos periódicos y sensibilización, tanto las personas como las organizaciones pueden atenuar los riesgos derivados de este tipo de ransomware.

Recomendaciones de Seguridad Contra NoEscape Ransomware

Para blindarse ante NoEscape Ransomware y amenazas análogas, se sugiere considerar las siguientes recomendaciones de seguridad:

-

Respaldos Periódicos: Asegúrate de efectuar respaldos regulares de sus datos cruciales. Almacena estas copias de respaldo en una localización segura, preferentemente desconectada, para prevenir ataques de ransomware.

-

Actualización de Software: Mantén todos los software actualizados, especialmente tu sistema operativo y soluciones de seguridad. Las actualizaciones recurrentes suelen incluir parches para vulnerabilidades conocidas que podrían ser explotadas por el ransomware.

-

Precaución con el Correo Electrónico: Sé precavido con los archivos adjuntos y enlaces en correos electrónicos, especialmente provenientes de remitentes desconocidos. Los correos de phishing son una vía común empleada por los ransomware para infiltrarse en los sistemas.

-

Contraseñas Robustas: Emplea contraseñas fuertes y únicas para todas las cuentas y activa la autenticación multifactor siempre que sea viable.

-

Soluciones de Seguridad: Invierte en soluciones de ciberseguridad confiables que proporcionen protección en tiempo real contra amenazas de malware y ransomware.

-

Educación y Capacitación: Capacita y educa de manera periódica a los trabajadores sobre los riesgos del ransomware y cómo identificar amenazas potenciales.

-

Plan de Respuesta a Incidentes: Diseña un plan de respuesta a incidentes bien estructurado. Ante un ataque de ransomware, conocer las acciones inmediatas a ejecutar puede mitigar significativamente el daño.

-

Evite Descargas Sospechosas: Absténte de descargar archivos o software de fuentes o sitios web no confiables.

-

Seguridad de la Red: Implementa firewalls y otras medidas de seguridad de red para supervisar y controlar el tráfico de red entrante y saliente.

-

Seguridad Proactiva: Adoptando un enfoque proactivo hacia la seguridad, podrá estar un paso adelante de los atacantes y fortalecer su posición de seguridad mediante el uso de una plataforma de inteligencia sobre amenazas cibernéticas como nuestro SOC as a Service.