Luego del reciente ataque a Twilio que resultó en la exposición de códigos de autenticación de dos factores (2FA), los ciberdelincuentes están perfeccionando sus técnicas de ataque para lanzar sofisticadas campañas de phishing a nivel global. Se ha descubierto un nuevo servicio de phishing llamado EvilProxy en la Dark Web. En otros contextos, también es conocido como Moloch, vinculado a un kit de phishing creado por destacados actores ocultos que previamente apuntaban a entidades financieras y al ámbito del comercio digital.

Aunque el problema con Twilio pertenece específicamente al ámbito de la cadena de suministro, los desafíos en seguridad cibernética evidentemente llevan a ataques en etapas posteriores. El servicio secreto conocido como EvilProxy habilita a los criminales a atacar a usuarios con MFA activado a gran escala sin tener que comprometer los servicios previos.

Los operadores detrás de EvilProxy utilizan técnicas de Reverse Proxy e Inyección de cookies para sortear la autenticación 2FA, imitando así la sesión del usuario afectado. Estos métodos, antes observados en campañas de actores de amenaza persistente avanzada (APT) y ciberespionaje, ahora están incorporados en EvilProxy, resaltando la creciente amenaza contra servicios en línea y protocolos de autenticación MFA.

EvilProxy hizo su primera aparición en mayo de 2022, cuando quienes lo manejaban publicaron un video ilustrando cómo podría ser usado para distribuir enlaces de phishing avanzado con el propósito de comprometer cuentas de consumidores de grandes marcas como Apple, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, Twitter, Yahoo, Yandex, entre otras.

Te podría interesar leer: Protección contra el Robo de Cookies

MFA Phishing-as-a-Service: una nueva dimensión para los ciberdelincuentes

Los ciberdelincuentes están impulsando un mercado emergente ofreciendo servicios de Phishing-as-a-Service (PhaaS) enfocados en MFA, aprovechando kits de código libre. Esto significa que incluso aquellos delincuentes novatos o con escasa formación pueden acceder a herramientas de phishing para diversos servicios en línea como Gmail, Microsoft, Twitter, entre otros.

Estas herramientas de phishing disponibles en el mercado permiten a los atacantes desplegar campañas maliciosas con opciones configurables, como detección de proxy y geofencing. EvilProxy es uno de estos kits que facilita de manera eficiente el Compromiso de Correo Electrónico Empresarial (BEC, por sus siglas en inglés) y la usurpación de cuentas.

Se ha reportado que EvilProxy se ofrece mediante un modelo de suscripción a estos ciberdelincuentes. Los ataques dirigidos a servicios específicos tienen un costo de $150 por diez días y de $400 mensuales. Sin embargo, los ataques hacia cuentas de Google tienen un precio más elevado, oscilando entre $250 por diez días y $600 al mes.

¿Cómo Funciona?

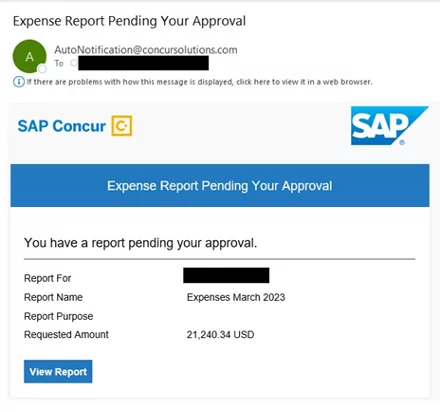

Ejemplo de un correo de phishing EvilProxy

EvilProxy opera bajo la técnica de "Reverse Proxy". La idea detrás del proxy inverso es sencilla: los atacantes redirigen a las víctimas hacia una página de phishing y, a través del proxy inverso, recopilan el contenido legítimo esperado por el usuario, incluyendo las páginas de inicio de sesión, monitoreando su tráfico mientras pasa por dicho proxy. De esta forma, logran obtener cookies de sesión activas, eliminando la necesidad de autenticación mediante nombres de usuario, contraseñas y/o tokens 2FA.

EvilProxy se encuentra disponible mediante suscripción. Cuando el usuario, que en este caso es un ciberdelincuente, selecciona un servicio específico para atacar (como Facebook o Linkedin), la suscripción se activa por un lapso determinado (10, 20 o 31 días, conforme a la descripción de los paquetes que se encuentran publicados en diversos foros de la Dark Web). John_Malkovich es uno de los actores primordiales y funge como administrador, encargado de evaluar a nuevos clientes. Este servicio tiene presencia en las principales comunidades ocultas, entre las que se incluyen XSS, Exploit y Breached.

La transacción para EvilProxy se realiza manualmente a través de un intermediario en Telegram. Una vez confirmado el pago de la suscripción, los fondos se acreditan en la cuenta del cliente, ubicada en un portal en la red TOR. El costo del kit es de $400 mensuales y está hospedado en la Dark Web, específicamente en la red TOR.

Te podría interesar leer: Descubriendo los canales en Telegram de la Dark Web

En conclusión, protegerse de ataques avanzados como los realizados mediante EvilProxy es esencial, dada la sofisticación y el daño potencial que pueden causar. Aquí hay algunas recomendaciones para aumentar la seguridad:

1. Educación y Capacitación: Uno de los mejores métodos de defensa es educar a los empleados y usuarios sobre las tácticas de phishing. Realizar pruebas y simulaciones regulares puede ayudar a las personas a reconocer y evitar enlaces y correos electrónicos sospechosos.

2. Verificación de Dos Pasos: Aunque EvilProxy puede eludir el MFA, usarlo aún agrega una capa adicional de seguridad. Es menos probable que los atacantes se dirijan a individuos con MFA, ya que requiere esfuerzo adicional.

3. Soluciones Anti-phishing: Utilice soluciones que identifiquen y bloqueen sitios web de phishing. Estas soluciones suelen basarse en listas negras y heurísticas para detectar sitios web maliciosos.

4. Verificar URL: Siempre verifique la URL antes de ingresar cualquier información. A menudo, los sitios de phishing tendrán URLs que se parecen a los legítimos pero con pequeñas diferencias.

5. No Hacer Clic en Enlaces Sospechosos: Si recibe un correo electrónico o mensaje inesperado que le pide que haga clic en un enlace o descargue un archivo, verifíquelo primero. Contacte directamente a la entidad (no a través del enlace proporcionado en el correo electrónico) para confirmar su autenticidad.

6. Utilice un Buen Antivirus y Antimalware: Asegúrese de que todos sus dispositivos estén protegidos por soluciones antivirus y antimalware actualizadas. Estas herramientas pueden detectar y bloquear malware asociado con campañas de phishing.

7. Red Privada Virtual (VPN): Al utilizar una VPN, puede cifrar su tráfico de Internet, lo que dificulta que los atacantes intercepten sus datos.

8. Monitoree Sus Cuentas: Revise periódicamente sus cuentas para detectar actividades sospechosas. Si nota algo inusual, cambie su contraseña inmediatamente y notifique a la entidad correspondiente.

9. Restringir el Acceso: Solo otorgue acceso a datos y sistemas esenciales según la necesidad del trabajo. Un empleado de nivel básico no debería tener los mismos privilegios que un administrador.

10. Backup Regular: Mantenga copias de seguridad regulares de sus datos. En caso de un ataque exitoso, esto minimizará la pérdida de información.

Al seguir estas recomendaciones, puede mejorar significativamente su postura de seguridad contra ataques de phishing avanzados y otros tipos de amenazas cibernéticas.