Este espacio se adentra en el complejo universo del ransomware, ofreciéndoles actualizaciones inmediatas y estadísticas cruciales sobre las corrientes dominantes en el ámbito de las amenazas cibernéticas. Con el ransomware afectando continuamente tanto a individuos como a sectores industriales, es esencial mantenerse vigilantes y adecuadamente informados.

Nuestro análisis detallado sobre la frecuencia de ataques de ransomware, la información comprometida, los montos pagados en rescates, el número de afectados y las industrias más atacadas busca iluminar sobre las tácticas y estrategias cambiantes de los ciberdelincuentes. Acompáñanos mientras nos adentrarnos en el mundo del ransomware en 2023, dotándoles del saber necesario para robustecer sus medidas de seguridad y resguardarse frente a estas amenazas en constante transformación.

Estadísticas del Ransomware para el Primer Semestre de 2023

En 2023, los ataques de ransomware siguen siendo altamente prevalentes y muestran una tendencia ascendente. Durante este año, donde el ransomware CL0p ha dado a conocer múltiples víctimas simultáneamente y LockBit ha persistido en sus ataques constantes desde 2022, ya se está marcando como un año destacado en la historia del ransomware.

Aunque en 2022 el porcentaje fue del 10%, se reportaron alrededor de 500 millones de ataques de ransomware según Statista. Si solo se considera el número de operadores de ransomware, podría parecer que solo existen miles. No obstante, cada año se intentan ataques de ransomware, afectando tanto a pequeñas empresas como a usuarios individuales.

El ransomware representa un cuarto de todas las actividades ciberdelictivas, y se manifiesta en el 62% de los ataques ejecutados por los grupos de cibercrimen más audaces y amenazantes, posicionándolo como la principal amenaza.

Aunque los daños en términos monetarios por ataques cibernéticos han ido en aumento, el ransomware ha experimentado el incremento más significativo. El informe 2023 de IBM indica que el costo promedio de un ataque de ransomware se elevó a 5,13 millones de dólares, lo que refleja un incremento del 13% en comparación con el costo promedio del año anterior, que fue de 4,54 millones de dólares, según el informe de 2022.

IBM señala que el 37% de las víctimas de ransomware eligió no colaborar con las autoridades en el manejo de una violación por ransomware. Sin embargo, aquellos que optaron por cooperar con las fuerzas del orden registraron un costo menor en su incidente de ransomware. En concreto, el costo medio de una infracción por ransomware ascendió a 5,11 millones de dólares cuando no se contó con la intervención policial, mientras que disminuyó a 4,64 millones de dólares cuando las autoridades estuvieron involucradas.

El grupo LockBit conserva su posición dominante como el colectivo de ransomware más activo desde la segunda mitad de 2022, actualizando constantemente sus variantes. Le siguen en el ranking ALPHV BlackCat y Cl0p Ransomware, en ese orden.

Te podría interesar leer: Perfil del sitio en la dark web: BlackCat (ALPHV)

Resumen Mensual: Julio 2023

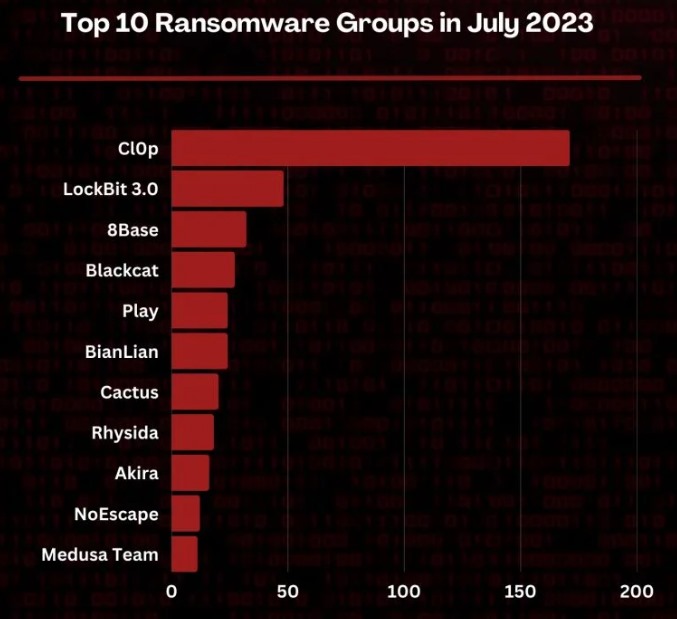

Los incidentes de ransomware de julio marcaron un cambio significativo con respecto a la primera mitad del 2023. El grupo Cl0p superó ampliamente al hasta entonces líder, LockBit. En solo un mes, Cl0p anunció aproximadamente 150 víctimas de ransomware, y en ocasiones, su listado de víctimas llegó a sumar más de 70 en una sola publicación.

Te podría interesar leer: Lockbit: Peligroso Tipo de Ransomware

En la plataforma SOCRadar se contabilizaron 486 anuncios relacionados con víctimas. A diferencia de la primera parte del año, la industria manufacturera se situó en el primer puesto como el sector más atacado durante este mes. Aunque Estados Unidos continúa siendo el país más atacado, su tasa de ataques descendió del 70% al 63% en el mes en cuestión.

Tendencias y Evoluciones

El ransomware, flexible y costoso, evoluciona paralelamente a los progresos tecnológicos. Para descifrar el escenario fluctuante del ransomware en 2023, es vital reconocer las principales tendencias y evoluciones que moldean sus estrategias. Analizando lo acontecido en 2022 y proyectándonos hacia 2023, se destacan seis transformaciones y tres previsiones de expertos en seguridad que ilustran la dinámica mutable de los ataques de ransomware.

- Desplazamiento hacia la extorsión de información: Los colectivos de ransomware han hallado éxito chantajeando a sus víctimas con la divulgación de datos sustraídos si no se satisfacen sus exigencias. Esta estrategia añade una presión extra sobre las entidades al riesgo de difusión de datos delicados, lo que podría traducirse en daños reputacionales y problemas legales.

- Monetización de datos robados: La información sustraída posee valor tanto para sus propietarios originales como para cibercriminales que pueden comercializarlos en el mercado negro. El auge de las monedas digitales promueve transacciones encubiertas, facilitando que los colectivos de ransomware lucren con sus fechorías.

- Ataques en el entorno cloud: Con la adopción creciente de servicios en la nube, los grupos de ransomware explotan fallos en estos recursos. Utilizan sistemas comprometidos para lanzar ataques, aprovechando la naturaleza distribuida e interconectada de estos entornos para hallar nuevas vías de ataque.

- Extensión a plataformas atípicas: Los grupos de ransomware están dirigiendo su atención a dispositivos y plataformas vitales que carecen de respaldos accesibles, amplificando el impacto potencial de sus incursiones. Plataformas como Linux, Windows, macOS, FreeBSD y arquitecturas de procesador alternativas están en la mira, como evidencian familias de ransomware emergentes como RedAlert/N13V y LockBit.

- Automatización escalada: Estos colectivos se valen de la automatización para intensificar ataques, disminuir gastos y optimizar su operatividad. Las herramientas automáticas les facilitan propagar el malware con celeridad, apuntando a diversas plataformas de manera concurrente y esquivando sistemas de protección.

- Explotación de vulnerabilidades no conocidas: Los adversarios se aprovechan de defectos software no documentados, posibilitando múltiples incursiones antes de que se dispensen soluciones. Esta táctica da ventaja a los grupos de ransomware, dificultando que las entidades se resguarden de forma eficaz.

Proyectándonos hacia 2023, se anticipan tres tendencias:

- Mayor funcionalidad: Los grupos de ransomware potenciarán habilidades de auto-difusión, ampliando su impacto. Mediante características parecidas a las de los virus tipo gusano, el malware podrá infectar sistemas expuestos de manera autónoma, permitiendo una diseminación acelerada.

- Manipulación de controladores: Los controladores susceptibles, especialmente en soluciones antivirus, serán blanco de actores maliciosos. Los atacantes se enfocarán en comprometer controladores de dispositivos para burlar protocolos de seguridad, haciendo que las defensas convencionales sean menos eficaces.

- Reutilización de código: Los colectivos de ransomware emplearán códigos de otros grupos, potenciando sus habilidades y atrayendo a más colaboradores. Esta evolución evidencia la industrialización del ransomware, donde entidades malintencionadas cooperan, comparten herramientas y capitalizan la pericia de diferentes colectivos para orquestar ataques más complejos y devastadores.

Tácticas y Procedimientos Predominantes de 2023

Las tácticas, técnicas y procedimientos (TTP) se transforman y se diversifican anualmente en sintonía con las corrientes emergentes. Al observar las tendencias y hallazgos de 2023, es posible destacar los 5 TTP más recurrentes que los grupos de ransomware tienden a adoptar. Estas tácticas ofrecen una visión sobre las estrategias cambiantes que los ciberdelincuentes emplean para potenciar su alcance y rentabilidad. Vamos a detallar cada uno:

1. Estrategias de Phishing (T1566): Los colectivos de ransomware siguen apostando por las estrategias de phishing como puerta de entrada a las redes objetivo. A través del envío de correos o mensajes con intenciones engañosas, logran que usuarios desprevenidos hagan clic en enlaces dañinos o descarguen archivos contaminados. Es imperativo promover la concientización y formación de los empleados para contrarrestar las amenazas asociadas al phishing.

2. Abuso del Protocolo de Escritorio Remoto (RDP) (T1021.001): Los grupos de ransomware buscan aprovechar las conexiones RDP mal configuradas o vulnerables para lograr accesos no consentidos a sistemas. Una vez infiltrados, pueden desplazarse dentro de la red, elevar sus privilegios e instalar ransomware. Garantizar la seguridad del RDP, mediante contraseñas robustas, autenticación de múltiples factores y restricción de accesos, es crucial para minimizar potenciales incursiones.

3. Fallos en el Software (T1203): La explotación de fallos en programas sigue siendo una táctica predilecta para los grupos de ransomware. Atacan software obsoleto o sin las actualizaciones pertinentes, usando fallos ya identificados para anclarse en la red objetivo. Es esencial mantener las aplicaciones actualizadas y realizar chequeos constantes de vulnerabilidad para disminuir la probabilidad de incursiones exitosas de ransomware.

4. Incursiones en la Cadena de Suministro (T1195): Cada vez más, los grupos de ransomware se inclinan por las cadenas de suministro, vulnerando proveedores de software o terceros de confianza para acceder a las redes de sus asociados. Al encontrar y aprovechar fallos en la cadena de suministro, pueden acceder a múltiples organizaciones desde un único punto vulnerable. Reforzar la seguridad de la cadena de suministro, evaluando y auditando constantemente a los proveedores, resulta esencial para prevenir tales amenazas.

5. Técnicas de "Living off the Land" (T1218): Con frecuencia, los grupos de ransomware usan tácticas de "vivir del terreno", es decir, se valen de herramientas y procedimientos legítimos ya presentes en una red comprometida para perpetrar acciones malintencionadas. Esta estrategia les facilita evadir medidas de seguridad y mantenerse ocultos durante extensos periodos. Monitorizar comportamientos anómalos, aplicar análisis de conducta y adoptar soluciones EDR (End-Point Detection and Response) robustas puede marcar la diferencia para identificar y neutralizar estos ataques sutiles.

En resumen, la creciente incidencia de ataques de ransomware en 2023 subraya la urgente necesidad de que tanto organizaciones como individuos fortalezcan sus estrategias de ciberseguridad. Adoptar protocolos de seguridad robustos, como actualizar regularmente el software, seguir prácticas de contraseñas seguras, ciberpatrullaje, segmentar redes y entrenar a los empleados en la identificación de tácticas de phishing, es esencial. Las organizaciones también deberían considerar la inversión en sistemas avanzados para detectar y responder a las amenazas, minimizando riesgos asociados al ransomware.

¡Protege tu empresa con TecnetOne! Únete a la batalla contra el ransomware mediante nuestro avanzado ciberpatrullaje. Mantén tus datos a salvo y asegura tu tranquilidad. ¡Actúa antes de que sea tarde!