En el vertiginoso mundo de la tecnología, donde la seguridad en dispositivos móviles es más crucial que nunca, una nueva amenaza acecha a los usuarios de Android. Se trata del malware "Chameleon", un software malicioso que ha llamado la atención por su habilidad para desactivar el desbloqueo por huella digital y robar códigos PIN.

¿Qué es Chameleon?

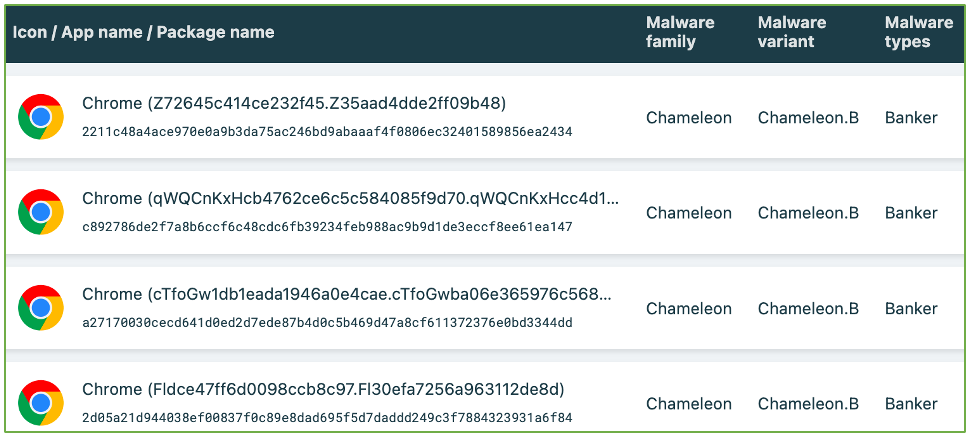

APK portadoras de camaleones que se disfrazan como Google Chrome

El troyano bancario Chameleon para Android ha resurgido con una nueva versión que utiliza una técnica sofisticada para tomar el control de los dispositivos. Esta técnica consiste en desactivar la autenticación biométrica mediante huellas dactilares y reconocimiento facial para robar los códigos PIN de los dispositivos.

Para lograrlo, emplea un truco de página HTML para acceder al servicio de Accesibilidad y utiliza un método que interrumpe las funciones biométricas, lo que le permite robar los códigos PIN y desbloquear el dispositivo a su voluntad.

Las versiones anteriores de Chameleon, detectadas en abril de este año, se hacían pasar por diversas entidades, como agencias gubernamentales australianas, bancos y el intercambio de criptomonedas CoinSpot. Estas versiones realizaban acciones como el registro de pulsaciones de teclas, la inyección de elementos superpuestos en pantalla, el robo de cookies y el secuestro de mensajes de texto en los dispositivos comprometidos.

Investigadores, que han estado siguiendo el desarrollo de este malware, informan que en la actualidad se distribuye a través del servicio Zombinder, haciéndose pasar por Google Chrome.

Zombinder "adhiere" el malware a aplicaciones legítimas de Android, permitiendo a las víctimas utilizar la funcionalidad completa de la aplicación que pretendían instalar. Esto hace que sea menos probable que sospechen que se está ejecutando código malicioso en segundo plano.

La plataforma Zombinder asegura que sus paquetes maliciosos son indetectables durante la ejecución, evitando así las alertas de Google Protect y burlando cualquier software antivirus que se esté ejecutando en el dispositivo infectado.

También te podrá interesar leer: 3 Funciones Riesgosas de Android a Conocer

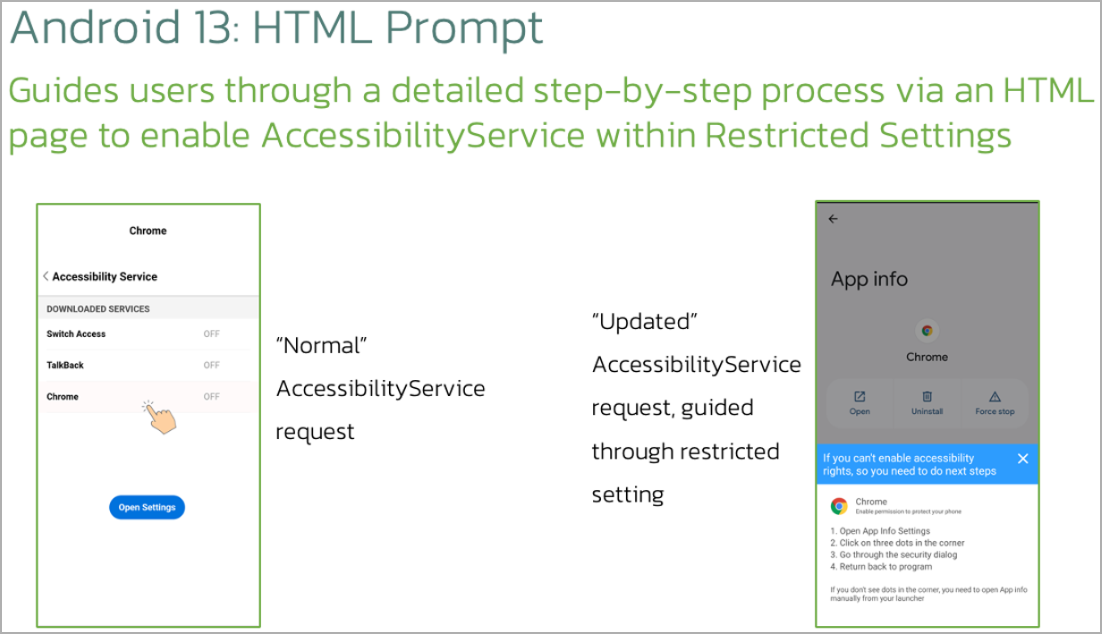

Nuevas Funcionalidades de Chameleon

La última versión de Chameleon presenta una serie de características novedosas. En primer lugar, ahora puede mostrar una página HTML en dispositivos con Android 13 y versiones posteriores, solicitando a los usuarios que otorguen permisos de accesibilidad a la aplicación. Esto es especialmente relevante porque Android 13 y versiones posteriores cuentan con una función de seguridad llamada "Configuración restringida" que bloquea la concesión de permisos peligrosos, como los de accesibilidad, que el malware podría aprovechar para robar información de la pantalla y otorgarse permisos adicionales.

Cuando Chameleon detecta un dispositivo con Android 13 o 14, carga una página HTML que guía al usuario a través de un proceso manual para habilitar la accesibilidad de la aplicación, eludiendo así la protección del sistema.

Te podrá interesar: Ataque AutoSpill: Robo de Credenciales en Contraseñas Android

La segunda característica destacada es la capacidad de interrumpir las operaciones biométricas en el dispositivo, como la autenticación mediante huellas dactilares o reconocimiento facial, utilizando el servicio de accesibilidad para forzar un retorno a la autenticación mediante PIN o contraseña. De esta manera, el malware captura los PIN y contraseñas ingresados por la víctima para desbloquear el dispositivo y los utiliza para desbloquearlo a voluntad, realizando actividades maliciosas ocultas.

Por último, Chameleon ha incorporado la programación de tareas a través de la API AlarmManager, lo que le permite gestionar los períodos de actividad y definir el tipo de actividad en función de si la accesibilidad está habilitada o deshabilitada. Esto le permite al malware lanzar ataques de superposición o recopilar datos de uso de la aplicación en el momento más conveniente.

Estas mejoras hacen que la nueva variante de Chameleon sea más sofisticada y adaptable, convirtiéndola en una amenaza más poderosa en el siempre cambiante panorama de los troyanos bancarios móviles.

Para protegerse de la amenaza de Chameleon, es fundamental evitar descargar archivos APK (paquetes de Android) de fuentes no oficiales, ya que esta es la principal vía de distribución de Zombinder, el servicio utilizado por este malware. Además, asegúrate de tener habilitado Play Protect en tu dispositivo y realiza análisis periódicos para garantizar que esté libre de malware y adware.