La creciente amenaza del ciberdelito ha vuelto a captar la atención mundial con el reciente incidente de BlackCat Ransomware, marcando un punto de inflexión en la sofisticación y audacia de los ataques de ransomware. Este episodio, en el que los servidores se vieron obligados a apagarse después de un supuesto robo de 22 millones de dólares, no solo subraya la vulnerabilidad de las infraestructuras digitales modernas, sino que también arroja luz sobre la creciente economía del ciberdelito.

El Caso de BlackCat Ransomware

El grupo de ransomware ALPHV/BlackCat desactivó sus servidores tras acusaciones de defraudar al afiliado que atacó a Optum, gestor de la plataforma Change Healthcare, sustrayendo 22 millones de dólares. Desde el viernes, el blog de BlackCat para filtraciones de datos ha estado fuera de línea, aunque BleepingComputer notó que sus páginas de negociación seguían operativas durante el fin de semana.

Recientemente, se verificó el cierre de estos sitios de negociación, señalando un apagado intencional de la infraestructura del grupo. Una breve nota en ruso en la plataforma de mensajería usada por el colectivo sugiere una decisión de "apagar todo". La situación deja dudas sobre si es una estrategia de salida o el preludio de un rebranding de sus operaciones.

Change Healthcare opera como una red de transacciones de pago, facilitando la conexión entre médicos, farmacias, proveedores de servicios de salud y pacientes dentro del sistema sanitario de EE.UU.

Conoce más sobre: Grupo de Ransomware roba 6TB de datos en Ataque a Change Healthcare

Optum habría satisfecho una demanda de rescate

Recientemente, un mensaje en la plataforma de mensajería Tox, usada por el grupo de ransomware BlackCat, contenía una nota críptica: "Все выключено, решаем", que significa "Todo está apagado, decidiremos". Este mensaje se actualizó después a "GG", expresión que comúnmente se interpreta como "buen juego", aunque su significado exacto en este contexto es ambiguo.

ALPHV decide apagar los servidores

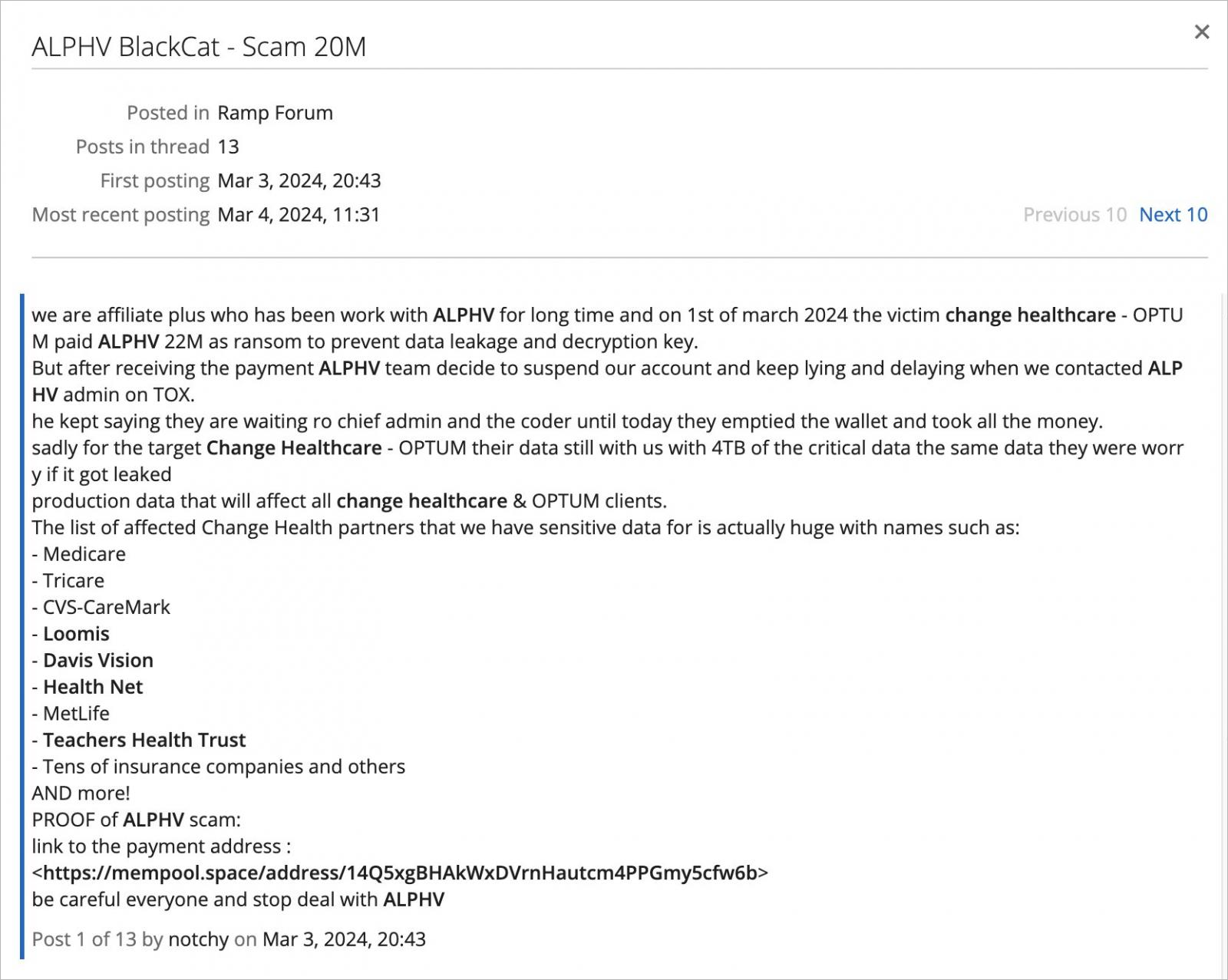

La situación parece estar vinculada a las declaraciones de una persona que se identifica como un excolaborador de ALPHV/BlackCat, implicado en el ataque a Optum, quien alega que ALPHV canceló su operación y se apropió de un rescate de 22 millones de dólares que Optum habría pagado por el incidente en Change Healthcare.

Dmitry Smilyanets, de Recorded Future, reveló las afirmaciones del supuesto afiliado, quien sostiene que Optum abonó el rescate a ALPHV/BlackCat el 1 de marzo para asegurar la eliminación de los datos sustraídos de Change Healthcare y obtener una herramienta de descifrado.

Los esquemas de ransomware como servicio (RaaS) se basan en la colaboración con afiliados externos para ejecutar ataques, usando el software malicioso de la organización. Los pagos de rescate se dividen entre los operadores de RaaS y el afiliado responsable del ataque.

Te podrá interesar: Evita el Pago de Ransomware: Riesgos del Rescate

En este incidente, el colaborador que extrajo datos de Change Healthcare afirma que, tras el pago del rescate por parte de Optum, ALPHV congeló su cuenta y retiró todos los fondos.

Bajo el alias "notchy", el supuesto colaborador de ALPHV declara poseer aún 4 TB de "datos críticos" de Optum, describiéndolos como esenciales y potencialmente perjudiciales para los clientes de Change Healthcare y Optum.

Asegura tener información de "decenas de compañías de seguros" y otros proveedores, abarcando desde servicios de salud hasta administración financiera y farmacias.

Para validar su afirmación, "notchy" proporcionó una dirección de criptomoneda con nueve transacciones, incluyendo un depósito inicial de 350 bitcoins (valorados en algo más de 23 millones de dólares) y ocho transferencias salientes.

La dirección de bitcoin muestra solo dos operaciones, una recepción y un envío de 350 bitcoins a la supuesta cartera de ALPHV.

BleepingComputer contactó a UnitedHealth Group, empresa matriz de Optum, sobre las alegaciones de pago de rescate, recibiendo como respuesta que su enfoque está en la investigación, sin comentarios adicionales por el momento.

Aunque el futuro de BlackCat es incierto, estos eventos podrían señalar el comienzo de una estafa de salida, donde los operadores de ransomware se fugan con las criptomonedas de sus colaboradores antes de cesar actividades.

BlackCat, anteriormente conocido como DarkSide, ya experimentó un cierre similar, alegando en su momento que las autoridades habían incautado sus criptomonedas. Tras una reciente acción policial que interrumpió a BlackCat, no sería sorprendente que adopten una narrativa parecida si deciden cerrar.

El supuesto colaborador de ALPHV sostiene que fue víctima de una estafa con el presunto pago de rescate de 22 millones de dólares por parte de Optum

Te podrá interesar leer: Detección de Ataques de Ransomware con Wazuh

Desde DarkSide hasta BlackMatter y finalmente ALPHV

La evolución de ALPHV/BlackCat comenzó en 2020, originalmente bajo el nombre de DarkSide. En un giro significativo en 2021, este grupo lanzó un ataque contra Colonial Pipeline, desencadenando una crisis de combustible y alarma general en Estados Unidos.

Poco después de este incidente, el colectivo enfrentó un revés cuando perdió el acceso a su infraestructura, argumentando que su servicio de hosting había bloqueado sus servidores y, misteriosamente, los fondos en su servidor de pagos se trasladaron a una cuenta desconocida.

Reemergiendo como BlackMatter unos meses más tarde, la operación solo duró cuatro meses antes de disolverse en noviembre de 2021, citando la intensificación de la presión de las autoridades. No obstante, en febrero de 2022, el grupo volvió a la escena bajo el nuevo alias ALPHV/BlackCat, expandiendo sus alianzas a colaboradores angloparlantes.

Hacia finales de ese año, el FBI logró infiltrarse en los servidores del grupo, supervisando su actividad y obteniendo claves de descifrado privadas que permitieron a más de 400 afectados recuperar sus datos sin costo.

A pesar de estos contratiempos, ALPHV logró restablecer su infraestructura y continuó sus operaciones de extorsión y filtración de datos de aquellas víctimas que se negaban a pagar el rescate. No obstante, parece que un nuevo cambio de identidad del grupo podría estar próximo.

También te podrá interesar leer: LockBit: Resurgimiento después de la Interrupción Policial

Conclusión

El caso de BlackCat ransomware es un recordatorio poderoso de la constante evolución de las amenazas cibernéticas y la necesidad de una vigilancia constante. Mientras que los ataques de ransomware pueden tener consecuencias financieras graves, una combinación de educación, preparación y respuesta adecuada puede mitigar significativamente estos riesgos. En última instancia, la mejor defensa contra el ransomware reside no solo en la tecnología, sino también en la resiliencia organizativa y la preparación para responder a estos desafíos en constante cambio.

La amenaza del ransomware está en constante evolución, y mantenerse un paso adelante es crucial para la seguridad de tu empresa. Aquí es donde TecnetOne hace la diferencia. Con nuestro innovador servicio de SOC como servicio, ofrecemos una solución proactiva y dinámica para prevenir y combatir las amenazas de ransomware.

Nuestro equipo de expertos utiliza las últimas tecnologías y estrategias de inteligencia contra amenazas para monitorear, detectar y responder a incidentes de seguridad en tiempo real. Esto significa que no solo te protegemos contra ataques conocidos, sino que también nos anticipamos a las nuevas variantes de ransomware antes de que puedan hacer daño.

No esperes a ser víctima del próximo ataque de ransomware. Únete a las empresas líderes que ya confían en TecnetOne para su seguridad cibernética. Contacta con nosotros hoy mismo y descubre cómo nuestro servicio de SOC como servicio puede fortalecer la postura de seguridad de tu empresa.