En la era de la información digital, la seguridad cibernética se ha convertido en una columna vertebral esencial para proteger nuestra privacidad y datos. Entre las numerosas amenazas que acechan en el vasto ciberespacio, una en particular ha capturado la atención de expertos y usuarios por igual: El Atomic Stealer.

¿Qué es el Atomic Stealer?

El Atomic Stealer es un tipo de malware, específicamente un roba credenciales, que se dedica a sustraer información sensible de los usuarios, como nombres de usuario, contraseñas, datos de tarjetas de crédito y otra información personal. Originalmente detectado en 2023, ha ganado notoriedad por su capacidad de evadir la detección y por la facilidad con la que se puede distribuir.

Te podrá interesar leer: ClearFake: La Expansión de una Campaña Cibernética

La Reciente Actualización del Atomic Stealer

Expertos en ciberseguridad han detectado una versión actualizada de un programa malicioso para macOS llamado Atomic (o AMOS), lo que sugiere que los responsables de este malware están mejorando activamente sus capacidades.

Según un informe publicado recientemente, Atomic Stealer recibió una actualización entre mediados y finales de diciembre de 2023, en la que sus desarrolladores introdujeron un cifrado en la carga útil con el objetivo de evitar la detección por parte de los sistemas de seguridad.

Este programa malicioso, que apareció por primera vez en abril de 2023 con una suscripción mensual de $1,000, tiene la capacidad de recopilar información confidencial de un sistema comprometido. Esto incluye contraseñas almacenadas, cookies de sesión, archivos, billeteras de criptomonedas, metadatos del sistema y la contraseña de la máquina a través de un mensaje falso.

En los últimos meses, se ha observado que el malware se ha propagado mediante anuncios maliciosos y sitios web comprometidos, haciéndose pasar por software legítimo y actualizaciones de navegadores web. Un análisis reciente indica que Atomic Stealer ahora se alquila por una tarifa considerable de $3,000 al mes, con una promoción especial en la temporada navideña que lo ofrece a $2,000.

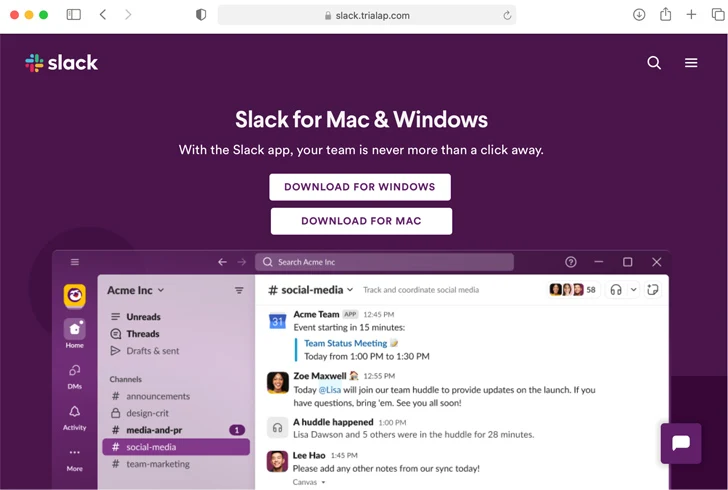

Además de la incorporación del cifrado para evitar la detección por parte del software de seguridad, las campañas que distribuyen Atomic Stealer han realizado un cambio sutil. Utilizan anuncios en Google que se hacen pasar por Slack para distribuir Atomic Stealer o un cargador de malware llamado EugenLoader (también conocido como FakeBat), según el sistema operativo de la víctima.

Es importante destacar que una campaña de publicidad maliciosa identificada en septiembre de 2023 utilizó un sitio fraudulento relacionado con la plataforma TradingView para entregar NetSupport RAT en sistemas Windows y Atomic Stealer en sistemas macOS.

El archivo malicioso de imagen de disco de Slack (DMG) solicita la contraseña del sistema cuando se abre, lo que permite a los ciberdelincuentes recopilar información confidencial de acceso restringido. Otra característica crucial de esta nueva versión es el uso de la ofuscación para ocultar el servidor de comando y control que recibe la información robada.

Los expertos advierten sobre la importancia de descargar software únicamente desde fuentes confiables, ya que los anuncios maliciosos y los sitios falsos pueden ser muy engañosos. Un simple error, como ingresar la contraseña, puede permitir que el malware recopile y extraiga datos sensibles.

Conoce más sobre: Detecta si estás en un Sitio Web Pirateado

Conclusión

El Atomic Stealer representa una amenaza significativa en el panorama actual de la seguridad cibernética, pero entendiendo cómo opera y tomando las medidas adecuadas, tanto individuos como empresas pueden protegerse eficazmente. La educación continua y la aplicación de prácticas de seguridad sólidas son esenciales para mantenerse a salvo en este entorno digital en constante cambio.