Los hackers rusos APT28, también conocidos como Fancy Bear o Pawn Storm, han estado realizando ataques de retransmisión de hashes NTLM v2 contra organizaciones de alto valor en todo el mundo, desde abril de 2022 hasta noviembre de 2023. Estos ataques tienen como objetivo acceder a las redes y los datos de entidades relacionadas con asuntos exteriores, energía, defensa y transporte, así como con bienestar social, finanzas y administración local.

¿Quién es APT28?

APT28, acrónimo de "Advanced Persistent Threat 28", también conocido como Fancy Bear, Sofacy, Strontium, entre otros nombres, es un grupo de ciberespionaje altamente sofisticado. Se le atribuye una estrecha relación con el GRU, la agencia de inteligencia militar de Rusia. Desde su aparición en la escena cibernética, APT28 ha estado activo desde mediados de la década de 2000, centrándose en objetivos que van desde organismos gubernamentales hasta entidades privadas en sectores críticos.

Te podría interesar: Microsoft: APT28 del Kremlin Explota Falla Grave en Outlook

Modus Operandi de APT28

Desde abril de 2022 hasta noviembre de 2023, actores respaldados por el estado ruso han llevado a cabo ataques de retransmisión de hash NT LAN Manager (NTLM) versión 2, utilizando diversos métodos contra objetivos de alto valor en todo el mundo. Estos ataques han sido dirigidos por un grupo de hackers conocido como APT28, el cual ha enfocado sus esfuerzos en organizaciones vinculadas a asuntos exteriores, energía, defensa y transporte, además de aquellas relacionadas con el trabajo, el bienestar social, las finanzas, la crianza y los consejos municipales locales.

Los especialistas en ciberseguridad han identificado estas intrusiones como un medio eficaz para automatizar intentos de acceso forzado a redes a través de ataques de fuerza bruta, sugiriendo que el adversario podría haber comprometido miles de cuentas de correo electrónico a lo largo del tiempo.

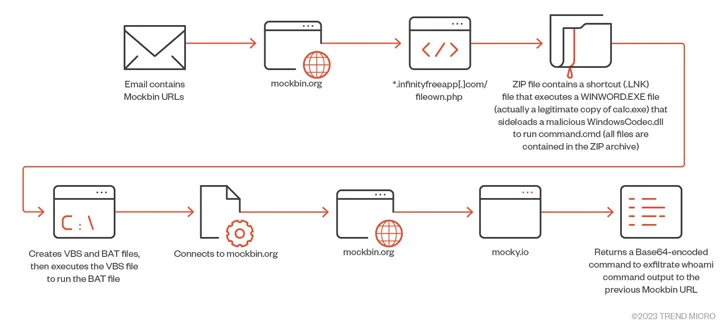

APT28, también conocido por múltiples nombres como Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (anteriormente conocido como Strontium), FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy y TA422, es un grupo operado por el servicio de inteligencia militar GRU de Rusia. Activo desde al menos 2009, este grupo tiene un historial de emplear phishing dirigido que incluye archivos adjuntos maliciosos o compromisos web estratégicos para iniciar cadenas de infección.

En abril de 2023, APT28 fue implicado en la explotación de vulnerabilidades entonces no parcheadas en equipos de red de Cisco para llevar a cabo reconocimientos e implementar malware en objetivos específicos. Además, en diciembre, capturaron la atención por explotar una vulnerabilidad de escalada de privilegios en Microsoft Outlook (CVE-2023-23397, puntuación CVSS: 9,8) y WinRAR (CVE-2023-38831, puntuación CVSS: 7,8) para obtener el hash Net-NTLMv2 de un usuario y utilizarlo en un ataque de retransmisión NTLM contra otro servicio para autenticarse como el usuario.

Te podrá interesar: Vulnerabilidad en Outlook expone contraseñas NTLM

Un exploit para CVE-2023-23397 fue utilizado para atacar a entidades ucranianas desde abril de 2022, de acuerdo con un aviso de marzo de 2023 del CERT-EU. El grupo también ha sido observado utilizando señuelos relacionados con el conflicto actual entre Israel y Hamas para entregar una puerta trasera personalizada llamada HeadLace, además de atacar a entidades gubernamentales ucranianas y organizaciones polacas con mensajes de phishing diseñados para implementar puertas traseras y herramientas de robo de información como OCEANMAP, MASEPIE y STEELHOOK.

Un elemento clave en la estrategia de estos ataques es el esfuerzo continuo del grupo por perfeccionar y modificar sus métodos para evitar ser detectados, ajustando sus tácticas de manera constante para mantenerse un paso adelante de las medidas de seguridad.

Esto implica la incorporación de métodos de anonimato como el uso de VPNs, la red Tor, direcciones IP de centros de datos y el aprovechamiento de enrutadores EdgeOS comprometidos para ejecutar escaneos y sondas. Una estrategia adicional es el envío de correos de phishing desde cuentas de email hackeadas a través de Tor o VPN.

"El grupo Pawn Storm también ha recurrido a enrutadores EdgeOS para distribuir correos de phishing, ejecutar callbacks de exploits CVE-2023-23397 en Outlook y realizar el robo de credenciales en páginas de phishing," explicaron los expertos en seguridad.

"Una parte de sus acciones post-explotación incluye alterar los permisos de las carpetas en los buzones de correo de las víctimas, aumentando así su persistencia," agregaron. "Manipulando las cuentas de correo de las víctimas, pueden moverse lateralmente, enviando correos maliciosos adicionales desde dentro de la organización afectada".

No está claro si los atacantes comprometieron directamente estos enrutadores o si utilizaron dispositivos previamente hackeados por terceros. No obstante, se estima que al menos 100 enrutadores EdgeOS han sido infectados.

Por otro lado, recientes campañas de phishing contra gobiernos europeos han empleado páginas de inicio de sesión fraudulentas que imitan a Microsoft Outlook, alojadas en URLs de sitios webhook, un modus operandi asociado anteriormente con este grupo.

Conoce más sobre: Redirecciones a Sitios Maliciosos: Métodos de Ataque en URLs

Una campaña de phishing de octubre de 2022 apuntó a embajadas y otras entidades prominentes para distribuir un robo de información "simple" mediante correos que capturaban archivos de extensiones específicas y los exfiltraban a través de un servicio gratuito de compartición de archivos denominado Keep.sh.

"El ruido generado por la frecuencia y la agresividad de las campañas opaca la sutileza y complejidad tanto de la intrusión inicial como de las actividades post-explotación que Pawn Storm puede llevar a cabo una vez que logra infiltrarse en las organizaciones objetivo," señalaron los investigadores.

Este informe llega tras la divulgación por parte de Recorded Future News de una campaña de hacking en curso perpetrada por el grupo ruso COLDRIVER (también conocido como Calisto, Iron Frontier o Star Blizzard), que se hace pasar por investigadores y académicos para redirigir a las víctimas potenciales hacia páginas de recolección de credenciales.

Te podrá interesar: Alerta: Cambios tácticos en robo de credenciales por COLDRIVER

Conclusión

La actividad de APT28 sirve como un recordatorio contundente de la naturaleza dinámica y peligrosa del paisaje de ciberamenazas de hoy. A medida que este grupo y otros actores de amenazas continúan evolucionando, es imperativo que las organizaciones y gobiernos refuercen sus defensas y trabajen colectivamente hacia una postura de seguridad más resiliente y proactiva. En el juego del gato y el ratón de la ciberseguridad, la anticipación, la preparación y la adaptabilidad son clave para mantenerse un paso adelante de los adversarios.

Mientras el mundo se vuelve cada vez más digitalizado, la importancia de proteger la infraestructura crítica y los datos sensibles no puede ser subestimada. La lucha contra grupos como APT28 es un esfuerzo global que requiere una colaboración sin precedentes entre países, industrias y organizaciones. Solo a través de un compromiso compartido hacia la seguridad y la resiliencia podemos esperar contrarrestar eficazmente las amenazas que plantean estas entidades sofisticadas y persistentes en el ciberespacio.