En el vasto y en constante evolución mundo de la seguridad cibernética, una nueva amenaza ha surgido, captando la atención de expertos y usuarios por igual: el malware Android XLoader. Recientemente, se ha descubierto que esta variante de malware ha adquirido la capacidad de autoejecutarse después de su instalación, marcando un hito preocupante en el desarrollo de software malicioso destinado a dispositivos Android.

Te podría interesar: Riesgos en Aplicaciones:¿Cómo evitar el Malware Móvil?

Nueva Version de XLoader

Una versión reciente del malware XLoader para Android, que se activa automáticamente en los dispositivos infectados sin necesidad de interacción por parte del usuario, ha sido identificada.

Conocido también como MoqHao, este malware de Android es operado, y posiblemente creado, por un grupo con motivaciones financieras denominado 'Roaming Mantis'. Este grupo ha dirigido sus ataques principalmente a usuarios en EE. UU., Reino Unido, Alemania, Francia, Japón, Corea del Sur y Taiwán.

El método principal de distribución del malware es a través de mensajes de texto SMS que incluyen una URL (acortada) que dirige a los usuarios a un sitio web desde donde se descarga un archivo APK para una aplicación móvil.

Las variantes más recientes de XLoader han mostrado la capacidad de activarse por sí mismas tras ser instaladas. Esto permite que el malware opere de manera oculta en el fondo, robando información confidencial del usuario, entre otras actividades maliciosas.

"Una vez que la aplicación se instala, su actividad maliciosa se activa automáticamente", se ha reportado.

Se ha comunicado esta técnica a los responsables de la plataforma y ya se están tomando medidas para introducir mitigaciones que prevengan este tipo de ejecución automática en futuras versiones de Android.

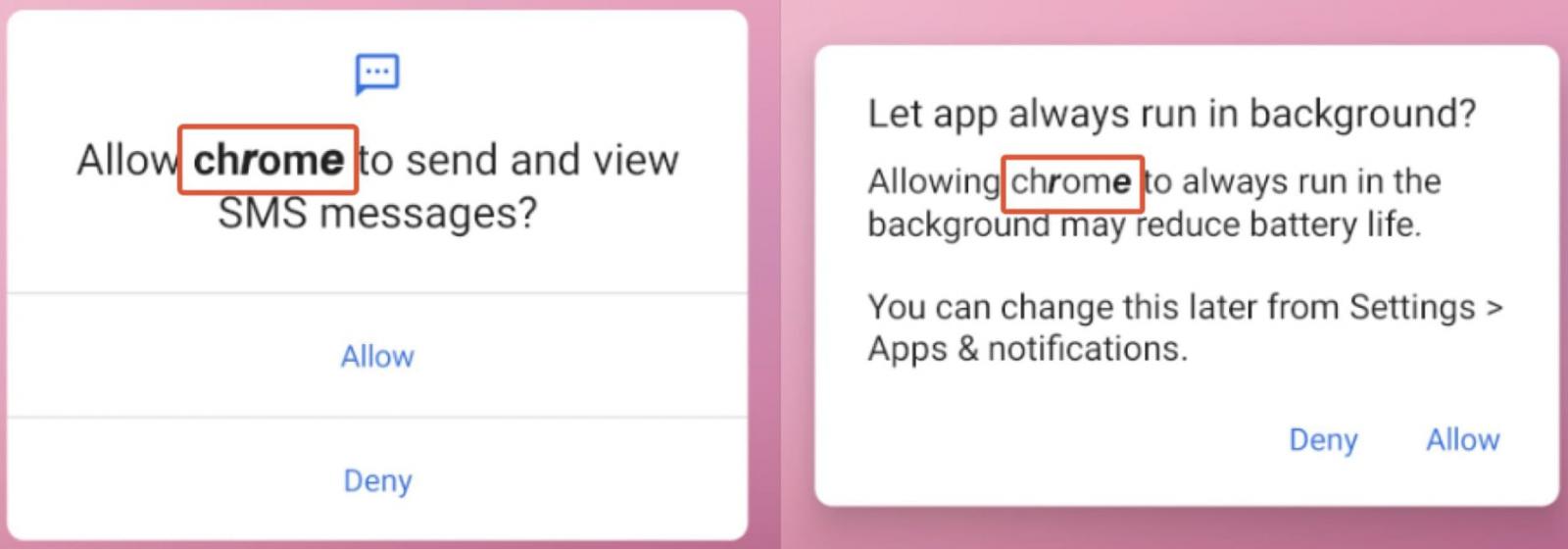

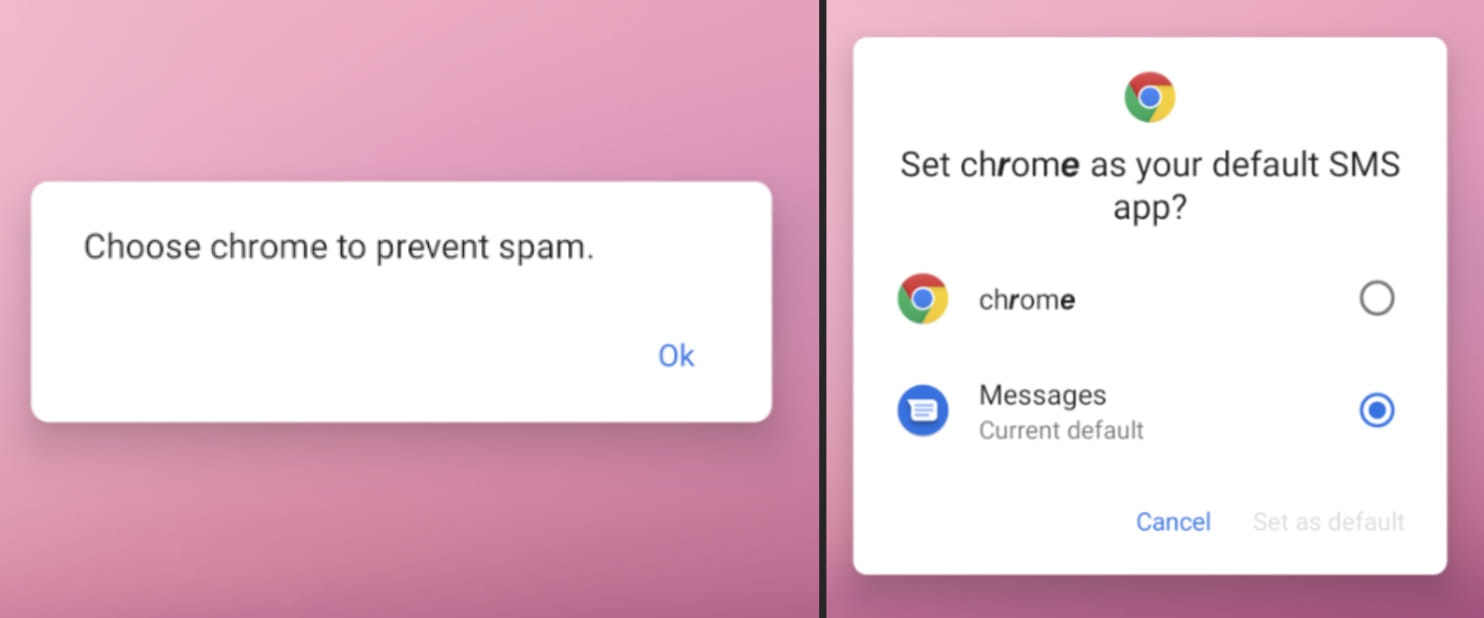

Para ocultar aún más sus actividades, Roaming Mantis utiliza cadenas Unicode para hacer pasar los archivos APK maliciosos como aplicaciones legítimas, especialmente el navegador web Chrome.

Esta técnica de suplantación es crucial para el paso siguiente, que consiste en engañar al usuario para que otorgue permisos de alto riesgo en el dispositivo, tales como enviar y acceder a mensajes SMS, y permitir que la aplicación "se ejecute siempre en segundo plano" mediante la adición a la lista de excepciones de la optimización de batería de Android.

La aplicación falsa de Chrome también solicita ser establecida como la aplicación predeterminada de SMS, argumentando que esto ayudará a prevenir el spam.

Los mensajes emergentes utilizados para este fin están disponibles en varios idiomas, incluidos inglés, coreano, francés, japonés, alemán e hindi, lo que refleja los objetivos actuales de XLoader.

Conoce más sobre: XamaLicious: Nuevo Malware de android que impacta a Google Play

Funcionamiento del Malware

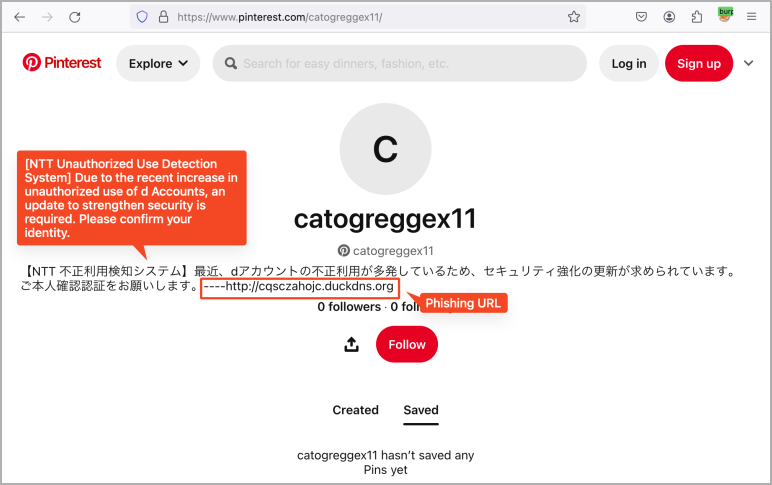

Perfil de Pinterest que contiene el mensaje de phishing y el enlace

La última versión del malware XLoader utiliza canales de notificación para ejecutar ataques de phishing personalizados en los dispositivos afectados.

Este malware extrae mensajes de phishing y URLs de destino desde perfiles de Pinterest, lo que probablemente permite evadir la detección de herramientas de seguridad diseñadas para monitorear fuentes de tráfico sospechosas.

El empleo de Pinterest como medio facilita a los atacantes modificar los destinos y los mensajes de phishing dinámicamente, eliminando la necesidad de distribuir actualizaciones del malware en los dispositivos comprometidos.

En caso de que este método falle, XLoader recurre a mensajes de phishing predefinidos que advierten al usuario sobre un supuesto problema con su cuenta bancaria, instándole a actuar.

Además, este malware tiene la capacidad de ejecutar una diversa gama de comandos (un total de 20) que recibe de su servidor de comando y control (C2) a través del protocolo WebSocket.

Los comandos más críticos de XLoader incluyen:

- get_photo: Envía todas las fotos al servidor de control, representando un grave riesgo para la privacidad.

- getSmsKW: Transfiere todos los mensajes SMS al servidor de control, poniendo en peligro la privacidad al exponer información sensible.

- sendSms: Permite al malware enviar mensajes SMS, facilitando la propagación del malware o la realización de ataques de phishing mediante suplantación.

- gcont: Extrae toda la lista de contactos al servidor de control, lo que representa un riesgo para la privacidad y facilita el phishing dirigido.

- getPhoneState: Recopila identificadores del dispositivo (IMEI, número SIM, ID de Android, número de serie), lo que permite un seguimiento detallado.

- http: Habilita el envío de solicitudes HTTP para la descarga de malware, la exfiltración de datos o la comunicación con el servidor C2.

Desde su primera aparición en el ámbito de las amenazas móviles en 2015, XLoader ha estado en constante evolución, perfeccionando sus técnicas de ataque para mejorar su capacidad de ocultación y efectividad.

Se destaca que las versiones más recientes de XLoader pueden ser especialmente peligrosas debido a que requieren mínima o ninguna interacción por parte del usuario. A pesar de que este malware intenta disfrazarse como el navegador Chrome, es recomendable utilizar soluciones de seguridad capaces de escanear y eliminar estas amenazas basándose en indicadores de compromiso conocidos.

Además, se señala que los dispositivos Android equipados con Google Play Services están protegidos contra este tipo de malware gracias a Play Protect, que se encuentra activado por defecto.

Te podrá interesar leer: Riesgos de Seguridad en Android Económicos

Conclusión

La evolución de Android XLoader hacia una autoejecución tras su instalación marca un desarrollo preocupante en el panorama de la ciberseguridad. A medida que los ciberdelincuentes continúan refinando sus técnicas, la importancia de mantenerse informado y adoptar prácticas de seguridad robustas se vuelve más crítica que nunca. Al implementar las medidas preventivas recomendadas, los usuarios pueden fortalecer su defensa contra este tipo de amenazas cibernéticas y proteger su información personal de caer en manos equivocadas.