Con el surgimiento de CHAVECLOAK, un troyano bancario dirigido a usuarios en Brasil mediante tácticas de phishing, la necesidad de conciencia y protección contra el fraude en línea nunca ha sido tan crítica. Este malware avanzado pone de manifiesto la sofisticación creciente de los ataques cibernéticos, apuntando directamente a la información financiera de los individuos y desafiando la seguridad establecida por las instituciones financieras.

Al profundizar en los mecanismos de acción de CHAVECLOAK, sus consecuencias para los usuarios brasileños y las estrategias para evitar ser víctima de estos ataques, en este artículo buscaremos ofrecerte una guía esencial para navegar el panorama digital actual con mayor seguridad.

Descubrimiento de CHAVECLOAK

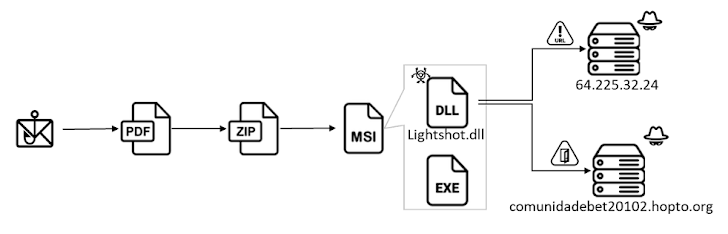

En Brasil, se ha identificado un peligroso troyano bancario denominado CHAVECLOAK, que se distribuye mediante correos electrónicos fraudulentos que contienen archivos PDF adjuntos.

"Cara Lin, de Fortinet FortiGuard Labs, explica que este sofisticado ataque inicia cuando el usuario descarga un archivo ZIP desde el PDF, que luego ejecuta el malware a través de técnicas avanzadas de inyección de bibliotecas dinámicas (DLL)".

El modus operandi incluye el empleo de falsos documentos DocuSign que simulan contratos, los cuales incitan a los destinatarios a abrir archivos PDF. Estos archivos tienen un botón que, al ser presionado, descarga un instalador desde un enlace acortado por Goo.su.

Dentro de este instalador se encuentra un archivo ejecutable nombrado "Lightshot.exe", que utiliza la técnica de carga lateral de DLL para activar "Lightshot.dll", el cual corresponde al malware CHAVECLOAK. Este último es responsable de sustraer información confidencial del usuario.

Esta acción implica recolectar datos del sistema y verificar si el dispositivo afectado se encuentra en Brasil. De ser así, el malware examina constantemente la aplicación activa en primer plano para ver si coincide con alguna entidad bancaria de una lista predefinida.

En caso de encontrar una coincidencia, se inicia una conexión con un servidor de comando y control (C2) para extraer y enviar información a través de diversos canales, dependiendo de la institución financiera comprometida.

CHAVECLOAK permite realizar varias acciones maliciosas, como el bloqueo de la pantalla del usuario, la captura de pulsaciones de teclas y la presentación de ventanas emergentes fraudulentas.

"Este malware se mantiene vigilante ante el acceso del usuario a sitios web de entidades financieras, abarcando desde bancos tradicionales hasta plataformas de criptomonedas como Mercado Bitcoin". Fortinet también ha identificado una versión del malware CHAVECLOAK desarrollada en Delphi, resaltando la continua aparición de amenazas informáticas en América Latina enfocadas en esta plataforma.

"La emergencia de CHAVECLOAK, un troyano bancario, destaca cómo las ciberamenazas hacia el sector financiero están evolucionando, apuntando específicamente a usuarios en Brasil", concluyó el investigador.

Te podrá interesar: Detección de Ataques de Phishing con Wazuh

Campaña de Fraude en Reino Unido, España e Italia

Estos descubrimientos ocurren mientras una campaña de fraude en la banca móvil sigue activa en el Reino Unido, España e Italia. Esta campaña utiliza técnicas de smishing y vishing (es decir, phishing a través de SMS y llamadas) para distribuir un malware en dispositivos Android llamado Copybara, que ejecuta transferencias bancarias no autorizadas hacia una red de cuentas controladas por intermediarios financieros.

Los actores de amenazas han perfeccionado la gestión de sus campañas de phishing a través de un panel de control web unificado denominado 'Mr. Robot'", informó un investigador de seguridad en un reciente estudio. Este sistema les permite activar y dirigir diversas campañas de phishing, apuntando a distintas instituciones financieras según requieran.

El marco de comando y control (C2) facilita a estos atacantes la creación de ataques personalizados contra varias entidades, utilizando páginas de phishing que imitan a la perfección las interfaces de los bancos objetivo, mientras emplean estrategias para evitar la detección, como la limitación de acceso solo a dispositivos móviles a través de geofencing y la identificación de la huella digital del dispositivo.

El kit de phishing actúa como una falsa página de inicio de sesión, encargada de recopilar credenciales y números telefónicos de clientes de banca al por menor para enviarlos a un canal de Telegram.

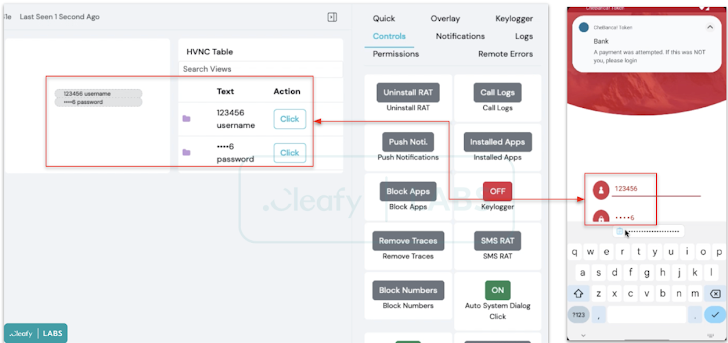

Una parte clave de la infraestructura maliciosa usada en esta campaña se encarga de distribuir Copybara, operado mediante un panel C2 llamado JOKER RAT, que muestra una vista geográfica de todos los dispositivos comprometidos.

Este panel también otorga a los atacantes la capacidad de interactuar remotamente y en tiempo real con dispositivos infectados a través de un módulo VNC, inyectar pantallas falsas sobre aplicaciones bancarias para robar credenciales, capturar pulsaciones de teclado mediante el abuso de servicios de accesibilidad en Android e interceptar mensajes SMS.

Conoce más sobre: Prevención de Keylogging: Una Amenaza Silenciosa

JOKER RAT también incluye un generador de APK, que brinda la posibilidad de modificar el nombre de la aplicación maliciosa, su identificador de paquete y sus íconos.

"Además, el panel ofrece la funcionalidad de 'Notificación Push', que se cree se utiliza para mandar notificaciones falsas a los dispositivos comprometidos. Estas notificaciones imitan alertas bancarias, animando a los usuarios a acceder a sus apps bancarias y, de esta forma, permitiendo el robo de sus credenciales", explicaron los investigadores de Cleafy, Francesco Iubatti y Federico Valentini.

Este incremento en la complejidad de los esquemas de fraude online se ve también en la reciente campaña de TeaBot (también conocida como Anatsa), que consiguió pasar desapercibida en la Google Play Store camuflada como aplicaciones para leer PDF.

Estas aplicaciones funcionan como lanzaderas, encargadas de descargar un troyano bancario de la familia TeaBot mediante un proceso de varias fases. Antes de proceder con la descarga del troyano, el cuentagotas ejecuta diversas tácticas de evasión, incluyendo la ofuscación y la eliminación de archivos, además de realizar varias verificaciones para identificar el país del dispositivo infectado.

Conclusión

Estos malware es un recordatorio potente de la necesidad de mantenerse vigilante y proactivo en el ámbito de la seguridad cibernética. A medida que los ciberdelincuentes continúan refinando sus métodos, es imperativo que tanto individuos como organizaciones fortalezcan sus defensas y adopten un enfoque holístico hacia la protección de sus activos digitales. La educación, la implementación de tecnologías de seguridad avanzadas, y la adopción de prácticas de seguridad sólidas son esenciales para combatir las amenazas emergentes y asegurar un entorno digital seguro para todos.