En el entorno digital actual, la seguridad de la información es un pilar fundamental para garantizar la continuidad y la integridad operativa de las organizaciones. Los directores, gerentes de IT y CTO están en la primera línea de defensa contra las ciberamenazas que, día a día, se vuelven más sofisticadas y perjudiciales. Una de estas amenazas es el ransomware, un tipo de software malicioso que cifra los datos de las víctimas y exige un rescate para desbloquearlos.

El ransomware Snatch ha emergido como una amenaza formidable, capturando la atención de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Buró Federal de Investigaciones (FBI) de los Estados Unidos, quienes emitieron una alerta conjunta para informar y guiar a las organizaciones sobre cómo mitigar los riesgos asociados.

Recientemente, el FBI y CISA lanzaron un aviso conjunto de ciberseguridad (CSA) en relación a la variante de ransomware Snatch. El aviso brinda un desglose detallado de las operaciones llevadas a cabo por el ransomware Snatch, incluyendo sus indicadores de compromiso (IoC) y sus tácticas, técnicas y procedimientos (TTP).

Se señala en el aviso que la variante de ransomware Snatch fue descubierta a través de investigaciones del FBI el 1 de junio de 2023, estando implicada en actos de extorsión y hurto de datos. En este artículo, abordaremos los aspectos esenciales del aviso, delinearemos las operaciones del ransomware Snatch y analizaremos los ataques más recientes asociados con este malware.

Ransomware Snatch: Una Vista General

El ransomware Snatch es una amenaza creciente en el paisaje de ciberseguridad que se caracteriza por su capacidad de cifrar archivos en sistemas comprometidos, exigiendo posteriormente un rescate para proporcionar la clave de descifrado necesaria para recuperar el acceso a los datos. Este malware puede infiltrarse en las redes organizativas a través de diferentes vectores de ataque, como phishing, explotación de vulnerabilidades y accesos remotos inseguros.

La variante de ransomware Snatch se manifestó inicialmente en 2018, operando bajo un esquema de Ransomware como Servicio (RaaS). Se reporta que este grupo marcó su primera víctima en los Estados Unidos en 2019, afinando sus tácticas desde mediados de 2021 en adelante.

Sus objetivos se extienden por una diversa gama de sectores de infraestructura crítica, entre los que se incluyen la Base Industrial de Defensa (DIB), los sectores de Alimentación y Agricultura, así como el de Tecnología de la Información.

Podría interesarte leer: Ransomware as a Service: Una Amenaza Alarmante

Táctica Extorsiva del Ransomware Snatch

Lo que distingue a Snatch de otros tipos de ransomware es su capacidad para evadir la detección de las soluciones de seguridad tradicionales. Utiliza técnicas avanzadas de evasión, incluyendo la reinicialización de sistemas en modo seguro antes del cifrado de datos, lo que desactiva muchas de las medidas de seguridad y permite que el ataque se ejecute con un perfil bajo.

Los perpetradores de Snatch se involucran activamente en la exfiltración de datos, empleando una táctica de doble extorsión donde se amenaza con divulgar los datos de las víctimas si no se cumple con el pago del rescate demandado. Notablemente, se ha detectado que estos actores adquieren datos robados previamente por otras variantes de ransomware, con el propósito de presionar a las víctimas para que paguen un rescate y evitar así la exposición de sus datos en el blog extorsivo de Snatch.

El aviso de CISA resalta que, desde noviembre de 2021, un sitio de extorsión que opera bajo el nombre de Snatch está disponible tanto en Clearnet como en TOR, alojado en un servicio de hosting a prueba de balas. Es importante mencionar que individuos que alegaban estar asociados con el blog afirmaron que no existía conexión alguna con el ransomware Snatch, a pesar de la presencia de datos verificados de víctimas de Snatch en el blog, junto con las víctimas relacionadas con otros grupos de ransomware, Nokoyawa y Conti.

Modus Operandi del Ransomware Snatch

El ransomware Snatch tiene un procedimiento operativo específico para infiltrarse y causar daño en las redes de las víctimas. Primero, explota las vulnerabilidades del Protocolo de Escritorio Remoto (RDP) y ocasionalmente obtiene credenciales comprometidas de foros de cibercrimen. Se asegura una presencia constante en las redes mediante el compromiso de cuentas de administrador, conectándose a servidores seguros en Rusia.

Utiliza herramientas específicas y comandos como “sc[.]exe”, Metasploit y Cobalt Strike para identificar datos y moverse lateralmente por la red antes de desplegar el ransomware, proceso que puede durar hasta tres meses. Durante la implementación, intentan desactivar los antivirus y ejecutan un archivo llamado "safe[.]exe". Adoptan estrategias para evadir la detección, como modificar nombres de ejecutables a secuencias hexadecimales coincidentes con hashes SHA-256.

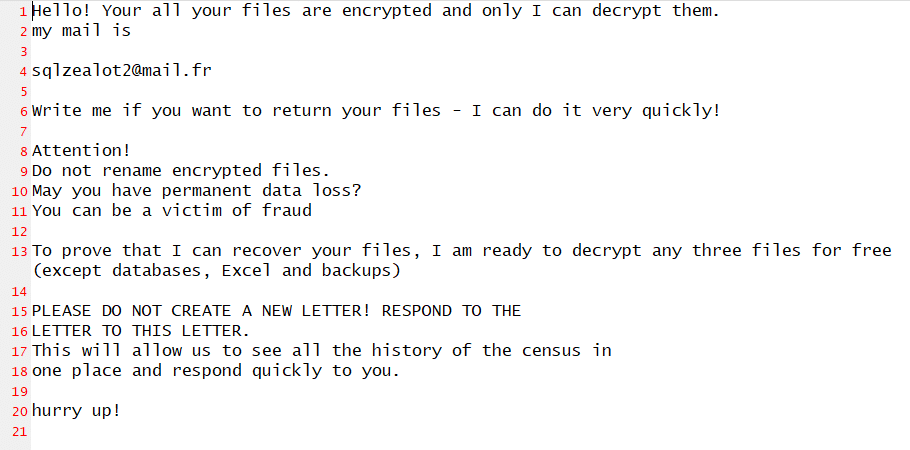

Además, Snatch cuenta con una variante que permite reiniciar dispositivos en modo seguro para evadir protecciones antes del cifrado de archivos. Posteriormente, modifica registros, utiliza herramientas de Windows para enumeración, y ejecuta y elimina archivos por lotes específicos para borrar rastros. Finalmente, cifra los archivos de las víctimas, asignando apéndices hexadecimales únicos y dejando instrucciones de recuperación en un archivo de texto en cada carpeta.

Te podría interesar leer: Detección de Ataques de Ransomware con Wazuh

¿Cómo se comunican los actores de Snatch con las víctimas post-exfiltración?

Los actores detrás del ransomware Snatch optan por el correo electrónico y el chat Tox para establecer comunicación con sus víctimas. No obstante, desde 2021, se ha reportado que algunas víctimas reciben llamadas falsas que las redirigen al sitio de extorsión de Snatch. Intrigantemente, hay víctimas que reciben notas de rescate de Snatch aún cuando son afectadas por otros tipos de ransomware, resultando en la publicación de datos tanto en los blogs de los respectivos ransomware como en el blog de extorsión de Snatch.

El aviso proporciona una lista de algunos dominios de correo empleados por los actores de Snatch; aunque estas direcciones de correo son generadas al azar, comúnmente provienen de alguno de los siguientes dominios:

- listas[.]cz

- polla[.]li

- correo aéreo[.]cc

- tutanota[.]com / tutamail[.]com / tuta[.]io

- correo electrónico[.]fr

- manténme un correo electrónico[.]me

- protonmail[.]com / proton[.]io

- vacas suizas[.]correo electrónico

Es notable que, con la excepción de los primeros tres, los dominios enlistados son legítimos y ofrecen servicios de correo electrónico cifrados.

Conoce más sobre: Alianza Global Anti-Ransomware

Recomendaciones para Mitigar la Amenaza

Con la información proporcionada por la CISA y el FBI, así como las mejores prácticas de la industria, aquí te presentamos varias recomendaciones para ayudarte a mitigar la amenaza del ransomware Snatch y fortalecer la postura de seguridad de tu organización:

-

Evaluación y Fortalecimiento de los Controles de Acceso:

- Implementa políticas de control de acceso basadas en el principio de privilegio mínimo y asegura una autenticación fuerte y multifactor (MFA) para el acceso a sistemas y redes sensibles.

-

Actualización y Parcheo Continuo:

- Asegurate que todos los sistemas, aplicaciones y dispositivos estén actualizados con los parches de seguridad más recientes para cerrar las brechas que podrían ser explotadas por actores maliciosos.

-

Capacitación y Concienciación del Personal:

- Organiza sesiones de capacitación en seguridad cibernética para educar al personal sobre las tácticas de phishing y otras técnicas de engaño utilizadas por los ciberdelincuentes.

-

Monitoreo y Respuesta Rápida:

- Establezca un sistema de monitoreo y respuesta a incidentes que permita detectar y responder a actividades sospechosas de manera oportuna.

-

Respaldo Regular de Datos:

- Realiza copias de seguridad regulares de datos críticos y asegúrate de que estas copias estén almacenadas en un lugar seguro y separado de la red principal.

-

Implementación de Soluciones Antiransomware Avanzadas:

- Invierte en soluciones de seguridad modernas, como nuestro SOC as a Service, que puedan detectar y mitigar amenazas en tiempo real, incluso en ambientes altamente evasivos como el que propone Snatch.

-

Revisión y Mejora Continua:

- Revisa y mejora continuamente las políticas y procedimientos de seguridad cibernética, y considera la realización de evaluaciones de seguridad periódicas por parte de expertos externos para identificar y corregir posibles debilidades.

El riesgo de ciberataques, y en particular del ransomware Snatch, es una realidad palpable que requiere una estrategia sólida y una ejecución meticulosa para mitigar los riesgos y proteger los activos críticos de la organización. Siguiendo las recomendaciones propuestas, y manteniendo una actitud proactiva hacia la ciberseguridad, los directores, gerentes de IT y CTO pueden fortificar significativamente la resiliencia de sus organizaciones ante las amenazas cibernéticas emergentes.

Mantenerse informado y preparado es vital en esta lucha continua contra el cibercrimen, y la cooperación entre las agencias gubernamentales, la industria y el sector privado es fundamental para construir un entorno digital seguro y resiliente para todos.