Una nueva táctica de ciberataque ha surgido, utilizando una herramienta ampliamente conocida: TeamViewer. Este software, diseñado para el acceso remoto y la asistencia, está siendo explotado por ciberdelincuentes para infiltrarse en redes y desplegar ransomware. En este artículo, exploraremos cómo ocurre esto y qué medidas se pueden tomar para prevenir tales ataques.

El Modus Operandi de los Ataques de Ransomware a través de TeamViewer

Los actores de ransomware han vuelto a utilizar TeamViewer como medio para obtener acceso inicial a los sistemas de una organización y tratar de implementar cifradores de datos basados en el ransomware LockBit, que ha sido filtrado.

TeamViewer es una herramienta legítima de acceso remoto ampliamente utilizada en el mundo empresarial, conocida por su simplicidad y sus capacidades. Lamentablemente, esta herramienta también es apreciada por estafadores e incluso por los operadores de ransomware, quienes la emplean para acceder a escritorios remotos, descargando y ejecutando archivos maliciosos sin dificultades.

Un caso similar se reportó por primera vez en marzo de 2016, cuando varias víctimas confirmaron que sus dispositivos habían sido comprometidos mediante el uso de TeamViewer para cifrar archivos con el ransomware Surprise.

En ese momento, la explicación dada por TeamViewer para el acceso no autorizado se debía al robo de credenciales, lo que significa que los atacantes no aprovecharon ninguna vulnerabilidad recién descubierta en el software, sino que utilizaron las credenciales previamente filtradas de los usuarios.

"Como TeamViewer es un software muy ampliamente utilizado, muchos delincuentes en línea intentan iniciar sesión con las credenciales robadas para verificar si existe una cuenta de TeamViewer correspondiente con esas mismas credenciales", explicó en ese momento el proveedor de software. "Si esto es cierto, es probable que puedan acceder a todos los dispositivos asociados y luego instalar malware o ransomware en ellos".

Te podrá interesar: Evita el Pago de Ransomware: Riesgos del Rescate

TeamViewer vuelve a ser objeto de atención

Una vez más, se ha observado que los ciberdelincuentes continúan empleando técnicas antiguas al apoderarse de dispositivos a través de TeamViewer con el objetivo de intentar llevar a cabo ataques de ransomware. En el análisis de archivos de registro (connections_incoming.txt), se identificaron conexiones provenientes de la misma fuente en ambos casos, lo que sugiere la participación de un atacante común.

En el primer punto final comprometido, se detectaron múltiples accesos por parte de empleados en los registros, lo que indica que el personal estaba utilizando activamente el software para tareas administrativas legítimas. En el segundo punto final, que ha estado operando desde 2018, no se registró actividad en los últimos tres meses, lo que sugiere que estaba siendo monitoreado con menos frecuencia y, posiblemente, esto lo hizo más vulnerable a los ataques.

En ambas situaciones, los atacantes intentaron implementar el ransomware mediante el uso de un archivo por lotes de DOS (PP.bat) colocado en el escritorio, el cual ejecutaba un archivo DLL (carga útil) mediante el comando rundll32.exe.

En el primer punto final, el ataque tuvo éxito pero fue contenido. En el segundo punto final, el producto antivirus detuvo el intento, lo que resultó en repetidos esfuerzos infructuosos para ejecutar la carga útil.

Aunque no se ha podido atribuir con certeza estos ataques a ninguna banda de ransomware conocida, se señala que son similares a los cifradores LockBit creados a través del constructor LockBit Black que ha sido filtrado.

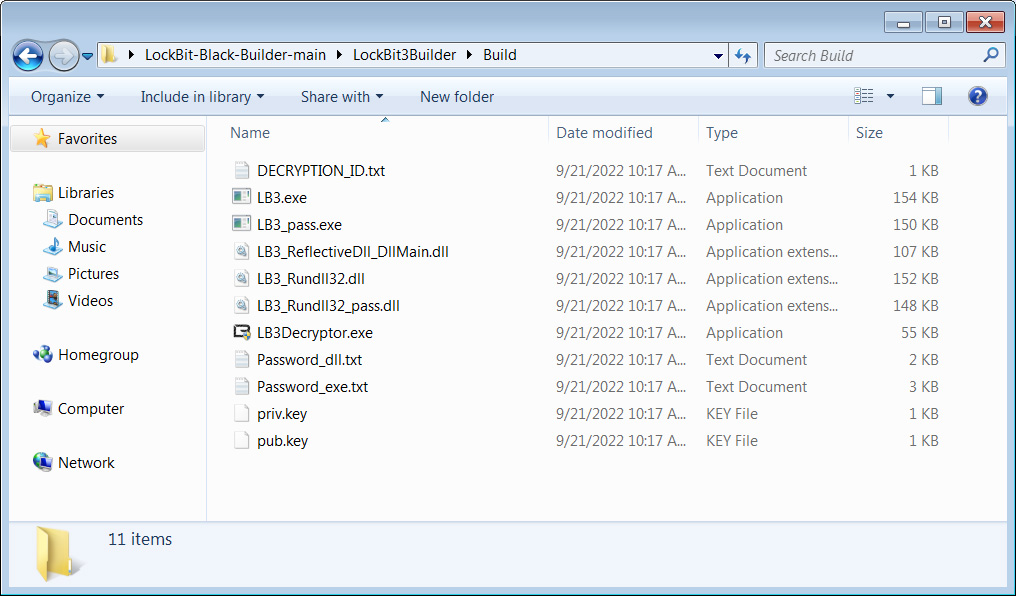

En el año 2022, se filtró el creador de ransomware para LockBit 3.0, y las bandas Bl00dy y Buhti rápidamente llevaron a cabo sus propias campañas utilizando esta herramienta. El constructor filtrado permite la creación de diferentes versiones del cifrador, incluyendo un ejecutable, una DLL y una DLL cifrada que requiere una contraseña para iniciarse correctamente.

De acuerdo con los Indicadores de Compromiso proporcionados por la fuente, los ataques a través de TeamViewer parecen estar utilizando la DLL LockBit 3 protegida por contraseña. Aunque no se ha podido encontrar la muestra específica que fue observada por la fuente, se identificó una muestra diferente cargada en VirusTotal la semana pasada que se detecta como LockBit Black, aunque no utiliza la nota de ransomware LockBit 3.0 estándar, lo que indica que fue creada por otra banda de ransomware que aprovechó el generador filtrado.

Te podrá interesar leer: LockBit: Nuevas Normas fijan Mínimo en Demandas de Rescate

Conclusión

Los ataques de ransomware a través de TeamViewer representan una seria amenaza para la seguridad digital. Las empresas y los usuarios deben tomar medidas proactivas para protegerse, incluyendo el fortalecimiento de las credenciales, la actualización regular del software, la educación de los trabajadores, la restricción del acceso y el uso de soluciones de seguridad robustas. Al mantenerse vigilantes y adoptar prácticas de seguridad sólidas, se puede reducir significativamente el riesgo de estos ataques devastadores.